Ransomware : pourquoi compter les revendications des cybercriminels ne suffit pas

Comptabiliser les revendications des cybercriminels pour en tirer des conclusions paresseuses sur l’intensité de leur activité, c’est leur servir la soupe (ainsi qu’aux adeptes du marketing) de la peur.

Compter, chaque mois, les revendications de cyberattaques publiées par les délinquants jouant la carte de la cyberextorsion – avec ransomware, simple vol de données, voire les deux (on parle alors de double extorsion) – est devenu un sport international.

La compétition n’y est pas franchement rude : de nombreux outils accessibles en open source permettent à n’importe qui d’un peu bricoleur de se lancer dans le scrapping de sites vitrines accessibles via Tor, voire de compléter la surveillance avec quelques comptes X/Twitter et autres chaînes Telegram utilisés par les cybercriminels pour leurs revendications, voire distribution de données volées à leurs victimes.

La pratique de cette discipline est d’ailleurs désormais tellement répandue que de nombreux services gratuits permettent de suivre la litanie de l’égrainage des victimes, comme ThreatMon et FalconFeeds sur Twitter ou Ransomware.live, développé et maintenu depuis 18 mois par Julien Mousqueton, directeur technique de Computacenter.

L’exercice est intéressant et utile, notamment pour améliorer la prise de conscience de la menace, mais à condition d’utiliser les données brutes récoltées avec un minimum de rigueur pour produire ses analyses.

Différencier cyberattaque et revendication

L’un des biais courants consiste à parler de cyberattaques plutôt que de revendications. Car certaines revendications se sont avérées, par le passé, n’être que des recyclages de données volées antérieurement. Le groupe Snatch s’est ainsi remarquablement illustré à plusieurs reprises, notamment avec la revendication d’une cyberattaque contre Ingenico.

En outre, il est déjà arrivé qu’une même victime ait été revendiquée sur deux vitrines de rançongiciel distinctes, sans qu’il y ait eu pour autant deux cyberattaques. De quoi fausser considérablement les comptes.

Autre problème : la chronologie. Courant 2023, au moins un affidé de la franchise mafieuse LockBit 3.0 a revendiqué des cyberattaques avec un retard considérable, de plusieurs mois dans certains cas. Sans chercher à redresser à minima les comptes en tenant compte d’indications additionnelles laissées par les attaquants, voire en demandant aux victimes, il est aisé de se laisser prendre au piège d’un effort de communication des cybercriminels visant à « gonfler » artificiellement leurs chiffres à un moment donné.

Se contenter du décompte des revendications des cybercriminels pour estimer le niveau de la menace et son évolution, c’est également oublier le fait qu’il ne constitue qu’un prisme déformant visant, en premier lieu, à servir le narratif des délinquants.

Car à combiner les perspectives – en intégrant par exemple les cyberattaques rapportées publiquement dans la presse, celles dont l’existence est trahie par des échantillons de ransomware, etc. – si l’on n’obtient pas une photographie complète, on peut affiner l’analyse suivant la cohérence des évolutions observées.

Multiplier les perspectives

À défaut de quoi on finit par affirmer que les cyberattaques se multiplient, voire même les délinquants, en écartant toute possibilité d’évolution de leur stratégie de communication. Or, certains groupes tendent désormais à épingler ouvertement leurs victimes très rapidement, en moins de 72 h, là où beaucoup restaient aisément silencieux 15 jours, l’an dernier, avant de clamer leurs méfaits.

N’oublions pas non plus que les revendications, quand bien elles seraient systématiques, ne donneraient encore une fois à voir qu’une partie du paysage de la menace des rançongiciels. Car ceux qui font le plus parler d’eux ne sont toujours pas les plus répandus.

Ceux qui font parler d’eux sont ceux qui pratiquent la double-extorsion ou, à tout le moins, le vol de données. Pour l’essentiel, il s’agit d’attaques conduites manuellement. Et selon Microsoft, cela ne représente que 40 % des cas détectés, chez ses clients, en juin 2023. Parmi ceux-ci, « environ 16 % des récentes attaques avec ransomware human operated réussies impliquaient à la fois chiffrement et exfiltration », et 13 % l’exfiltration uniquement.

Il faut en outre relever qu’il arrive que des victimes ne cédant pas au chantage ne soient pas revendiquées sur les sites vitrine des enseignes impliquées. De tels cas ont été constatés notamment avec Qilin et Akira. Dans le cas de cette dernière enseigne, le phénomène pourrait être d’une grande ampleur, au moins depuis le début 2025. C’est en tout ce que suggèrent des chiffres avancés par les autorités suisses le 15 octobre.

Bref, considérer que les revendications des cybercriminels donnent, seules, une vision même à peu près claire de la situation est à tout le moins audacieux. Et je ne saurais trop remercier cybermalveillance.gouv.fr de sa transparence – mois après mois – grâce à laquelle est possible la comparaison de différents points de vue.

Mais certains trouvent assurément leur compte dans l’utilisation de chiffres à peine affinés et encore moins analysés de manière critique : les marchands de peur. Ceux-là se frottent régulièrement les mains.

Estimer la date de survenue

Au MagIT, nous nous efforçons donc, depuis plusieurs années déjà, de confronter les dates de revendication de cyberattaques avec celles de survenue (et/ou découverte) rapportées publiquement dans la presse ou dans le cadre de déclaration réglementaires. Mais nous nous efforçons également d’estimer cette dernière date à partir des dates de création de fichiers et dossiers divulgués par les cybercriminels, lorsque c’est possible : ces dates renseignent sur la fin d’exfiltration des données des victimes. Celle-ci survient généralement peu de temps avant la phase finale de la cyberattaque : le déclenchement du chiffrement.

Nous avons récemment expliqué comment automatiser et industrialiser ces estimations avec l’enseigne Play. La reconstruction de la chronologie des activités a permis de montrer, au printemps 2024, que LockBit 3.0 a essayé de se donner faussement l’air de ne pas être affecté par l’opération judiciaire internationale Cronos, dévoilée quelques mois plus tôt.

Pour RansomHub, la reconstruction a permis de montrer comment des affidés d’autres enseignes avaient manifestement décidé de changer de crèmerie en 2024, pour le bénéfice de cette franchise. Un tel effort a également conduit à observer l’explosion des activités d’Akira et de Cactus alors que Black Basta s’essoufflait. Un essoufflement qui n’était que la face visible d’un début d’éclatement, qui n’attendait que d’être confirmé.

Début avril 2025, la même approche a permis d’établir l’arrivée de nouvelles recrues dans les rangs de l’enseigne Qilin.

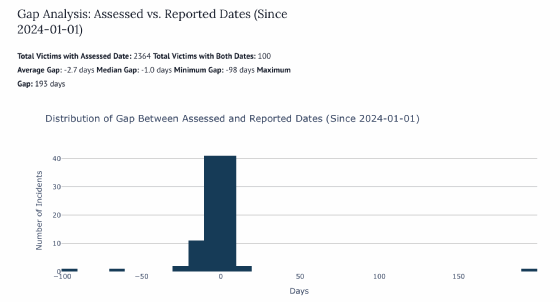

Depuis le 1er janvier 2024, nous avons ainsi établi de telles estimations pour plus de 2 360 victimes revendiquées par les cybercriminels. Nous avons pu comparer ces estimations avec des dates de survenue connues pour 100 victimes. L’analyse statistique est là instructive et conforte l’approche retenue : pour 82 de ces cas, l’écart entre la date estimée et la date publiquement rapportée oscille entre -10 et +9 jours. L’écart s’établit entre -30 et +19 jours pour 97 % des cas.

Deux anomalies sont présentes dans notre analyse, dont les résultats sont synthétisés par le graphique ci-dessous, du fait de revendications et/ou attaques distinctes impliquant des enseignes différentes.

Pour illustrer notre travail d’estimation, voici un court tableau centré sur les revendications de l’enseigne Safepay, et en particulier celles pour lesquelles une date de fin d’exfiltration a pu être estimée et une date de découverte de l’attaque a été publiquement rapportée.

| Victime | Revendication | Estimation | Rapportée |

| Liberty Township | 14 juin 2025 | 2 mai 2025 | 5 mai 2025 |

| Western New York Energy | 15 mai 2025 | 24 avril 2025 | 25 avril 2025 |

| Eu-Rec GmbH | 6 mai 2025 | 5 avril 2025 | 7 avril 2025 |

| Conduent | 20 février 2025 | 9 janvier 2025 | 15 janvier 2025 |

| Harrison County Board of Education | 6 février 2025 | 18 janvier 2025 | 18 janvier 2025 |

| Muswellbrook Shire Council | 14 décembre 2024 | 3 décembre 2024 | 9 décembre 2024 |

Tribune initialement publiée le 25 octobre 2023, mise à jour le 1er juillet 2025, puis le 16 octobre 2025.