EchoStar Mobile

Quand la géopolitique s’immisce dans le monde des rançongiciels

S’il peut être tentant d’imaginer la main d’un quelconque service secret russe derrière certaines cyberattaques conduites sous la bannière d’une franchise de ransomware, c’est ignorer plus simple et plus évasif.

Dans le premier numéro de la revue Études françaises de renseignement et de cyber, publié en 2023, Nicolas Hernandez, président fondateur d’Aleph Networks, et Cloé Collomb, maîtresse de conférence à l’université Paris-Saclay et chercheuse à l’Idest, proposaient de « parler de cyberguérilla pour désigner ces attaques par ransomware ».

Tous deux se concentraient sur celles attribuées aux enseignes LockBit 3.0 et Cl0p, « depuis le début de l’invasion russe en février 2022 ». Celles-ci étaient choisies parce qu’étant « les deux groupes les plus actifs en 2023 ».

L’effort d’analyse souffre, hélas, d’importants biais liés à l’échantillon considéré. Ainsi, le choix de deux groupes revient à les considérer comme monolithiques, alors que l’écosystème cybercriminel est marqué par une forte fluidité où les « enseignes » sont utilisées comme autant d’écrans de fumée par les affidés et autres pentesters. Mais c’est vraisemblablement moins vrai pour Cl0p que pour LockBit 3.0.

L’échantillon choisi néglige en outre le fait que le nombre de victimes attaquées par Cl0p en 2023 est surtout élevé du fait de quelques campagnes extrêmement industrialisées : rien à voir avec les attaques habituellement conduites par les affidés d’un RaaS.

Qui plus est, l’étude s’appuie sur des données tierces brutes de revendications de victimes. Las, l’histoire a montré à plusieurs reprises qu’il arrivait à des acteurs associés à l’enseigne LockBit 3.0 de mentir sur leurs victimes et/ou sur la date à laquelle la cyberattaque a effectivement été menée : compter sans examen approfondi les revendications publiées sur le site vitrine de LockBit 3.0 ne suffit pas à estimer son niveau d’activité.

Enfin, cette étude ne tient pas compte des victimes qui… ne sont jamais revendiquées parce qu’elles ont cédé au chantage (ou même sans cela, n’ont pas été mises à l’index). Ou parce que les assaillants ont décidé de fournir directement les outils de déchiffrement après avoir réalisé qu’ils ont frappé (par erreur), une organisation dans un pays de la sphère d’influence de Moscou.

Et passons encore sur le fait que les affidés travaillant avec des enseignes connues pour être animées, voire dirigées, par des acteurs réputés russophones, voire même russes, ne sont pas nécessairement eux-mêmes russes.

Des cas documentés

Si l’échantillon retenu peut donc être considéré comme inapproprié pour produire des analyses concluantes, le sujet de réflexion ne manque pour autant pas de pertinence, loin de là.

De fait, Recorded Future et les Sentinel Labs ont précédemment identifié des activités qu’ils suspectaient d’être liées à des groupes soutenus par la Chine et la Corée du Nord.

À l’automne 2023, suite à la violente attaque lancée par le Hamas contre Israël, Secureworks avait partagé, comme d’autres, sa liste d’acteurs régionaux avancés, dont certains sont connus pour mener des opérations de cyberespionnage, voire même pour déployer des rançongiciels, à l’instar de Pay2Key ou Moses Staff.

Sans activité publique connue depuis longtemps, Pay2Key s’était notamment fait remarquer fin 2020 par une revendication de cyberattaque contre la filiale d’Intel Habana Labs.

Les chercheurs de Check Point avaient levé le voile sur l’enseigne un mois plus tôt. Dans leur analyse du rançongiciel, ils avaient estimé que « l’attaquant n’est pas anglophone » et s’interrogeaient sur le fait qu’il se concentre sur Israël alors que ses compétences pourraient s’appliquer bien au-delà. Les équipes de Profero avaient plus tard établi un lien entre Pay2Key et une plateforme d’échange de cryptomonnaies iranienne.

Actif au moins depuis le mois de décembre 2023, le groupe Handala – qui a récemment revendiqué une cyberattaque contre Zerto – apparaît viser spécifiquement des organisations en Israël. Mais il ne fait pas mystère de sa motivation politique. Ses activités ont d’ailleurs justifié une alerte urgente du National Cyber Directorate israélien le même mois.

Regarder au bon endroit

L’opérateur de la franchise LockBit 3.0, aussi connu sous le pseudonyme de LockBitSupp, s’attache à assurer ne pas avoir de liens avec un quelconque service de renseignement russe. Peut-être est-il sincère. Mais sans garantie d’avoir raison. Peut-être ignorait-il ainsi que son affidé fidèle beverley n’était autre qu’Aleksandr Ryzhenkov, un homme de confiance de Maksim Yakubets, le chef d’Evil Corp, qui avait cherché à établir des contacts au sein des plus hauts niveaux des services de renseignement russes.

Si des liens entre Conti et le FSB ont été mis en lumière, rien n’est venu ouvertement établir leur teneur, leur intensité, ni leur régularité. Et c’est peut-être parce qu’aucun service de renseignement au monde n’a véritablement besoin de se dévoiler aux cybercriminels ni même n’y a intérêt, pour malgré tout tirer profit d’eux.

Quoi de mieux, en effet, que de se poser en courtier en accès initial et alimenter tel ou tel cybercriminel au gré de ses objectifs, en glissant ici ou là un accès sur une cible stratégique parmi d’autres, anodines ?

Selon l’agence américaine de la cybersécurité et de la sécurité des infrastructures (Cisa), c’est justement ce qu’ont fait des acteurs « basés en Iran » en donnant à des cybercriminels les moyens d’attaquer des organisations aux États-Unis, ainsi qu’en Israël, en Azerbaïdjan ou encore aux Émirats arabes unis, notamment.

Dans une récente note, la Cisa indique ainsi que « le FBI estime qu’un pourcentage important des opérations menées par ces acteurs de la menace contre des organisations américaines vise à obtenir et à développer l’accès au réseau, pour ensuite collaborer avec des acteurs affiliés à des ransomwares afin de déployer des ransomwares ».

En outre, le FBI estime que ces acteurs malveillants « basés en Iran sont associés au gouvernement iranien et, indépendamment de l’activité de ransomware, mènent des activités d’exploitation de réseaux informatiques avec l’appui du gouvernement iranien ».

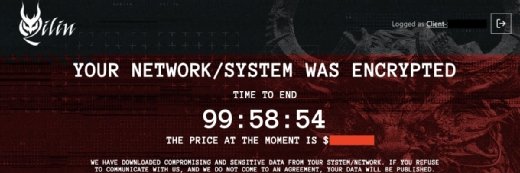

Le groupe en question est notamment désigné sous les références et dénominations « Pioneer Kitten, Fox Kitten, UNC757, Parisite, RUBIDIUM, et Lemon Sandstorm », utilisant lui-même les pseudonymes Br0k3r et xplfinder. Il aurait collaboré avec les enseignes de ransomware Alphv/BlackCat, NoEscape, et RansomHouse. La campagne Pay2Key ? C’est ce groupe.

Selon la note de la Cisa, « l’implication des cyberacteurs iraniens dans ces attaques par ransomware va au-delà de la fourniture d’accès ; ils travaillent en étroite collaboration avec les filiales de ransomware pour verrouiller les réseaux de victimes et élaborer des stratégies afin d’escroquer les victimes ».

Toutefois, « le FBI estime que ces acteurs ne révèlent pas à leurs contacts affiliés au ransomware qu’ils sont basés en Iran, et qu’ils restent intentionnellement vagues quant à leur nationalité et à leur origine ».

Tribune initialement publiée le 30 août 2024, mise à jour le 7 octobre 2024.