Cybersécurité

-

Actualités

06 févr. 2026

5 outils de détection des deepfakes pour protéger les utilisateurs professionnels

Les deepfakes font des ravages dans le monde entier, et ce n’est probablement que le début. Pour lutter contre ce fléau, les RSSI devraient envisager d’utiliser des outils de détection des deepfakes basés sur l’IA. Lire la suite

-

Actualités

06 févr. 2026

Cyberhebdo du 6 février 2026 : comme un air de reprise dans la douleur

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

- Pharmacie Familia sécurise ses sauvegardes et gagne en sérénité opérationnelle ... –Etude de cas

- Cas d’usage : Migration infonuagique et modernisation des charges de travail –Livre Blanc

- Dépanner les environnements Kubernetes grâce à l’observabilité –eBook

-

Dans ce numéro:

Dans ce numéro:

- Comment calculer le ROI de la cybersécurité pour le PDG et le conseil d’administration

- Ready for IT : quel ROI pour la cybersécurité ?

- Mettre en œuvre une stratégie de sécurité basée sur les risques en 5 étapes

-

Actualités

28 oct. 2016

Mirai : une menace loin d’être passée

Le botnet continue d’afficher un impressionnant cheptel d’objets connectés zombies dont seulement une frange aurait été impliqué dans l’attaque qui a fait tousser Internet il y a semaine. Lire la suite

-

Conseil

28 oct. 2016

Alertes de sécurité réseau : dépasser les difficultés

Les alertes de sécurité réseau sont nombreuses mais peu informatives. Il existe toutefois des stratégies permettant de dépasser ces difficultés pour améliorer la sécurité. Lire la suite

-

Actualités

28 oct. 2016

Sécurité des services Cloud : des entreprises entre rigidité et naïveté

Gartner souligne les incohérences des entreprises dans leur rapport aux services Cloud. Et de les encourager à aller rapidement de l’avant. Lire la suite

-

Actualités

26 oct. 2016

Extorsion : outre-Manche, des banques préparent une cagnotte pour payer

Des banques installées à Londres envisagent de provisionner des Bitcoins afin de faire face à l’éventualité d’attaques d’une intensité au-delà de leurs capacités de défense. Lire la suite

-

Projet IT

26 oct. 2016

Pourquoi la Casden a choisi le SIEM de LogPoint

Lors d’un atelier organisé aux Assises de la Sécurité, Benoît Fuzeau, RSSI de la Casden, a détaillé un choix largement motivé par les coûts et la simplicité d’utilisation. Lire la suite

-

Actualités

26 oct. 2016

Attaque DDoS sur Dyn : de simples amateurs ?

Le vaste déni de service ayant frappé le spécialiste des services managés ne semble pas être l’œuvre d’attaquants aux motivations politiques et encore moins de cybercriminels liés à un Etat-nation. Lire la suite

-

Actualités

25 oct. 2016

Les SI des administrations américaines : des passoires ?

Un audit du système d’information des services secrets américains a révélé des vulnérabilités « inacceptables ». La NSA a été victime d’un autre vol de données massif. Et l’OPM était un nid à logiciels malveillants. Lire la suite

-

Conseil

25 oct. 2016

Quels indicateurs de performance pour sa cybersécurité ?

Les indicateurs de performance sont un élément important à déterminer lors de la mise en place d’un programme de cybersécurité. Lire la suite

-

Actualités

25 oct. 2016

SecBI veut soulager le travail des analystes SOC

Son outil collecte et analyse les métadonnées du trafic réseau pour non seulement détecter des événements suspects, mais également présenter une vue consolidée d’alerte, à raison d’une seule par incident. Lire la suite

-

Actualités

24 oct. 2016

Dirty Cow : une grave vulnérabilité Linux redécouverte

Présente dans le noyau Linux depuis plus d’une décennie, celle-ci permet d’obtenir les privilèges les plus élevés sur presque n’importe quel système fonctionnant sous Linux. Lire la suite

-

Actualités

24 oct. 2016

Colin Powell et John Podesta piégés par hameçonnage

Des liens malicieux produits par un groupe de cybercriminels sont à l’origine de la compromission des comptes de messagerie électronique de la direction de campagne d’Hillary Clinton et de Colin Powell. Lire la suite

-

Actualités

24 oct. 2016

Quand des dizaines de milliers d'objets connectés font tousser Internet

Le spécialiste de services managés Dyn a été la cible, vendredi 21 octobre, d’une vaste attaque en déni de service. Nombre de ses clients ont été affectés, jusqu’à rendre inaccessibles les services de certains. Lire la suite

-

Conseil

21 oct. 2016

Connaître et surveiller son infrastructure

Si l’expérience montre que cela n’a rien de trivial, une bonne connaissance de son infrastructure, et sa surveillance en continu, s’avèrent indispensables à une lutte efficace contre les menaces. Lire la suite

-

Actualités

21 oct. 2016

Des millions de cartes bancaires compromises via des distributeurs

Plus de trois millions de cartes bancaires ont été compromises en Inde pour avoir été utilisées dans des distributeurs automatiques signés Hitachi et affectés par un logiciel malveillant. Lire la suite

-

Actualités

21 oct. 2016

Les outils d’administration Windows, clés de la furtivité des attaquants

Les groupes de cybercriminels les plus avancés semblent particulièrement friands d’outils comme PowerShell et WMI, notamment parce qu’ils sont utilisés très légitimement par les administrateurs systèmes. Lire la suite

-

Actualités

20 oct. 2016

Une vulnérabilité des puces Intel permet de contourner l’ASLR

Des chercheurs ont trouvé un moyen d’exploiter une faille des puces Intel pour contourner les protections offertes par la randomisation de la distribution de l’espace d’adressage. Lire la suite

-

Conseil

20 oct. 2016

Réponse à incident : connaître la menace, un atout important

De l’analyse des risques à la réaction aux incidents en passant par l’élaboration du plan de réponse, la connaissance de la menace fournit de précieux éclairages. Lire la suite

-

Conseil

19 oct. 2016

Réponse à incident : pourquoi prendre un contrat « retainer »

S’ils offrent des revenus réguliers aux prestataires de services, ces contrats permettent d’accélérer la réponse en cas d’incident. Lorsque comptent le plus les délais. Lire la suite

-

Actualités

19 oct. 2016

VMware ajoute à une entrée de gamme à son offre Workspace One

L’éditeur vient de profiter de sa grand messe européenne annuelle pour présenter une édition à bas coût de son offre DaaS. Lire la suite

-

Actualités

19 oct. 2016

Waterfall Security sécurité l’ouverture des ICS au Cloud

L’équipementier vient d’annoncer une passerelle unidirectionnelle conçue pour permettre d’alimenter, de manière sûre, des applications Cloud à partir des données de systèmes industriels. Lire la suite

-

Conseil

18 oct. 2016

Réponse à incident : se préparer est un impératif

Réagir à un incident de sécurité informatique est loin d’être trivial. Une préparation stricte, régulièrement éprouvée, apparaît essentielle. Lire la suite

-

Actualités

18 oct. 2016

Avec Avencis, Systancia suit une voie tracée par d’autres

Le spécialiste français de la virtualisation du poste de travail s’offre une couche de gestion des identités, des accès et de l’authentification. De quoi rappeler l’approche de VMware, surtout, mais également de Citrix. Lire la suite

-

Actualités

17 oct. 2016

Rançongiciel : un coût suffisamment faible pour beaucoup

Selon Trend Micro, près de la moitié des entreprises affectées par un ransomware paient la rançon. Dans 40 % des cas parce que le coût n’est pas insupportable. Lire la suite

-

Actualités

14 oct. 2016

Le fonctionnement d’une centrale nucléaire perturbé par une cyberattaque

Selon le directeur de l’AIEA, l’incident est survenu il y a deux ou trois ans. Pour lui, la menace doit être prise très au sérieux. Lire la suite

-

Actualités

14 oct. 2016

Plus d’objets connectés compromis grâce à une vieille vulnérabilité OpenSSH

Les chercheurs d’Akamai ont découvert des pirates exploitant une ancienne vulnérabilité de ce service d’administration à distance pour détourner des connectés. Lire la suite

-

Actualités

14 oct. 2016

Le rachat de Yahoo par Verizon compromis ?

Les multiples révélations visant les pratiques de sécurité de l’éditeur de services en ligne pourraient finalement avoir un impact sur sa cession programmée à l’opérateur américain. Lire la suite

-

Actualités

13 oct. 2016

Orange Cyberdefense place son cyberSOC sur le marché français

L'entité cybersécurité d'Orange, constituée de plusieurs acquisitions, est désormais pleinement opérationnelle. Elle se positionne comme le premier acteur sur le marché français. Le récent rachat de Lexsi l'a dotée du principal CERT privé en Europe. Lire la suite

-

Conseil

13 oct. 2016

Réponse à incident : ce qu’il est facile de négliger

Face à un incident, des équipes mal préparées peuvent se trouver tellement mobilisées sur les aspects techniques de la situation qu’elles en oublient tous les autres. Et ils sont nombreux. Lire la suite

-

Actualités

13 oct. 2016

Cybersécurité : le G7 fixe des lignes directrices pour la finance

Les membres du G7 se sont accordés sur des bases de sécurité informatique à appliquer au secteur des services financiers. Une réponse à la menace croissante qui pèse des systèmes massivement interconnectés. Lire la suite

-

Actualités

13 oct. 2016

IBM étend son partenariat avec Carbon Black

Le groupe entend ainsi proposer une solution de sécurité adaptative intégrant réseau et poste de travail, en profitant à la fois de ses outils BigFix et de son SIEM QRadar. Lire la suite

-

Conseil

12 oct. 2016

Ces erreurs à éviter en cas d’un incident de sécurité

La réponse à incident est un exercice délicat aux contraintes techniques nombreuses. Mais les faux pas sont fréquents. Lire la suite

-

Actualités

12 oct. 2016

Suivi des attaques en profondeur : Juniper répond à Cisco

Juniper a amélioré son service Cloud de détection de logiciels malveillant Sky ATP. De quoi venir concurrencer AMP de Cisco. Lire la suite

-

Actualités

12 oct. 2016

Cyberdéfense : les grandes manœuvres continuent

Les industriels français multiplient les opérations susceptibles de renforcer leurs positions auprès des acteurs les plus sensibles. Dont les OIV. Lire la suite

-

Actualités

11 oct. 2016

Réponse à incident : comment courir à l’échec ?

Recourir à un prestataire externe pour réagir à incident de sécurité peut être incontournable. Mais l’opération n’a rien de trivial. Les causes d’échec sont nombreuses. Lire la suite

-

Actualités

11 oct. 2016

Communiquer une faille de bonne foi devient un peu plus sûr

Les personnes qui découvrent une vulnérabilité sans l’exploiter peuvent l’indiquer à l’Anssi. Celle-ci s’engage à garder le silence. Lire la suite

-

Actualités

10 oct. 2016

Sécurité : des utilisateurs lassés, usés, à la dérive

Le grand public semble dépassé par des exigences de sécurité toujours plus nombreuses, rigoureuses et variées. Submergés, les utilisateurs baissent les bras. Lire la suite

-

Actualités

10 oct. 2016

Automatisation et orchestration s’imposent dans la réponse à incident

Une nouvelle étude vient confirmer la place de choix que commencent à prendre l’automatisation et l’orchestration dans la réponse aux incidents. Une obligation, en fait, plus qu’un choix. Lire la suite

-

Actualités

10 oct. 2016

Se protéger du détournement de la webcam d’un Mac

Plusieurs logiciels malveillants essaient d’utiliser la webcam et le micro des Mac pour espionner leurs utilisateurs. Un outil permet de s’en protéger. Lire la suite

-

Actualités

07 oct. 2016

Quelle place pour le RSSI, aujourd’hui et encore plus demain ?

La transformation numérique ressort comme enjeu stratégique des entreprises. Mais les RSSI n’estiment pas disposer des moyens nécessaires. Dès lors, leur rôle doit-il évoluer ? Lire la suite

-

Actualités

07 oct. 2016

Chiffrement : les points de clair retournent dans l’ombre ?

Présentés comme une piste viable pour les interceptions légales, les points de collecte de données en clair chez les opérateurs de services en lignes ne semblent plus si prometteurs. Lire la suite

-

Actualités

06 oct. 2016

Se préparer aux incidents futurs

Retirer tous les bénéfices d’une prestation de services de réponse à incidents de sécurité va au-delà de la seule gestion d’un incident. C’est également se préparer pour ceux qui sont susceptibles de survenir plus tard. Lire la suite

-

Actualités

06 oct. 2016

Cisco/Thales : une vision très souveraine du partage de renseignements

Les deux groupes ont profité des Assises de la Sécurité pour présenter une solution dite souveraine, destinée aux opérateurs d’importance vitale. Lire la suite

-

Actualités

06 oct. 2016

Cybersécurité : Guillaume Poupard se voit en urgentiste

Dans son allocution d’ouverture des Assises de la Sécurité, le patron de l’Anssi a décrit une situation critique, que la loi permet de faire avancer. Sans être suffisante. Lire la suite

-

Actualités

05 oct. 2016

Savoir recevoir son prestataire de réponse à incident cyber

Pour qu’un spécialiste de la réponse à incident puisse faire efficacement ce pour quoi il a été sollicité, il est essentiel de lui en fournir les moyens. Et cela implique de lui ouvrir en grand les portes du SI. Lire la suite

-

Actualités

05 oct. 2016

Sécurité des sites web en France : le bilan chiffré

Les sites Web sont omniprésents dans notre quotidien, qu’ils soient professionnels ou privés. Mais ils sont fréquemment vulnérables. Wavestone a tenté de quantifier le phénomène à partir de 128 audits de sécurité. Lire la suite

par- Yann Filliat, Wavestone

-

Actualités

04 oct. 2016

Le mois européen de la cybersécurité a débuté

L’Enisa vient d’entamer la sixième édition du mois européen de la cybersécurité qui vise à sensibiliser aux risques aux menaces informatiques. En France, l’Anssi participe à l’opération avec un programme qui donne la priorité aux entreprises. Lire la suite

-

Actualités

04 oct. 2016

Retirer tous les bénéfices d’une prestation de réponse à incident

Toutes les entreprises n’ont pas les moyens de réagir seules aux incidents de sécurité informatique. Le recours à des tiers est alors indispensable. Mais il nécessite préparation. Lire la suite

-

Actualités

03 oct. 2016

Aperçu de la plateforme de détection et réaction de Cybereason

L’expert Dan Sullivan examine la manière dont la plateforme de Cybereason utilise l’analyse Big Data pour identifier les événements malicieux et mieux sécuriser les entreprises. Lire la suite

-

Actualités

03 oct. 2016

Vers des botnets d’objets connectés plus nombreux, plus puissants

Ou pas. Mais le code source d’un logiciel permettant d’industrialiser la découverte et la compromission d’objets connectés mal sécurisés est disponible. Lire la suite

-

Actualités

03 oct. 2016

OpenSSL : patch et repatch

Un premier correctif pour une vulnérabilité de sévérité basse en a généré une autre, critique cette fois-ci. De quoi provoquer la diffusion en urgence d’un nouveau correctif. Lire la suite

-

Actualités

30 sept. 2016

Sécurité : Microsoft étend l’usage de la micro-virtualisation dans Windows 10

L’apparente concurrence avec le ténor du secteur Bromium cache en fait une vaste complémentarité. Lire la suite

-

Actualités

30 sept. 2016

Nouveaux doutes sur les pratiques de sécurité de Yahoo

Le spécialiste du Web pourrait avoir été victime de pirates liés à d’autres brèches de grande ampleur, dont certaines resteraient encore à révéler. Mais son contrôle de certains accès à ses services semble léger. Lire la suite

-

Actualités

29 sept. 2016

Cybercriminalité : une coopération internationale limitée… même en Europe

Europol pointe les limites de la coopération entre pays sur le Vieux Continent et au-delà. L’agence souligne également sur le fait que la plupart des attaques ne sont finalement pas bien sophistiquées. Lire la suite

-

Actualités

29 sept. 2016

Sqreen veut simplifier la sécurité des applications Web

La jeune pousse française mise sur l’instrumentation des applications pour détecter vulnérabilités et tentatives d’attaque. Lire la suite

-

Actualités

28 sept. 2016

La cybersécurité, bien trop chère pour le risque ?

Les incidents de sécurité informatiques n’ont pas tous de vastes répercussions. Et leur coût serait en définitive trop limité pour réellement inciter aux investissements. Lire la suite

-

Actualités

28 sept. 2016

Cybersécurité : Swift joue la carte de l’autorité

Pas question de laisser ses clients faire n’importe quoi. Le service de messagerie interbancaire va leur imposer des standards. Ils devront régulièrement faire la démonstration de leur respect. Lire la suite

-

Actualités

28 sept. 2016

Le groupe APT28 vise les Mac de l’industrie aéronautique

La division 42 de Palo Alto Networks a découvert un cheval de Troie taillé pour macOS et apparemment utilisé pour cibler des acteurs précis de ce secteur d’activité. Lire la suite

-

Projet IT

28 sept. 2016

Signature électronique : Norauto persiste et signe

A l'heure où tous les distributeurs rêvent de déployer des tablettes numériques auprès de leurs vendeurs, Norauto a préféré équiper les postes de tablettes graphiques pour dématérialiser la signature de ses clients. Un choix qui s'avère aujourd'hui fructueux. Lire la suite

-

Actualités

27 sept. 2016

Microsoft étend la sécurité de ses offres

L’éditeur étend les dispositifs de protection associés à Office 365 et joue là l’intégration avec Windows 10. Son navigateur Edge doit quant à lui profiter d’une isolation adossée au matérielle. Lire la suite

-

Actualités

27 sept. 2016

Premières questions sur les pratiques de sécurité de Yahoo

Venafi critique la mise en œuvre du chiffrement par le fournisseur de services Web. Ce dernier fait l’objet d’une première procédure judiciaire. Lire la suite

-

Actualités

26 sept. 2016

Incidents de sécurité : le monde de la santé devra signaler « sans délai »

Le décret précisant les conditions de signalement des incidents « graves » de sécurité informatique dans le monde de la santé vient d’être publié. Il manque toutefois de précisions. Lire la suite

-

Actualités

26 sept. 2016

Phantom Cyber dévoile la version 2.0 de sa plateforme d’orchestration

Cette nouvelle mouture met l’accent sur la simplification d’intégration et d’utilisation. Lire la suite

-

Actualités

26 sept. 2016

La poubelle des objets connectés est déjà là

OVH et Brian Krebs ont tout récemment pu mesurer l’ampleur d’attaques en déni de service qu’elle permet de lancer. Et ce n’est probablement qu’un début. Lire la suite

-

Actualités

23 sept. 2016

10ème étude CyberArk sur la cybersécurité : la prise de conscience est là, pas la maturité

La dixième édition de l’étude CyberArk sur la gestion de la sécurité informatique tend à mettre en évidence des avancées. Mais le chemin qui conduira à des approches réellement efficaces apparaît encore long. Lire la suite

-

Actualités

23 sept. 2016

Revue de presse : les brèves IT de la semaine

OpenWorld 2016 : un Oracle 100% Cloud - Nutanix grandit avec la bourse - L’IT paye en moyenne 62 K€ en France - HPE France change de tête - Neelie Kroes rejoue « Tartuffe » dans l’IT - Renault devient éditeur- La sophistication des attaques a bon dos, selon la NSA. Lire la suite

-

Actualités

23 sept. 2016

SentinelOne et Palo Alto Networks : les malwares toujours plus créatifs pour échapper à l’analyse

SentinelOne et Palo Alto Networks ont récemment eu l’occasion d’observer de nouvelles techniques employées par les auteurs de logiciels malveillants pour en assurer la discrétion. Lire la suite

-

Actualités

23 sept. 2016

500 millions de comptes Yahoo : un « big one » avant le prochain

Le groupe de services en ligne vient de reconnaître ce qui apparaît comme la plus vaste compromission de comptes utilisateurs à ce jour. Et de l’imputer à des criminels soutenus par un Etat. Lire la suite

-

Actualités

22 sept. 2016

Matrix42 s’installe en France

L’éditeur allemand entend déployer son offre de gestion des services IT, des actifs logiciels, des terminaux et des identités et des accès dans l’Hexagone. Lire la suite

-

Actualités

22 sept. 2016

Les voitures Tesla ne sont pas non plus à l’abri des pirates

Le constructeur vient d’en faire l’expérience, et de corriger une vulnérabilité permettant de prendre le contrôle complet, à distance, de sa Model S. Lire la suite

-

Actualités

22 sept. 2016

L’automatisation appelée à jouer un rôle dans la sécurité des SI

Face à la multiplication des menaces et la réactivité croissance des attaquants, automatiser au moins une partie des défenses apparaît incontournable. Lire la suite

-

Actualités

21 sept. 2016

Cybersécurité : des règles ajustées à la marge pour l’énergie et le transport

Cinq arrêtés sectoriels supplémentaires ont été publiés durant l’été pour continuer de définir les obligations des opérations d’importance vitale en matière de sécurité des systèmes d’information. Avec des ajustements à la marge. Lire la suite

-

Actualités

21 sept. 2016

Swift propose un mécanisme de détection des opérations frauduleuses

Le service de messagerie interbancaire va proposer à ses clients des rapports quotidiens de validation de leurs opérations, à compter du mois de décembre. Lire la suite

-

Actualités

20 sept. 2016

Cisco corrige une vulnérabilité critique dans ses équipements

L’équipementier vient d’identifier une vulnérabilité dans le code de traitement des paquets IKEv1. De quoi compromettre des systèmes offrant des services VPN. Lire la suite

-

Actualités

20 sept. 2016

Capgemini lance une offre d’externalisation de SOC

La SSII s’appuie ses ressources en Inde ainsi que sur le système de gestion des informations et des événements de sécurité QRadar d’IBM. Lire la suite

-

Actualités

20 sept. 2016

Cyberattaques : des énergéticiens trop confiants ?

Une nouvelle étude tend à indiquer que les professionnels de la sécurité du secteur de l’énergie surestiment leurs capacités à détecter des incidents de sécurité. Lire la suite

-

Actualités

19 sept. 2016

Sécurité : la sophistication supposée des attaques masque en fait un manque d’hygiène IT

N’en déplaise à beaucoup, pour le responsable adjoint aux systèmes de sécurité de la NSA, les incidents de sécurité qui font les gros titres ne trouvent pas leur origine dans l’exploitation de vulnérabilités inédites. Lire la suite

-

Actualités

19 sept. 2016

Avec Palerra, Oracle s’offre une passerelle Cloud sécurisée

L’éditeur vient d’annoncer le rachat de Palerra, un broker d’accès sécurisé aux services Cloud. De quoi compléter son offre à l’heure de sécurité à l’heure du nuage et de la mobilité. Lire la suite

-

Conseil

19 sept. 2016

Le processus de réponse aux incidents dans le détail

Les prestataires de services de réponse aux incidents peuvent rapidement apporter les ressources et l’expertise additionnelles dont les entreprises ont souvent besoin pour gérer une crise en évolution rapide. Lire la suite

-

Actualités

16 sept. 2016

Okta veut contrôler les accès aux API

Le spécialiste de l’IAM en mode cloud vient de lancer une offre permettant de développer des applications accédant à des services et des interfaces tiers en supportant des contrôles basés sur l’identité. Lire la suite

-

Projet IT

16 sept. 2016

Volkswagen se dote d’une filiale dédiée à la cybersécurité

Le constructeur automobile vient d’investir dans Cymotive Technologies qui devra développer des solutions de sécurité pour l’automobile connectée. Lire la suite

-

Actualités

16 sept. 2016

HPE étend son offre de sécurité applicative

Le groupe renforce son offre Fortify, une dernière fois, avant de la transférer à Micro Focus. Lire la suite

-

Actualités

15 sept. 2016

Le Clusif renouvelle sa direction

Le club de la sécurité de l’information français vient de nommer Jean-Marc Grémy, fondateur du cabinet Cabestan Consultants, à sa présidence. Il est épaulé par Henri Codron, RSSI Europe de Schindler. Lire la suite

-

Actualités

15 sept. 2016

HPE renforce les performances d’ArcSight pour le Big Data

Le groupe vient d’annoncer la version 2.0 de la plateforme de collecte d’événements de sécurité de son SIEM ArcSight. Elle met à profit le courtier Kafka. Lire la suite

-

Actualités

15 sept. 2016

VPN : Apple fait une croix sur PPTP

Les nouveaux systèmes d’exploitation clients du groupe abandonnent le support de ce protocole réputé peu sûr. Une décision qui risque d’en surprendre plus d’un. Lire la suite

-

Definition

15 sept. 2016

Contrôle d'accès

Le contrôle d'accès est une technique de sécurité qui peut être utilisée pour déterminer les utilisateurs ou les programmes autorisés à voir ou à utiliser les ressources d'un environnement informatique. Lire la suite

-

Actualités

14 sept. 2016

DDoS : des attaques savamment préparées ?

Bruce Schneier soupçonne des acteurs soutenus par des Etats de conduire des attaques en déni de service distribué pour dimensionner leurs outils en cas de cyberguerre. Lire la suite

-

Actualités

14 sept. 2016

CA présente les fruits du rachat d’Xceedium

L’éditeur vient d’annoncer la mise à jour de ses outils de contrôle des identités et des accès pour les utilisateurs à privilèges élevés. A la clé, une traçabilité renforcée. Lire la suite

-

Actualités

13 sept. 2016

MySQL : une faille critique dont la pleine correction pourrait attendre

Un chercheur vient de publier les détails d’une faille critique affectant plusieurs versions de MySQL. MariaDB et PerconaDB ont corrigé. Oracle a publié un correctif au moins partiel. Lire la suite

-

Actualités

13 sept. 2016

Cybersécurité : le douloureux réveil de Swift

Après plusieurs détournements de grande ampleur, le système de messagerie interbancaire multiplie les initiatives en matière de sécurité. Trop tard pour certains. Lire la suite

-

Actualités

12 sept. 2016

RSA : pas de changement après la fusion Dell/EMC

Les dirigeants de RSA n’attendent pas de changement significatif après la fusion Dell/EMC. Et pourtant, il faudra bien traiter la question de certaines redondances produits. Lire la suite

-

Actualités

12 sept. 2016

Dropbox : une brèche qui ouvre la voie à de multiples menaces

La brèche, dont le service de partage de fichiers en ligne a été victime en 2012, ne semble guère menacer les donner de ses clients. Mais ceux-ci n’en constituent pas moins une alléchante cible. Lire la suite

-

Actualités

09 sept. 2016

Proofpoint renforce son offre de protection de la messagerie

L’éditeur a fait l’acquisition des activités de protection contre la fraude via le courrier électronique de Return Path. Lire la suite

-

Actualités

09 sept. 2016

Quand l’USB laisse filtrer les identifiants

Un nano-ordinateur, un adaptateur USB Ethernet, et voilà comment collecter l’empreinte d’un identifiant utilisateur sur un ordinateur verrouillé. Lire la suite

-

Conseil

09 sept. 2016

Comment sécuriser fax et imprimantes connectés ?

Ils ont tendance à tomber en désuétude, mais de nombreuses entreprises continuent d’utiliser des télécopieurs, dont certains fournissent leurs services sur réseau IP. Lire la suite

-

Actualités

08 sept. 2016

Remise en cause de la confiance dans les infrastructures

Après de nouvelles révélations sur des attaques profitant de vulnérabilités dans les équipes d’infrastructure réseau, le Cert-US appelle à la prudence et à l’adoption de défenses en profondeur. Lire la suite

-

Actualités

08 sept. 2016

Intel rend à McAfee sa liberté

Le fondeur vient d’annoncer la cession de 51 % des parts de l’éditeur au fond d’investissement TPG. De quoi lui redonner son indépendance. Lire la suite

-

Actualités

07 sept. 2016

Pourquoi la détection basée sur les signatures ne suffit plus

Les bases de signatures et les algorithmes basés sur l’apprentissage automatique permettent d’identifier codes malicieux et menaces. Ces deux techniques permettent de protéger réseaux et terminaux. Lire la suite

-

Dossier

01 sept. 2016

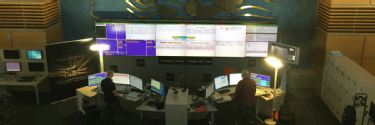

Le SOC, un projet au moins aussi organisationnel que technique

Si beaucoup de centres opérationnels échouent à donner toute leur valeur, c’est souvent à cause d’une approche centrée sur les outils technologiques plutôt que sur les risques. Lire la suite

-

Actualités

31 août 2016

Dropbox presse ses anciens utilisateurs à changer leur mot de passe

Dropbox a alerté ses utilisateurs ayant embrassé le service en 2012, les invitant à modifier leur mot de passe, par précaution. Lire la suite

-

Actualités

12 août 2016

Revue de presse : les brèves IT B2B de la semaine

Apple, Intel et HPE font leurs emplettes dans l’analytique - Google vers le multi-Cloud - Micros victime de pirates russes - Oracle France et Sage : des nominations de dirigeants très Cloud Lire la suite