Cybersécurité

-

Actualités

06 févr. 2026

5 outils de détection des deepfakes pour protéger les utilisateurs professionnels

Les deepfakes font des ravages dans le monde entier, et ce n’est probablement que le début. Pour lutter contre ce fléau, les RSSI devraient envisager d’utiliser des outils de détection des deepfakes basés sur l’IA. Lire la suite

-

Actualités

06 févr. 2026

Cyberhebdo du 6 février 2026 : comme un air de reprise dans la douleur

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

- Cas d’usage : Migration infonuagique et modernisation des charges de travail –Livre Blanc

- Pharmacie Familia sécurise ses sauvegardes et gagne en sérénité opérationnelle ... –Etude de cas

- Dépanner les environnements Kubernetes grâce à l’observabilité –eBook

-

Dans ce numéro:

Dans ce numéro:

- Comment calculer le ROI de la cybersécurité pour le PDG et le conseil d’administration

- Ready for IT : quel ROI pour la cybersécurité ?

- Mettre en œuvre une stratégie de sécurité basée sur les risques en 5 étapes

-

Actualités

01 avr. 2021

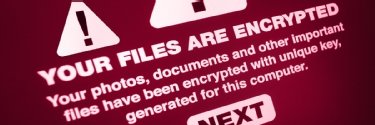

Ransomware : un mois de mars sans répit

De nombreuses attaques de haute volée ont rythmé le mois écoulé, sans compter de graves vulnérabilités. La compétition entre acteurs malveillants apparaît soutenue. Au point que certains dissimulent désormais leurs échecs. Lire la suite

-

Actualités

01 avr. 2021

AIOps : PagerDuty étend sa présence en Europe

L’éditeur SaaS de réponse à incidents va proposer l’hébergement de données en Europe avec AWS. Une décision motivée par les demandes régulières de ses clients locaux. Mais les interrogations légales sur cette « souveraineté » des données demeurent. Lire la suite

-

Actualités

31 mars 2021

Cisco veut faire oublier le mot de passe

L’équipementier vient de lever le voile sur une fonctionnalité d’authentification sans mot de passe, basée sur la technologie de Duo, acquise durant l’été 2018, notamment en combinant un terminal mobile et ses capacités biométriques natives. Lire la suite

-

Actualités

31 mars 2021

Comment Cloudflare veut protéger contre les attaques de type Magecart

Le fournisseur de services de sécurité cloud vient d’annoncer un service de surveillance des dépendances JavaScript, afin d’aider à repérer au plus vite les changements non sollicités. Et ainsi accélérer la détection de skimmers. Lire la suite

-

Projet IT

30 mars 2021

Comment l’IESEG a amélioré sa gestion des vulnérabilités

Cette école de management s’appuie sur la solution Radar de F-Secure pour surveiller en continu sa posture de sécurité vis-à-vis des vulnérabilités. De quoi s’inscrire dans une logique d’amélioration continue et non plus ponctuelle. Lire la suite

-

Actualités

29 mars 2021

Cloudflare se lance à son tour dans le déport de rendu Web

Le fournisseur de services de sécurité cloud vient d’annoncer un service d’isolation du navigateur Web, déportant le rendu du contenu de pages Web pour protéger le poste de travail de composants malicieux. Lire la suite

-

Conseil

26 mars 2021

Télétravail : le DNS, un premier rempart contre les menaces

Le sujet de la sécurité des terminaux des collaborateurs à leur domicile s’invite régulièrement dans les débats depuis un an. Se pencher sur les DNS peut aider simplement à ajouter une protection, utile notamment en configuration VPN dite de split-tunneling. Lire la suite

-

Projet IT

25 mars 2021

Decathlon, à fond sur la gouvernance des identités

Le spécialiste des équipements sportifs s’appuie sur les outils de Sailpoint pour gérer ses quelque 100 000 identités au niveau mondial. Lire la suite

- 25 mars 2021

-

Conseil

25 mars 2021

Le renseignement sur les menaces promet beaucoup, mais des limitations demeurent

Savez-vous comment utiliser au mieux des flux de renseignement sur les menaces dans votre entreprise ? Découvrez ce que cette ressource précieuse, mais parfois déroutante peut apporter, mais aussi quelles en sont les limites. Lire la suite

-

Actualités

24 mars 2021

Enseignement supérieur : alerte aux e-mails piégés avec IcedID

Le ministère de l’Enseignement supérieur, de la Recherche et de l’Innovation a récemment averti les universités de la menace de courriels contenant des pièces jointes empoisonnées chargeant des chevaux de Troie. Emotet parti, la relève est là. Lire la suite

-

Actualités

23 mars 2021

Vulnérabilités : signes encourageants pour Exchange, beaucoup moins pour F5

Le nombre de serveurs Exchange détectables comme affectés par les vulnérabilités ProxyLogon continue de décliner sensiblement. Pour les équipements F5 Big-IP et la CVE-2021-22986, la situation est préoccupante. Lire la suite

-

Actualités

23 mars 2021

Télétravail : Fortinet mise sur Linksys pour renforcer la sécurité à la maison

L’équipementier Fortinet vient d’investir 75 millions de dollars dans Linksys pour apporter de nouvelles fonctionnalités de sécurité au domicile des collaborateurs, sans que les entreprises aient à y inviter leurs équipements. Lire la suite

-

Projet IT

22 mars 2021

Comment Egis déploie les firewalls sur l’ensemble de ses filiales

Groupe d’ingénierie fortement mondialisé, EGIS déploie les solutions de sécurité Fortinet auprès de ses nombreuses filiales. Un choix technique. Lire la suite

-

Conseil

22 mars 2021

Active Directory : les défis d’un grand ménage de printemps (imprévu)

En cas de fort soupçon de cyberattaque en cours, le temps est précieux, de même que la connaissance de son infrastructure. Et c’est justement l’un des points de blocage, lorsqu’il s’agit de couper l’herbe sous le pied d’un assaillant. Lire la suite

-

Actualités

19 mars 2021

Cyberattaque : une rançon de 50 millions de dollars demandée à Acer

Les opérateurs du rançongiciel Revil, aussi connu sous le nom Sodinokibi, ont ajouté le constructeur à la liste de victimes. Ils laissent encore près de 9 jours à Acer pour négocier, faute de quoi ils doubleront leurs exigences. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Alexander Culafi, Senior News Writer, Dark Reading

-

Conseil

19 mars 2021

Les 5 clés d’une reprise d’activité à l’ère du télétravail et du cloud

La crise pandémique a rendu les entreprises plus tributaires du télétravail et du cloud. Ces deux sujets étaient vus comme des solutions de secours. Leur généralisation modifie les plans de reprise d’activité. Lire la suite

-

Actualités

19 mars 2021

Acrobat Pro : Adobe redouble d’efforts pour simplifier la e-signature

Alors que la pandémie donne « un coup de vieux » aux processus papier, Adobe courtise les PME en ajoutant et simplifiant la signature numérique dans les documents PDF. Lire la suite

-

Actualités

19 mars 2021

Attaque de ransomware : Pénélope prévient (enfin) ses collaborateurs

L’agence d’hôtes et hôtesses d’accueil aura mis près d’un mois et demi à partager, en interne, l’information sur l’attaque qu’elle a subie fin janvier. Et cela alors qu’elle a notifié la CNIL début février. Lire la suite

-

Actualités

18 mars 2021

Chronologie des vulnérabilités Exchange : de nombreuses zones d’ombre

De multiples spécialistes de la cybersécurité ont indiqué que l’exploitation des vulnérabilités inédites d’Exchange, dites ProxyLogon, avait commencé bien avant leur divulgation. Mais les chercheurs peinent à l’expliquer. Lire la suite

-

Actualités

18 mars 2021

SolarWinds : les attaquants se sont aussi intéressés au code source de Mimecast

L’enquête dans le vol d’un certificat numérique émis par Mimecast est finie et montre que l’intrusion a commencé par l’utilisation du maliciel Sunburst sur la plateforme Orion de SolarWinds. Lire la suite

-

Actualités

17 mars 2021

Exchange : les attaques se multiplient, mais de nombreux serveurs restent vulnérables

Selon RiskIQ, près de 70 000 serveurs Exchange à travers le monde restent dans l’attente de l’application des correctifs de Microsoft. Des centaines, sinon plus, ont déjà été compromis alors que les attaques se multiplient. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Alexander Culafi, Senior News Writer, Dark Reading

-

Actualités

16 mars 2021

Connectivité et sécurité réseau : en route vers l’intégration

Gartner a conceptualisé cette intégration sous le terme SASE fin 2019. Aujourd’hui, l’approche semble largement acceptée par une industrie qui pousse toute entière dans cette direction. À charge pour les entreprises d’en appréhender les bénéfices. Lire la suite

-

Projet IT

15 mars 2021

Comment Euroclear sécurise ses flux Web et ses accès distants

Le dépositaire central international de titres ne peut pas se permettre de négliger la sécurité. Il multiplie donc les filtres et les contrôles pour réduire l’exposition aux menaces, sans négliger l’expérience utilisateur. Lire la suite

-

Actualités

12 mars 2021

Déjà sur vos écrans : Exchange, nid d’espions

Selon Eset, au moins dix groupes d’assaillants soutenus par des États-nations ont commencé à s’inviter sur les serveurs Exchange encore affectés par les vulnérabilités ProxyLogon. S’ils sont parmi les premiers, ils ne seront pas les derniers. Lire la suite

-

Definition

12 mars 2021

Cybersécurité

La cybersécurité est un ensemble de technologies, de processus et de pratiques visant à protéger les réseaux, ordinateurs et données contre les attaques, dommages et accès non-autorisés. Dans un contexte informatique, le terme « sécurité » englobe la cybersécurité et la sécurité physique. Lire la suite

-

Conseil

12 mars 2021

OpenEx : une plateforme ouverte pour organiser des exercices de crise

Fin janvier, l’association Luatix a levé le voile sur la seconde mouture de la plateforme de planification d’exercices de crise née à l’Anssi, OpenEx. Une version renouvelée, destinée à servir de socle pour les futures évolutions. Lire la suite

-

Projet IT

11 mars 2021

Le département de l’Aude renforce sa gouvernance des accès

L’Aude a fait le choix de la solution de gestion des identités Usercube voici quelques années pour gérer les accès de ses agents aux espaces de partage. Une architecture qui va prochainement évoluer vers le SaaS et intégrer la gestion des comptes des applications métiers. Lire la suite

-

Opinion

11 mars 2021

Pourquoi votre entreprise a besoin d’un service SOC

À l’heure du tout numérique, les entreprises doivent superviser l’ensemble de leur environnement IT pour s’assurer de repérer et traiter les incidents de sécurité. Pour beaucoup, cela impose de s’appuyer sur un service SOC. Lire la suite

-

Conseil

11 mars 2021

Scan de vulnérabilités : l’essentiel sur Snyk

La startup Snyk fait des émules auprès des fournisseurs cloud et des éditeurs avec ses capacités d’analyse et de correction automatique de vulnérabilités dans les applications cloud natives. Cet article brosse le portrait de ses solutions. Lire la suite

- 11 mars 2021

- 11 mars 2021

- 11 mars 2021

- 11 mars 2021

- 11 mars 2021

-

E-Zine

10 mars 2021

Information Sécurité 17 : L’accès réseau sans confiance, un premier pas vers le SASE

Dans un contexte où il faut trouver un moyen d’améliorer l’accès sécurisé aux applications et données par les utilisateurs, en dehors du SI interne de l’entreprise, que peut apporter le SASE ? État des lieux, tendances futures, marché des plateformes : découvrez les bénéfices de ce modèle de sécurité intégrée dans ce numéro Information Sécurité 17. Lire la suite

-

Actualités

10 mars 2021

Après Symantec, McAfee vend à son tour son activité entreprises

Moins de six mois après son entrée en bourse, l’éditeur a décidé de céder ses activités entreprises au fonds d’investissement STG pour se recentrer sur le marché grand public. Une décision qui rappelle celle de Symantec en 2019. Lire la suite

par- Rob Wright, Associate Editorial Director

- Valéry Rieß-Marchive, Rédacteur en chef

-

Projet IT

09 mars 2021

Pour les pompiers du Pas-de-Calais, le stockage est un sujet brûlant

Baies de stockage évolutives, sauvegardes sur différents lieux et supports, coffres-forts électroniques et physiques : le SDIS 62 ne semble pas près de perdre ses données. Lire la suite

-

Actualités

09 mars 2021

Cyberattaque : face à un ransomware, l’association Coallia mise sur la transparence

L’association d’aide aux personnes les plus fragilisées a découvert le samedi 6 mars au matin le chiffrement en cours de son système d’information. Elle s’est immédiatement mise en ordre de bataille pour continuer à assurer ses missions, et répond aux principales questions. Lire la suite

-

Actualités

08 mars 2021

Gestion des accès à privilèges : TPG veut rapprocher Centrify et Thycotic

Le fonds d’investissement va racheter le second à Insight Partners et assurer la fusion des deux éditeurs, afin de créer un leader de la sécurité de l’identité en mode cloud. Lire la suite

-

Conseil

08 mars 2021

Vulnérabilités Exchange : comment éviter de laisser des attaquants dans la place

L’application des correctifs proposés par Microsoft n’est pas suffisante. S’en contenter, c’est risquer de laisser une menace dormante dans son système d’information. Surtout que l’exploitation des vulnérabilités a commencé en janvier. Lire la suite

-

Projet IT

05 mars 2021

Tentative d’intrusion : comment Lactalis a échappé à la catastrophe

Le géant laitier a été alerté par les équipes de l’éditeur de son EDR, qui était déployé en démonstrateur sur des contrôleurs de domaine. Ce qui lui a permis d’agir rapidement pour éviter une détonation de ransomware. Lire la suite

-

Actualités

05 mars 2021

Cyberattaque : vol de données chez SITA

SITA a confirmé avoir été victime d’une attaque informatique ayant conduit à une violation de données passagers, stockées sur les serveurs Passenger Service System (US) Inc. Plusieurs compagnies aériennes sont affectées. Lire la suite

-

Actualités

04 mars 2021

Rachat d’Auth0 : Okta sort le chéquier face à une pression concurrentielle accrue

Longtemps leader incontesté de la gestion des accès, Okta a découvert récemment à quel point Microsoft et Ping Identity pouvaient – finalement – le menacer. D’où l’acquisition d’un challengeur plus que prometteur. Lire la suite

-

Actualités

04 mars 2021

Cyberattaque : Manutan aux prises avec le ransomware DoppelPaymer

Le 21 février, Manutan indiquait sur son Web avoir été victime d’une cyberattaque. Quelques jours plus tard, elle reconnaissait l’implication d’un ransomware et informe désormais d’un vol de données personnelles. Lire la suite

-

Actualités

03 mars 2021

Exchange : des correctifs à appliquer d’urgence

Microsoft a publié un bulletin d’alerte sur quatre vulnérabilités inédites affectant les serveurs Exchange 2013, 2016 et 2019. Elles sont activement exploitées par un acteur. Mais d’autres devraient rapidement s’en inspirer. Lire la suite

-

Actualités

03 mars 2021

Avec Qualys, les opérateurs de Cl0p continuent d’aligner les victimes

Les assaillants ajoutent quasiment une nouvelle victime à leur tableau de chasse par jour. Le 2 mars, le spécialiste français des géosciences CGG y faisait son apparition. Aujourd’hui, c’est au tour de Qualys. Lire la suite

-

Actualités

02 mars 2021

Tentative d’intrusion : ce que dit et ne dit pas Lactalis

Le géant laitier a indiqué à la rédaction, le vendredi 26 février au soir, être confronté à une tentative d’intrusion, précisant souhaiter rendre publique cette information « par souci de transparence ». Lire la suite

-

Actualités

02 mars 2021

Sauvegarde : Arcserve UDP 8.0 s’attaque lui aussi aux ransomwares

Tout comme son concurrent Veeam la semaine dernière, l’éditeur a mis à jour sa solution pour la protéger contre les nouvelles cyberattaques qui empêchent la restauration des copies de secours. Lire la suite

-

Actualités

02 mars 2021

Ransomware : un mois de février intense, sur tous les fronts

Entre coopération internationale et prise en compte de la menace des ransomwares au sommet de l’État, le mois écoulé a été source de nombreux espoirs. Mais l’activité malveillante n’en est pas moins restée intense. Lire la suite

-

Conseil

01 mars 2021

Choisir une plateforme de détection et de renseignement sur les menaces

Déployer des plateformes de détection des menaces et de gestion du renseignement sur celles-ci est l’une des manières les plus intelligentes de protéger les actifs précieux de son organisation. Mais il faut s’assurer de savoir choisir les outils les plus adaptés. Lire la suite

-

Guide

26 févr. 2021

Adopter une approche plus opérationnelle de la sécurité

La détection des activités malicieuses dans le système d’information, jusqu’aux plus furtives, n’est plus un luxe qu’il est possible de s’épargner. Et certains attaquants impliqués dans des activités de ransomware le recommandent eux-mêmes. Lire la suite

-

Conseil

26 févr. 2021

Face aux ransomwares, traiter les sauvegardes comme l’ultime bastion

Atempo, CommVault, Veeam, Wooxo ont répondu à nos observations sur ces cyberattaques de ransomwares qui vont jusqu’aux sauvegardes. Ils soulignent l’importance de protéger ces dernières et de les isoler du reste de l’infrastructure. Lire la suite

par- Yann Serra, LeMagIT

- Valéry Rieß-Marchive, Rédacteur en chef

-

Actualités

26 févr. 2021

Service Mesh : les mainteneurs d’Istio à la recherche de la stabilité

Lors de l’IstioCon, les contributeurs principaux d’Istio ont listé les points sur lesquels ils souhaitent concentrer leurs efforts en 2021. Ils espèrent rendre le service mesh stable, donc « ennuyeux ». Lire la suite

-

Actualités

25 févr. 2021

Palo Alto reprend ses emplettes dans la sécurité des environnements cloud

L’équipementier vient d’annoncer le rachat de Bridgecrew, avec l’objectif de renforcer la sécurité des déploiements cloud au plus tôt dans leur cycle de vie. De quoi compléter les rachats antérieurs de Twistlock, PureSec, Redlock et Evident.io. Lire la suite

-

Actualités

25 févr. 2021

VMware vCenter : des correctifs à appliquer de toute urgence

VMware vient de publier des correctifs pour des vulnérabilités critiques affectant ESXi, Cloud Foundation, et vCenter. Pour ceux derniers, deux démonstrateurs d’exploitation sont déjà disponibles. Lire la suite

-

Conseil

24 févr. 2021

Ransomware : comment protéger ses sauvegardes et travailler sa résilience

La destruction des sauvegardes lors de cyberattaques de ransomware est une réelle menace. Mais ce n’est pas la seule. Quatre experts nous livrent leurs conseils pour préparer, en amont, la résilience de son organisation. Lire la suite

-

Actualités

23 févr. 2021

Cyberattaque : Bombardier revient sur la liste des victimes de Cl0p

Les assaillants ont ajouté à une nouvelle victime à leur tableau de chasse, mais supprimé l'avionneur. Lequel se refuse à commenter cette disparition. Lire la suite

-

Projet IT

22 févr. 2021

Le CHU de Montpellier relance son SSO

Après une période d’externalisation du dossier patient informatisé, l’établissement de santé reprend l’expansion de sa solution de SSO avec Ilex. Lire la suite

-

Actualités

19 févr. 2021

Crowdstrike s’engage à son tour sur la voie du XDR

L’éditeur vient d’annoncer l’acquisition d’Humio, un spécialiste de la gestion des journaux d’activité et de l’observabilité. De quoi intégrer les logs dans ses opérations de corrélation et de détection. Lire la suite

-

Actualités

19 févr. 2021

Cyberattaque : l’Afnor reconnaît être confrontée au ransomware Ryuk

Sur Twitter, l’association française de normalisation parle pudiquement de « problème technique » avec ses sites Web. Son service de presse, heureusement plus transparent, mentionne le rançongiciel Ryuk. Lire la suite

-

Actualités

18 févr. 2021

Et la cybersécurité devint un sujet de société

Finalement, après de nombreux rendez-vous manqués, le sujet de la cybersécurité s’impose jusqu’au plus haut de l’État, après plusieurs cyberattaques suffisamment retentissantes pour marquer les esprits. Lire la suite

-

Actualités

18 févr. 2021

Révélations Centreon : un appel à la vigilance plus qu’un signal d’alarme

Coup de tonnerre ou tempête dans un verre d’eau pour de l’histoire ancienne, les révélations de l’Anssi pourraient avoir au moins le mérite de rappeler chacun à une vigilance qu’il est trop souvent aisé d’oublier. Lire la suite

-

Actualités

17 févr. 2021

Cybercriminalité : l’action des autorités internationales s’accélère

Les forces de l’ordre ukrainiennes viennent de revendiquer des arrestations dans le cadre de la lutte contre le ransomware Egregor. Aux Pays-Bas, elles publient directement des avertissements sur des forums russophones. Lire la suite

-

Opinion

17 févr. 2021

Placer l’intelligence émotionnelle au cœur de la cybersécurité

La prise en compte des émotions est essentielle pour gérer l’urgence, les conflits, les crises et les vulnérabilités au mieux. D’où le besoin de construire des profils comportementaux et des cartographies comportementales et systémiques. Lire la suite

-

Actualités

16 févr. 2021

Ces mystérieuses entreprises qui se font attribuer des blocs IPv4

Les pérégrinations des sites Web du ransomware Egregor font émerger un petit groupe d’entreprises dirigées par la même personne et dont certaines des adresses IP ne semblent pas toujours utilisées à des fins légitimes. Lire la suite

-

Actualités

16 févr. 2021

Observabilité : Timber et Sqreen rejoignent les rangs de Datadog

Datadog entend bien se distinguer sur le marché ô combien compétitif de l’observabilité. La société annonce l’acquisition de Timber.io, concentré sur le routage de données télémétries, et de la startup française Sqreen, experte de la sécurité applicative. Lire la suite

-

Actualités

15 févr. 2021

Cyberattaque confirmée au centre hospitalier de Villefranche-sur-Saône

L’établissement de santé a signalé un important incident, affectant son informatique, sa messagerie et sa téléphonie. Plusieurs services normalement exposés sur Internet apparaissent actuellement injoignables. Lire la suite

-

Actualités

12 févr. 2021

XDR : les grandes manœuvres se poursuivent

Fortinet, McAfee, SentinelOne et Trend Micro viennent coup sur coup de réaffirmer leurs ambitions respectives sur ce domaine encore émergent de la détection et de la réponse étendues. Lire la suite

-

Opinion

12 févr. 2021

Cybersécurité : ce que dit, et ne dit pas, le sondage Cesin/OpinionWay

Largement repris dans la presse, les résultats de ce sondage peuvent être présentés de manière dramatique. Mais ce qu’ils disent en filigrane des grandes entreprises françaises n’est pas forcément très séduisant. Lire la suite

-

Actualités

11 févr. 2021

Ransomware : aperçu de la nébuleuse de l’infrastructure d’Egregor

Objets de nombreuses suspicions, les sites Web du groupe de cybercriminels ont récemment migré d’hébergeur en hébergeur, avec une certaine opacité. Lire la suite

-

Actualités

11 févr. 2021

GED : la e-signature progresse, mais n’a pas encore totalement conquis le B2B (étude)

Une étude intéressante d’Adobe dépeint la dynamique positive, mais contrastée, de la signature électronique. L’accélération des usages se traduit aussi dans l’écosystème par de nombreux mouvements (arrivées, refontes, rachats, rebrandings) de la part des acteurs du marché. Lire la suite

-

Actualités

10 févr. 2021

Ransomware : comment la menace pèse sur les environnements virtualisés

Certains attaquants s’en prennent sans hésitation aux machines virtuelles, y compris en passant par la console d’administration, voire en chiffrant directement les nœuds de production. Lire la suite

-

Actualités

09 févr. 2021

Cisco infuse la gestion des vulnérabilités dans AppDynamics

Un nouveau module pour la plateforme AIOps d’AppDynamics utilise les données APM pour effectuer la surveillance de la gestion des vulnérabilités et le blocage automatique des attaques, alors que le buzz autour de l’approche DevSecOps alimente les discussions sur le marché. Lire la suite

- 09 févr. 2021

-

Conseil

09 févr. 2021

Comment le renseignement sur les menaces profite à la cybersécurité

Le renseignement sur les menaces informatiques est essentiel pour comprendre les risques externes courants. Apprenez comment trouver les bons flux de renseignement, et comment leurs données peuvent améliorer votre posture de sécurité. Lire la suite

-

Actualités

08 févr. 2021

Microsoft lance Application Guard pour Office

Cette nouvelle fonctionnalité assure l’ouverture de documents Office dans un bac à sable protégeant le poste de travail de l’utilisateur d’éventuelles menaces. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Mike Gleason, News Writer

-

Actualités

08 févr. 2021

Cyberattaques : BVA et la Mutuelle nationale des hospitaliers allongent la liste

Le sondeur a reconnu avoir été attaqué par un rançongiciel au tout début du mois. La mutuelle dit de son côté être confrontée à une cyberattaque qui affecte, depuis vendredi 5 février, une large part de son système d’information. Lire la suite

-

Definition

08 févr. 2021

Cloud computing

Le cloud computing (ou cloud ou « informatique en nuage » ou « infonuagique » au Québec) est un terme qui désigne les services hébergés fournis par un prestataire, accessibles par Internet sans que le client ne sache exactement où se trouvent physiquement les matériels et les logiciels qu’il utilise. Lire la suite

par- Philippe Ducellier, Rédacteur en chef adjoint

- La Rédaction TechTarget

-

Actualités

08 févr. 2021

IoT : Ubuntu Core 20 s’aligne sur les exigences sécuritaires des industriels

Canonical a annoncé la disponibilité d’Ubuntu Core 20, une version allégée d’Ubuntu 20.04 LTS dédiée à l’IoT. L’éditeur entend multiplier les solutions de sécurité pour répondre aux exigences des spécialistes du développement embarqué. Lire la suite

-

Actualités

05 févr. 2021

Apigee X : Google Cloud veut renforcer la sécurité des API

Google a publié une nouvelle version de son système de gestion d’API appelé Apigee X. Il doit réunir l’expertise de Google Cloud en matière d’IA, de sécurité, d’outils de développement et de réseau. Lire la suite

par- Darryl K. Taft

- Gaétan Raoul, LeMagIT

-

Actualités

04 févr. 2021

Stormshield : les précisions du CEO Pierre-Yves Hentzen sur la cyberattaque

L’équipementier vient de révéler avoir fait l’objet d’une cyberattaque. Avec les réserves liées à l’enquête judiciaire en cours, son CEO nous apporte ses précisions. Lire la suite

-

Actualités

04 févr. 2021

Après une cyberattaque, branle-bas de combat chez Stormshield et ses clients

L’équipementier français a communiqué sur l’incident ce 3 février, suivi de l’Agence nationale pour la sécurité des systèmes d’information. L’enjeu est de taille pour des produits qualifiés diffusion restreinte. Lire la suite

-

Actualités

04 févr. 2021

Wonderbox victime du ransomware Darkside

Les opérateurs de ce rançongiciel viennent de revendiquer le vol de 30 Go de données qu’ils présentent comme sensibles, dans le cadre d’une cyberattaque survenue fin janvier. Lire la suite

-

Actualités

03 févr. 2021

Chiffrement : Entrust veut s’adapter aux spécificités du marché français

En janvier 2021, Entrust a annoncé l’acquisition d’Hytrust, l’éditeur d’un KMS multicloud. Le spécialiste de l’authentification et de la protection des données compte coupler cette activité avec l’offre HSM issue du rachat de nCipher. Le groupe américain souhaite également proposer une alternative aux hébergeurs français. Lire la suite

-

Actualités

03 févr. 2021

Nettoyage après ransomware : nouvelles alertes au vite fait mal fait

L’assainissement en profondeur du système d’information, après attaque de ransomware, est long et coûteux. Mais les bénéfices en sont d’autant plus grands que les attaquants n’hésitent pas à sonner parfois deux fois. Lire la suite

-

Projet IT

02 févr. 2021

Industrie 4.0 : Fives CortX déploie Wallix Bastion sur ses gateways

Filiale dédiée au Big Data et à l’IoT du groupe Fives, Fives CortX a fait le choix de la solution Bastion de Wallix pour accroître le niveau de sécurité de sa solution d’analyse des données industrielles. Lire la suite

-

Actualités

01 févr. 2021

Le délégué à la protection des données toujours en quête de moyens

Le délégué à la protection des données est le successeur du CIL, le correspondant informatique et libertés. La création de sa fonction découle de l’entrée en application du RGPD en mai 2018. Il est le coordinateur de la conformité des traitements de données au sein des organisations. Lire la suite

-

Actualités

01 févr. 2021

Ransomware : un mois de janvier rempli de surprises

Entre la chute d’Emotet et de NetWalker, et une activité au moins en apparence réduite durant les deux premières semaines, le mois de janvier a été porteur d’un léger répit. Mais de nouveaux acteurs se sont lancés dans la double extorsion. Lire la suite

-

Actualités

29 janv. 2021

La chute d’Emotet, une belle opportunité pour assainir son SI

Une infection par Emotet passée inaperçue peut cacher bien plus et doit amener à s’interroger sur ses capacités de détection, voire au-delà, de réaction et de gestion de crise. Car le répit n’est ni complet ni éternel. Lire la suite

-

Actualités

28 janv. 2021

Ransomware : qu’attendre de l’opération de police contre NetWalker ?

Le FBI a annoncé hier l’arrestation d’un affilié canadien des opérateurs de ce ransomware, ainsi que la saisie de leur serveur Web caché, en Bulgarie. Un coup dur pour les cybercriminels, mais pas un coup d’arrêt. Lire la suite

-

Opinion

28 janv. 2021

Cybersécurité : la coopération internationale est là, mais où sont les propositions du Cigref ?

À l’automne dernier, le Cigref demandait un effort accru des États contre les cyberattaques. La coopération internationale vient de montrer qu’elle fonctionne. Mais pas le club, en ce qui concerne un investissement concret. Lire la suite

-

Actualités

27 janv. 2021

Ransomware : NetWalker, Egregor, deux disparitions dans la même journée ?

Le site Web du premier semble saisi par le FBI. Celui des opérateurs du second a été affecté par de multiples indisponibilités au cours des dernières semaines. Aujourd’hui, son interface de dialogue avec ses victimes est inaccessible. Lire la suite

-

Actualités

27 janv. 2021

Europol annonce prudemment la « perturbation » d’Emotet

Ce coup porté à une menace majeure est présenté comme le fruit d’une coopération internationale très large. Il pourrait contribuer fortement, au moins dans un premier temps, à atténuer une autre menace : celle des ransomwares. Lire la suite

-

Actualités

26 janv. 2021

Une intrusion chez SonicWall via de « probables » vulnérabilités inédites

Le système d’information de l’équipementier a fait l’objet d’une intrusion. SonicWall soupçonne son système d’accès distant pour PME, SMA série 100, d’avoir pu constituer le vecteur d’entrée initial. Lire la suite

-

Conseil

25 janv. 2021

Comment le SASE affecte les rôles sécurité et réseau dans l’entreprise

La plupart des entreprises sont organisées en silos, mais la convergence entre réseau et sécurité qu’apporte le SASE pourrait bien bousculer les habitudes et conduire à plus de communication entre équipes. Lire la suite

-

Conseil

22 janv. 2021

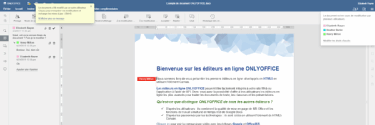

Salles privées : comment fonctionne le chiffrement bout en bout d’OnlyOffice

Ascencio System, l’éditeur lettonien de la suite bureautique libre OnlyOffice a introduit une fonctionnalité de chiffrement de bout en bout pour les documents collaboratifs dans ses salles privées. Explications. Lire la suite

-

Conseil

22 janv. 2021

Pourquoi c’est SASE et zero-trust et pas SASE ou zero-trust

Les deux sujets sont actuellement particulièrement prépondérants. Mais en matière d’adoption, ce n’est pas l’un ou l’autre : il s’agit d’utiliser le SASE pour établir les bases d’une gestion des accès sans confiance. Lire la suite

-

Projet IT

21 janv. 2021

Agrial se protège du phishing avec CloudGuard

Première coopérative de France, Agrial a préféré la solution de protection de Check Point à celles délivrées par Microsoft pour protéger sa messagerie Office 365. Un choix de la branche Boissons qui est aujourd’hui généralisé à l’ensemble du groupe. Lire la suite

-

Conseil

21 janv. 2021

Six bonnes pratiques pour protéger ses applications SaaS

Ces pratiques de références visent à assurer la protection des usages d’applications en mode service par son organisation et ses utilisateurs. Lire la suite