Cybersécurité

-

Actualités

05 févr. 2026

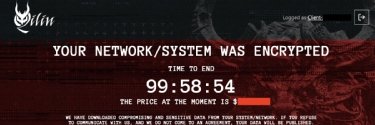

Ransomware : 0apt, zéro pointé ?

Apparue tout récemment, l’enseigne a multiplié les revendications à haute fréquence. Mais aucune d’entre elles n’apparaît fondée, à ce stade. Une sorte de « vaporware » appliqué à la cybercriminalité. Ou pas. Lire la suite

-

Actualités

04 févr. 2026

Tsundere Bot : la nouvelle machine à accès initiaux de TA584

Selon Proofpoint, l’acteur malveillant suivi sous la référence TA584 s’appuie largement sur la technique ClickFix pour compromettre des postes de travail et établir des accès initiaux avec un nouveau maliciel dit « Tsundere Bot ». Lire la suite

- Cas d’usage : Migration infonuagique et modernisation des charges de travail –Livre Blanc

- POWERSTORE POUR LES ENTREPRISES ÉMERGENTES –Analyse

- Dépanner les environnements Kubernetes grâce à l’observabilité –eBook

-

Dans ce numéro:

Dans ce numéro:

- Comment calculer le ROI de la cybersécurité pour le PDG et le conseil d’administration

- Ready for IT : quel ROI pour la cybersécurité ?

- Mettre en œuvre une stratégie de sécurité basée sur les risques en 5 étapes

-

Actualités

24 nov. 2025

Ransomware : des blanchisseurs d’argent russes ont acheté une banque pour cacher leurs gains

Un réseau de blanchiment d’argent actif au Royaume-Uni a acheminé de l’argent, y compris les bénéfices d’attaques par ransomware, vers sa propre banque afin de contourner les sanctions imposées à la Russie. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Alex Scroxton, Journaliste Cybersécurité

-

Actualités

21 nov. 2025

Cyberhebdo du 21 novembre 2025 : toujours pas de trêve en vue

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Opinion

21 nov. 2025

Partenariat F5-CrowdStrike : l’EDR suffit-il ?

Un nouveau partenariat F5-CrowdStrike étend l’EDR à l’infrastructure réseau vulnérable, mais est-ce suffisant ? La recherche montre que la NDR est plus performante que l’EDR dans de nombreux cas. Lire la suite

-

Actualités

21 nov. 2025

Cyberextorsion : l’âge des grandes campagnes de masse

Cl0p continue d’égrainer les victimes de sa dernière campagne industrielle de vol de données. Mais les ShinyHunters sont en embuscade, sur le point d’en revendiquer une grosse série. Lire la suite

-

Projet IT

20 nov. 2025

Comment l’Insep s’est mis à l’EDR

Durant les JO 2024, l’institut comptait notamment, pour la sécurité de son système d’information, sur la détection des menaces dans le trafic réseau. Mais un démonstrateur EDR fonctionnait en parallèle. C’est lui qui a pris le relais. Lire la suite

-

Conseil

20 nov. 2025

Comment choisir un EDR ?

Un outil de détection et de réponse au « endpoint » n’est pas un antivirus, malgré les rapprochements opérés au fil des ans. Pour bien le choisir, il convient de savoir quoi en attendre (ou pas). Lire la suite

-

Actualités

19 nov. 2025

Le risque cyber lié aux fournisseurs préoccupe près de 82 % des entreprises

La troisième édition de l’observatoire du risque cyber édité par Board of Cyber et le Cesin fait apparaître une nette montée en maturité des entreprises vis-à-vis du risque cyber lié aux fournisseurs. Lire la suite

-

Actualités

19 nov. 2025

Cybercriminalité : le trésor américain impose des sanctions à un hébergeur « bulletproof »

Les États-Unis viennent d’annoncer des sanctions contre un hébergeur accusé de complicité avec les cybercriminels et notamment ceux adeptes du rançongiciel. L’Australie et le Royaume-Uni se sont joints à eux. Lire la suite

-

Actualités

19 nov. 2025

Panne Cloudflare : l’explication de ses causes et de ses remèdes

Le 18 novembre 2025, 20 % des principaux services d’Internet n’ont plus répondu pendant plusieurs heures, parce que le fournisseur de leurs proxys a voulu sécuriser davantage sa base de configuration, mais a oublié de modifier une requête en conséquence. Lire la suite

-

Actualités

18 nov. 2025

Cybercriminalité : la police néerlandaise saisit 250 serveurs d’un hébergeur « bulletproof »

L’hébergeur en question apparaît « dans plus 80 enquêtes » sur des activités cybercriminelles, aux Pays-Bas et au-delà, depuis 2022. Ses infrastructures ne seraient utilisées que pour cela. Lire la suite

-

Actualités

18 nov. 2025

Violation de données Pajemploi : l’Urssaf ne dira pas comment elle est survenue

L’Urssaf vient de faire état d’une violation de données qui « a pu concerner jusqu’à 1,2 million de salariés particuliers employeurs recourant au service Pajemploi ». L’organisation refuse d’indiquer comment elle a pu survenir. Lire la suite

-

Actualités

17 nov. 2025

Fortinet corrige une vulnérabilité critique dans son WAF

L’équipementier distribue une mise à jour pour FortiWeb. Elle corrige une vulnérabilité qui a pu permettre à des assaillants de créer des comptes administrateur sur l’appliance. Lire la suite

-

Actualités

14 nov. 2025

Cyberhebdo du 14 novembre 2025 : deux radiodiffuseurs touchés

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

14 nov. 2025

Ransomware : des affidés d’Akira se tournent vers les VM Nutanix

Particulièrement actif depuis un an, l’enseigne a su recruter des acteurs qui s’en prennent désormais aux environnements virtualisés Nutanix, et plus seulement ESXi ou Hyper-V. Leurs cibles favorites ? Les PME. Lire la suite

-

Actualités

13 nov. 2025

Pour sa saison 3, Endgame frappe Rhadamanthys, VenomRAT, et Elysium

Plus d’un millier de serveurs liés aux infrastructures du cleptogiciel, du cheval de Troie et du botnet ont été démantelés. Une arrestation a été réalisée en Grèce. Lire la suite

-

Actualités

13 nov. 2025

Cybersécurité : passer à une approche basée sur les risques

La cybersécurité n’est finalement qu’un risque parmi d’autres qui planent sur l’activité et l’avenir d’une entreprise. Elle a certes certaines spécificités. Mais adopter une approche centrée sur les risques peut aider à entretenir un dialogue constructif au plus haut niveau de la hiérarchie. Lire la suite

- 13 nov. 2025

- 13 nov. 2025

- 13 nov. 2025

- 13 nov. 2025

- 13 nov. 2025

-

Actualités

12 nov. 2025

Endgame saison 3 : le cleptogiciel Rhadamanthys en tête d’affiche ?

La saison 3 de l’opération Endgame a été annoncée en ce 11 novembre 2025. Elle doit être lancée le 13 novembre. L’infostealer Rhadamanthys pourrait bien en être la vedette. Lire la suite

-

Actualités

12 nov. 2025

Chiffrement post-quantique dans OpenShift : les entreprises n’en auront pas besoin avant 2035

Malgré l’intégration du chiffrement post-quantique dans RHEL 10 et OpenShift 4.20, Red Hat signale que les entreprises des secteurs critiques peuvent s’en passer dans l’immédiat. En attendant, la filiale d’IBM renforce la sécurité et les options de haute disponibilité de sa plateforme basée sur Kubernetes. Lire la suite

-

Actualités

12 nov. 2025

Santé : l’éditeur du logiciel médical Weda coupe ses services « par précaution »

Les services en ligne de l’éditeur du logiciel médical SaaS Weda sont fermés depuis le 10 novembre à 23h du fait d’une « activité inhabituelle sur certains comptes utilisateurs ». Plusieurs semblent effectivement avoir été compromis par des cleptogiciels. Lire la suite

-

Conseil

11 nov. 2025

Comment utiliser Wireshark pour analyser le trafic réseau

Wireshark est un outil essentiel pour les administrateurs réseau et les équipes responsables de la sécurité informatiques. Cet article explique comment s’en servir. Lire la suite

par- Ed Moyle, SecurityCurve

- Yann Serra, LeMagIT

-

Actualités

07 nov. 2025

Cyberhebdo du 7 novembre 2025 : l’Allemagne encore fortement touchée

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

07 nov. 2025

Cybersécurité du Musée du Louvre : un débat tronqué

Depuis le cambriolage du 19 octobre, la sécurité du Louvre fait l’objet de toutes les attentions. Ce qui vaut aussi pour sa cybersécurité. Mais pas nécessairement en posant les bonnes questions. Lire la suite

-

E-Zine

07 nov. 2025

Information sécurité 32 – Passer à une approche basée sur les risques

Ce numéro explore la valeur et le retour sur investissement des stratégies cyber, en plaçant la gestion des risques au cœur de la gouvernance. Au menu : analyses, retours d’expérience et méthode en 5 étapes pour construire une approche de la sécurité fondée sur les risques. Lire la suite

-

Conseil

06 nov. 2025

La détection et la réponse aux menaces dans le navigateur comblent de réelles lacunes

La détection et réponse aux menaces dans le navigateur est le dernier outil en date dans cette catégorie, car de plus en plus de communications se font via Edge, Chrome et leurs équivalents. Mais votre organisation en a-t-elle vraiment besoin ? Lire la suite

-

Conseil

05 nov. 2025

Combien de PME mettent la clé sous la porte après une cyberattaque ?

Pour certaines, 60 % déposent le bilan 18 mois après l’attaque. Pour d’autres, ça va plus vite : 6 mois. D’autres encore auraient parlé, un temps, de 70 % sous 3 ans. Enquête sur des chiffres plus que douteux. Lire la suite

-

Projet IT

04 nov. 2025

Les Mousquetaires démontrent l’efficience du SOC hybride

Filiale informatique du Groupement Mousquetaires, la STIME s’appuie sur son partenaire I-Tracing pour gérer son SOC. Avec une intégration maximale, des ressources dédiées et une marge de manœuvre très grande laissée aux analystes pour intervenir en cas d’incident. Lire la suite

-

Actualités

04 nov. 2025

L’IA au service du ransomware : chronique d’une fabrication sans fondement

L’école de management Sloan du prestigieux MIT a publié, en partenariat avec Safe Security, une étude selon laquelle 80 % des cyberattaques avec rançongiciel utiliseraient désormais l’IA. Une fabrication complète aux allures de publicité déguisée. Lire la suite

-

Actualités

03 nov. 2025

Russie : trois individus suspectés d’avoir développé et vendu Meduza interpellés

Le ministère de l’Intérieur russe a annoncé, en fin de semaine dernière, l’interpellation de trois individus suspectés d’avoir développé, utilisé et commercialisé l’infostealer Meduza. Lire la suite

-

Actualités

03 nov. 2025

Ransomware : deux négociateurs américains accusés de cyberattaques

Outre-Atlantique, deux anciens employés d’entreprises spécialisées dans la négociation avec les cybercriminels sont accusés d’avoir eux-mêmes conduit des attaques avec le rançongiciel d’Alphv/BlackCat. Lire la suite

-

Actualités

31 oct. 2025

Cyberhebdo du 31 octobre 2025 : attaque contre un opérateur critique en Suède

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

31 oct. 2025

ESN : Partitio victime d’une cyberattaque

L’entreprise de services numériques toulousaine a été victime d’une cyberattaque impliquant l’enseigne de rançongiciel INC Ransom. L’incident semble remonter à la fin septembre. Lire la suite

-

Actualités

30 oct. 2025

Rapid7 : la cybersécurité est bloquée dans les années 1980 alors que les menaces se multiplient

Le chef de produit de l’éditeur estime que de nombreuses tactiques de défense sont encore figées dans le passé, exhortant les organisations à adopter des plateformes de sécurité pilotées par l’IA. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Stephen Withers

-

Projet IT

30 oct. 2025

Pourquoi l’Urssaf a réinternalisé son SOC

L’Urssaf a déployé son propre SIEM en 2012. Une première brique qui l’a amené vers la mise en œuvre d’un SOC managé, pour finalement internaliser cette structure une fois la montée en compétence aboutie. Lire la suite

-

Actualités

29 oct. 2025

Cleptogiciels : une menace persistante qui se rappelle encore à nous

Les infostealers constituent une menace à bas bruit qui a l’amabilité de se rappeler à notre bon souvenir périodiquement, à l’occasion de revendications plus ou moins tonitruantes. Lire la suite

-

Actualités

29 oct. 2025

AgenticOps et SOC agentique, les concepts inédits de Splunk

L’éditeur de solutions d’observabilité entend, d’une part, proposer une approche de pointe pour surveiller les IA et, d’autre part, se servir d’elles pour approfondir comme jamais la surveillance des incidents de cybersécurité. Lire la suite

par- Yann Serra, LeMagIT

- Stéphane Larcher, LeMagIT

-

Actualités

29 oct. 2025

Que sait-on de la prétendue cyberattaque contre France Travail ?

Le groupe Stormous a revendiqué un vol de données sur les systèmes d’information de France Travail. Si une extraction de données est effectivement survenue, parler de cyberattaque apparaît inapproprié. Lire la suite

-

Actualités

28 oct. 2025

Le ransomware ? Ça payait mieux avant

Le taux de paiement des rançons s’effondre, de même que leur montant moyen et médiant. L’asymétrie entre coûts provoqués par les cyberattaques et ce qu’elles rapportent aux cybercriminels est plus grande que jamais. Lire la suite

-

Conseil

28 oct. 2025

Ransomware : 13 idées reçues contredites par la réalité des cyberattaques

Certaines idées reçues ont la vie dure, en matière de cyberattaques avec ransomware. La plupart de ces mythes, ou légendes urbaines ont un point commun : elles peuvent conduire à développer un faux sentiment de sécurité. D’où l’importance de rétablir la réalité de la menace. Lire la suite

-

Actualités

28 oct. 2025

Cisco : « Avec Splunk, nous sommes devenus 27 000 ingénieurs en mode startup »

Lors d’un entretien qu’il a accordé au MagIT, Jeetu Patel, le numéro 2 de Cisco est revenu en quelques points sur les ressorts qui contribuent au succès du mariage entre Cisco et Splunk. Lire la suite

-

Projet IT

27 oct. 2025

Comment Systra entraîne son SOC en automatisant les tests d’intrusion

Depuis 3 ans, Systra exploite la solution Pentera afin d’automatiser les tests d’intrusion réalisés sur son infrastructure interne et externe, mais aussi pour entraîner son équipe SOC à repérer rapidement les attaques. Une démarche qui n’exclut pas les tests réalisés par des humains. Lire la suite

-

Actualités

24 oct. 2025

Elastic Global Threat Report 2025 : bienvenue dans l’ère des cyberattaques pour les nuls

L’IA générative bouscule la cybersécurité et les nouvelles pratiques des attaquants se retrouvent dans les journaux d’activité collectés par Elastic. Lire la suite

-

Actualités

24 oct. 2025

Cyberhebdo du 24 octobre 2025 : l’Allemagne en première ligne

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

24 oct. 2025

Splunk : « Cisco nous a fait changer d’échelle en Europe »

Dans cet entretien, Laurent Martini, à la tête de la zone EMEA de Splunk, explique comment son entreprise se positionne aujourd’hui dans la galaxie de la maison-mère Cisco. Lire la suite

-

Actualités

23 oct. 2025

Les grandes tendances technologiques de 2026 selon Gartner

Les analystes de Gartner dévoilent les principales tendances technologiques que les DSI doivent connaître pour 2026, notamment le développement de l’IA, la cybersécurité et le rapatriement des données. D’autres éléments de la liste sont plus prospectifs. Lire la suite

par- Jim O'Donnell, Journaliste ERP

- Gaétan Raoul, LeMagIT

-

Actualités

23 oct. 2025

Proofpoint Protect 2025 : la confiance plus que jamais ultime frontière

Phishing, ingénierie sociale, deepfakes…, la ruse s’impose plus que jamais dans le paysage de la menace. Le crime organisé, les États et les IA se mettent à parler d’une seule voix. L’ancien directeur général de la NSA ne dit pas autre chose. Lire la suite

-

Actualités

23 oct. 2025

Ransomware : un répit déjà terminé ?

Après un premier semestre intense, la menace a reculé au cours de l’été tout en se maintenant à un niveau supérieur à celui de 2024 à la même période. Mais plusieurs enseignes soutiennent redoutablement la pression. Lire la suite

-

Actualités

22 oct. 2025

DevSecOps : GitLab dévoile ses deux premiers agents IA spécialisés

Cette semaine, GitLab a lancé la version 18.5 de sa plateforme. Sans surprise, le concurrent de GitHub met en valeur ses capacités d’IA agentique, en respectant sa volonté de ne pas supplanter les développeurs. Lire la suite

-

Actualités

22 oct. 2025

Cyberéco 2025 fait le constat de la montée en puissance des menaces hybrides

La menace numérique n’est plus uniquement cyber. Les attaquants exploitent divers moyens pour déstabiliser leurs cibles. Portées par les tensions géopolitiques croissantes, ces techniques bénéficient à plein des apports de l’IA générative. Lire la suite

-

Actualités

22 oct. 2025

Cyberattaque contre Jaguar-Land Rover : un événement systémique de catégorie 3

Le centre de surveillance cyber vient de placer cette cyberattaque sur le niveau 3 d’une échelle qui en comporte cinq. Selon lui, plus de 5 000 entreprises britanniques ont été indirectement affectées, pour un coût total de plus de 2,2 milliards d’euros. Lire la suite

-

Actualités

21 oct. 2025

Les risques psychosociaux en cybersécurité : attention, danger

Émergent, le sujet commence à susciter de réelles questions. Au-delà des impacts économiques et financiers des cyberattaques, la charge qui se répercute sur les équipes pèse parfois lourd sur leur mental. Lire la suite

-

Actualités

21 oct. 2025

Proofpoint Satori, les agents IA au service du SOC

Disponible au début de l’année prochaine, la plateforme Satori vise à accélérer l’automation des SOC en établissant une collaboration entre humains et agents. Lire la suite

-

Opinion

20 oct. 2025

Enquête Tramp/Black Basta : la source qui en savait trop

Selon Le Monde et Die Zeit, un mystérieux « Group 78 » aurait organisé des fuites d’information sur le groupe de rançongiciel Black Basta, visant notamment à les déstabiliser. Ai-je compté parmi leurs destinataires ? Lire la suite

-

Projet IT

17 oct. 2025

Gestion des vulnérabilités : Abeille Assurances veut se doter d’un VOC

Opérant dans un secteur très réglementé, Abeille Assurances doit veiller autant que possible à ce que ses données restent hors de portée des attaquants. Cela passe notamment par la gestion des vulnérabilités. Lire la suite

-

Actualités

17 oct. 2025

Cyberhebdo du 17 octobre 2025 : encore une semaine particulièrement violente

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

16 oct. 2025

Ransomware : comment Akira cache son niveau d’activité réel

Cette enseigne affiche le niveau d’activité le plus élevé en 2025. Elle apparaît pourtant bien plus active qu’il n’y paraît. Jusqu’à dix fois plus, selon les constatations des autorités suisses. Lire la suite

-

Opinion

16 oct. 2025

Ransomware : pourquoi compter les revendications des cybercriminels ne suffit pas

Comptabiliser les revendications des cybercriminels pour en tirer des conclusions paresseuses sur l’intensité de leur activité, c’est leur servir la soupe (ainsi qu’aux adeptes du marketing) de la peur. Lire la suite

-

Actualités

15 oct. 2025

Chapitre français des ShinyHunters : une bande de jeunes autistes ?

L’avocat de l’un des présumés membres français du collectif nébuleux ShinyHunters les présente comme des jeunes affectés par un « syndrome d’autisme avéré » aux compétences techniques exceptionnelles. Lire la suite

-

Actualités

15 oct. 2025

F5 dit avoir été compromis par un État-nation

L’équipementier indique avoir appris en août qu’un acteur malveillant lié à un État-nation avait « maintenu un accès durable et persistant » dans ses systèmes d’information, jusqu’à du code source pour ses produits. Lire la suite

-

Actualités

14 oct. 2025

Outre-Manche, alerte aux incidents de cybersécurité « d’importance nationale »

Le centre national britannique de cybersécurité estime que les entreprises doivent prendre des mesures dès maintenant, alors que le nombre d’incidents de cybersécurité d’importance nationale a doublé. Lire la suite

-

Actualités

14 oct. 2025

Détection des menaces : un site pour regrouper toutes les règles

Les équipes du CERT du Luxembourg viennent d’ouvrir, en version bêta, une plateforme open source de consolidation des règles de détection accessibles publiquement, Yara, Suricata, et plus encore. Lire la suite

-

Actualités

13 oct. 2025

Oracle corrige une nouvelle vulnérabilité dans E-Business Suite

Deux semaines après la découverte d’une vaste campagne contre les utilisateurs d’Oracle E-Business Suite, l’éditeur corrige une nouvelle vulnérabilité susceptible de permettre de voler des données. Lire la suite

-

Actualités

13 oct. 2025

Proofpoint Protect 2025 : entre promesse d’IA et conscience du risque

Durant sa grand-messe dédiée à la cybersécurité, l’éditeur a dévoilé un espace où l’intelligence artificielle n’est plus un horizon, mais une réalité à sécuriser. L’éditeur esquisse un futur où humains et agents IA partageront le même espace de travail – et les mêmes vulnérabilités. Lire la suite

-

Actualités

10 oct. 2025

Cyberhebdo du 10 octobre 2025 : une semaine particulièrement violente

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

10 oct. 2025

Ransomware : Qilin, l’une des enseignes les plus actives du moment

Malgré des signes d’instabilité, l’enseigne de rançongiciel Qilin connaît une progression fulgurante de son niveau d’activité observable depuis le début de l’année. Elle a récemment revendiqué l’attaque contre Asahi. Lire la suite

-

Conseil

10 oct. 2025

Ransomware : que sait-on de SafePay ?

Son site vitrine a été découvert mi-novembre 2024, mais ses activités remontent au moins au mois d’août. Son niveau d’activité observable connaît une forte intensification depuis le mois de mars. L’enseigne apparaît utiliser son propre rançongiciel. Lire la suite

-

Actualités

09 oct. 2025

Assises de la sécurité 2025 : Winter is coming !

La vingt-cinquième édition des Assises de la sécurité vient d’ouvrir ses portes à Monaco. Un anniversaire qui rappelle à tous que la cyber est loin d’être un thème nouveau. Et pourtant, il reste énormément à faire tant la menace s’est diversifiée et tant les systèmes d’information ont évolué. Lire la suite

-

Actualités

09 oct. 2025

Cyberextorsion : Worldleaks, une enseigne à la régularité horlogère

Cette enseigne dont la vitrine est connue publiquement depuis le mois de mai s’avère très constante dans le délai accordé à ses victimes avant revendication publique de l’attaque. Une régularité qui s’explique peut-être par son mode opératoire. Lire la suite

-

Actualités

08 oct. 2025

Glimps se lance dans la sécurité de la messagerie électronique

La jeune pousse française vient d’annoncer le lancement de son offre de sécurité du courriel, en mode SaaS, pour Microsoft 365. Une nouvelle bienvenue quelques mois après l’acquisition d’Hornetsecurity par Proofpoint. Lire la suite

-

Actualités

08 oct. 2025

Ransomware : que sait-on de DragonForce ?

Cette enseigne de rançongiciel en mode service est impliquée dans la récente cyberattaque contre la municipalité de Fumel. Elle utilise notamment le ransomware de LockBit sans en être affiliée et aurait absorbé RansomHub. Lire la suite

-

Actualités

07 oct. 2025

IA agentique, ransomware-as-a-service et supply chain : regards croisés d’experts

À l’occasion de la conférence annuelle organisée par Splunk et Cisco, des figures de la cybersécurité confrontent leurs perspectives. Leurs regards croisés dessinent les contours d’un nouveau paysage, où défenseurs et attaquants s’affrontent à armes égales… et souvent automatisées. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Stéphane Larcher, LeMagIT

-

Actualités

07 oct. 2025

Cyberéco 225 : la menace n’est plus seulement cyber

À l’intersection entre le monde de la Cyber pure et dure et de la sécurité économique, Cyberéco rappelle que la sécurité d’un État, d’une organisation ou d’une entreprise ne s’arrête pas qu’au volet cyber. Lire la suite

-

Actualités

06 oct. 2025

ShinyHunters : plus d’un milliard d’enregistrements Salesforce bientôt divulgués ?

Se réclamant désormais du nom de « Scattered Lapsus$ Hunters », le groupe dit disposer de plus d’un milliard d’enregistrements issus de tenants Salesforce compromis tout au long de l’année. Divulgation prévue pour le 10 octobre. Lire la suite

-

Actualités

06 oct. 2025

Campagne Cl0p : Oracle corrige finalement une vulnérabilité inédite

L’éditeur a identifié et corrigé dans l’urgence une vulnérabilité inédite affectant Oracle E-Business Suite. C’est elle qui semble avoir été utilisée par Cl0p dans la dernière campagne. Mais le groupe n’était pas seul à en avoir connaissance. Lire la suite

-

Actualités

03 oct. 2025

Cyberhebdo du 3 octobre 2025 : quand la pénurie de bière menace le Japon

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

03 oct. 2025

Red teaming : Giskard se dote d’agents… pour tester la sécurité des agents IA

Le spécialiste français de l’évaluation des LLM fait évoluer l’analyse des vulnérabilités disponibles depuis sa plateforme. Il présente des agents IA de red teaming capables de simuler des attaques vouées à déjouer les garde-fous des applications GenAI. Lire la suite

-

Opinion

02 oct. 2025

Exabeam : considérer les agents d’intelligence artificielle comme la nouvelle menace interne

Alors que les agents d’intelligence artificielle se voient accorder plus de pouvoir au sein des organisations, Steve Wilson, directeur de l’intelligence artificielle chez Exabeam, affirme qu’ils doivent être surveillés pour détecter les comportements indésirables, tout comme leurs homologues humains. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Stephen Withers

-

Actualités

01 oct. 2025

SASE : Cato facilite l’accès à sa plateforme d’accès réseau sans confiance

Le client Cato pour ordinateurs personnels et terminaux mobiles ne suffisait manifestement pas : l’éditeur estime simplifier encore et élargir l’accès à sa plateforme SASE avec une nouvelle extension pour Chrome. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Joe O’Halloran, Computer Weekly

-

Projet IT

30 sept. 2025

Un NDR français sécurise le réseau du Conseil départemental de la Haute-Garonne

Plutôt mature en termes de cybersécurité, le CD31 a choisi de déployer un NDR, en complément de son EDR et du SIEM déjà en place. L’objectif est d’analyser le trafic réseau interne et de détecter toute tentative d’intrusion passée sous les radars des outils traditionnels. Lire la suite

-

Actualités

30 sept. 2025

Google dévoile un système de sécurité basé sur l’IA pour piéger les attaques de ransomware

La nouvelle fonction de sécurité, disponible sans surcoût pour la plupart des utilisateurs de Google Workspace, détecte le chiffrement massif des fichiers lors des attaques de ransomware, empêche les attaques de se propager et permet la restauration des fichiers. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Aaron Tan, Informa TechTarget

-

Actualités

29 sept. 2025

Mexique : Airbus Public Safety and Security victime de ransomware début mai

La division « Public Safety and Security » d’Airbus, au Mexique, a été victime d’une cyberattaque avec rançongiciel début mai. Malgré l’absence de revendication, aucune rançon ne semble avoir été payée. Lire la suite

-

Actualités

26 sept. 2025

Okta : la sécurité de l’IA et la sécurité des identités ne font qu’un

Todd McKinnon, PDG d’Okta, décrit la sécurité de l’IA et la sécurité de l’identité comme inséparables, alors qu’il présente une série d’innovations en matière de sécurité agentique. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Alex Scroxton, Journaliste Cybersécurité

-

Actualités

26 sept. 2025

Cyberhebdo du 26 septembre 2025 : l’Allemagne en première ligne

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Conseil

25 sept. 2025

Registres des risques : avantages et exemples

Les registres des risques documentent, hiérarchisent et suivent les risques d’une organisation, offrant à celle-ci une vision globale de ceux-ci et un moyen facile de communiquer ses stratégies en la matière. Lire la suite

-

Actualités

24 sept. 2025

Cyberattaque affectant le transport aérien européen : une arrestation outre-Manche

Les forces de l’ordre britanniques ont arrêté un quadragénaire dans le cadre de leur enquête sur la cyberattaque ayant touché Collins Aerospace. Il a été libéré sous caution. Le rançongiciel HardBit aurait été utilisé. Lire la suite

-

Actualités

23 sept. 2025

EDR : quel avenir pour les évaluations Mitre ATT&CK Engenuity ?

Microsoft, Palo Alto Networks et SentinelOne ont décidé de ne pas prendre part à l’édition 2025 de ces évaluations. De quoi semer le doute sur l’avenir, à terme, d’un exercice lourd pour les éditeurs et dont l’utilisation des résultats ne fait pas nécessairement consensus. Lire la suite

-

Actualités

23 sept. 2025

OVHcloud s’appuie sur Quandela pour mettre du quantique dans ses certificats SSL

Le fournisseur français de cloud va déployer des certificats SSL renforcés grâce à un générateur quantique de nombres aléatoires conçu par son partenaire Quandela. L’initiative concernera près de cinq millions de sites web d’ici octobre. Lire la suite

-

Actualités

22 sept. 2025

Europe : comment une cyberattaque a perturbé le trafic aérien tout le week-end

Une cyberattaque avec ransomware contre le prestataire Collins Aerospace a affecté plusieurs aéroports clients de son logiciel de gestion de l’enregistrement des passagers, de l’étiquetage des bagages et de l’embarquement. Lire la suite

-

Actualités

19 sept. 2025

Cyberhebdo du 19 septembre 2025 : rude semaine outre-Atlantique

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

18 sept. 2025

La cybersécurité aussi peut contribuer au Green IT, avec méthode

Les émissions carbone de l’IT et l’IA sont interrogées dans une optique de réduction. Mais la cybersécurité aussi peut être plus vertueuse sur le plan environnemental. Des membres du Campus Cyber sensibilisent au Green IT et ont même développé une méthodologie pour agir sur les émissions. Lire la suite

-

Actualités

18 sept. 2025

Jaguar-Land Rover : une cyberattaque à l’impact considérable

Une cyberattaque paralyse la production du constructeur dans le monde entier depuis près de trois semaines, une situation dont les effets n’ont pas attendu bien longtemps à se faire sentir, par ricochet, tout au long de la chaîne logistique de JLR. Lire la suite

-

Actualités

17 sept. 2025

Ransomware : des promesses de déchiffreurs à prendre avec prudence

Au moins onze sites Web proposent une assistance 24/7 au déchiffrement de rançongiciels avec un point de contact via WhatsApp. Malgré deux numéros différents, ils apparaissent liés et n’acceptent que les paiements en cryptodevises. Lire la suite

-

Actualités

17 sept. 2025

Ransomware : quand les attaquants s’attachent à négocier à huis clos

Historiquement, les victimes de cyberattaque avec ransomware semblaient les plus attachées à la discrétion des échanges avec leurs bourreaux. Des franchises telles que BianLian, Royal et Money Message semblent désormais s’en soucier également. Lire la suite

-

Actualités

16 sept. 2025

Une fonctionnaire en congé sanctionnée pour avoir refusé de fournir son mot de passe

La requête d’une fonctionnaire a été rejetée par le tribunal administratif de Marseille. Elle contestait un avertissement lui ayant été adressé pour refus de fourniture du mot de passe de son ordinateur de service. Elle était en congé. Lire la suite

-

Actualités

16 sept. 2025

L’écosystème NPM au centre d’une attaque sur la chaîne logistique du logiciel

Le très populaire package @ctrl/tinycolor figure parmi un lot de près de 200 packages compromis. Le code malveillant embarque un mécanisme d’autopropagation et de vol de secrets d’authentification. Lire la suite

-

Actualités

15 sept. 2025

Kering vient allonger la liste des victimes des ShinyHunters

Les cybercriminels disent avoir mis la main sur les données personnelles de clients des marques Gucci, Balenciaga, Brioni et AlexanderMcQueen, dès avril. Kering dit avoir « constaté » l’accès d’un tiers non autorisé à certaines données… en juin. Lire la suite