Arpit Joshipura, Dell : «notre approche des SDN est la plus ouverte du marché.»

Nous avons rencontré Arpit Joshipura, responsable du marketing produits, pour les réseaux de centres de calcul de Dell, lors de Dell World 2012, qui se déroulait la semaine dernière à Austin, au Texas. L’occasion de revenir sur la stratégie du groupe en matière de réseaux à définition logicielle.

LeMagIT : Quelle est la stratégie de Dell pour les réseaux programmables (SDN ou Software Defined Networks) ?

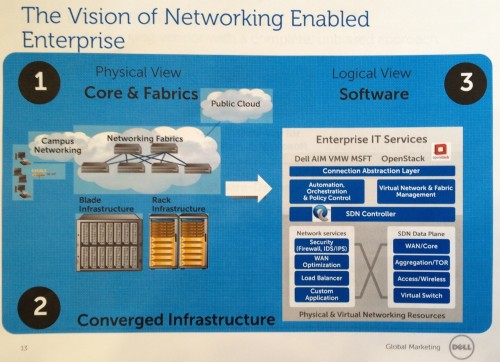

Arpit Joshipura : A mesure que de plus en plus de serveurs sont virtualisés, que l’adoption du Cloud Computing s’étend, on tend à industrialiser l’administration et l’exploitation des infrastructures IT. Pour aller jusqu’au bout, il est nécessaire de virtualiser aussi les réseaux. C’est un besoin clé. C’est là qu’entre en jeu les SDN. Dans un réseau traditionnel, il y a beaucoup d’inefficacités. La connexion entre le centre de calcul et le Cloud - public ou managé - n’est optimale d’un point de vue de l’orchestration et de l’automatisation. Chez Dell, nous fournissons des solutions d’infrastructure à l’échelle du campus, du coeur de commutation, jusqu’au serveur lame et au rack. La principale rupture, aujourd’hui, se fait au niveau du logiciel, avec les SDN : on obtient la centralisation de l’administration, l’accès aux informations sur le réseau, et surtout il n’est pas nécessaire de modifier physiquement le réseau lorsqu’une machine virtuelle est déplacée; une machine virtuelle est déplacée, le VLAN aussi. C’est l’apport de la virtualisation du réseau. Dans l’industrie, il y a plusieurs approches : celle de Cisco, très propriétaire qui n’apporte que peu de valeur ajoutée aux clients; celle des fournisseurs d’hyperviseurs, qui veulent virtualiser le réseau au niveau de l’hyperviseur tout en conservant le réseau physique - mais chacun reste dans son «jardin fermé». Et il y a une troisième approche, portée notamment par le monde universitaire qui cherche le support d’OpenFlow dans les commutateurs. Mais cette approche est limitée par l’historique.

Concrètement, quelle approche avez-vous retenue ? Notre stratégie consiste à prendre une approche complète et non biaisée. Au niveau du réseau physique, nous proposons une intéropérabilité complète avec Cisco, puis nous exploitons une version modifiée d’OpenFlow. Nous avons apporté des améliorations logicielles à nos commutateurs pour cela. Et nous supportons toutes les stratégies liées aux hyperviseurs.

Entendez-vous faire cela avec des contrôleurs développés en interne ou en certifiant des contrôleurs tiers ? Nous allons nous appuyez sur des contrôleurs tiers. Nous avons déjà certifié Big Switch et ce n’est qu’un début. De l’autre côté, nous travaillons étroitement avec Microsoft et VMware - leur modèle d’overlay n’est pas totalement optimal - pour l’interopérabilité. Nous allons également travailler avec Nicira; cette acquisition est très positive; son modèle complète notre stratégie. Et nous travaillons avec nos clients et avec les universités pour aider à l’adoption d’OpenFlow. Et puis il y a OpenStack. Nous y collaborons étroitement et nous nous assurons de son interopérabilité avec les approches SDN de VMware et de Microsoft. Sur le plan matériel, nous restons sur des architectures standards qui ont le mérite de l’évolutivité. Un point d’autant plus important que les cycles de renouvellement sont très courts sur les architectures standards, alors qu’il sont de plus de deux ans sur des composants dédiés spécifiques. Accessoirement, aucun des composants (ASIC) dédiés actuels ne supporte VXLAN ou OpenFlow.

Quid de l’intégration de votre approche SDN avec vos solutions de sécurité ? Nous travaillons actuellement à l’intégration de nos solutions de SDN avec celles de SonicWall. Certains produits le sont déjà - nos commutateurs gigabit. Les commutateurs 10G sont en cours de certification, pour faire le lien entre un traitement et un VLAN, et les règles de sécurité.