GDF Suez déploie un bus de sécurité unique pour ses applications

Comment se montrer plus ouvert, plus rapide pour lancer de nouveaux services sur Internet, sur les mobiles et sur les réseaux sociaux tout en garantissant un haut niveau de sécurité informatique ? GDF Suez mise sur un bus de sécurité unique.

La libéralisation des marchés de l’énergie en Europe a fait naitre de nouveaux besoins chez les industriels du secteur. Confrontés à une concurrence nouvelle, ceux-ci doivent se montrer plus agiles et rapides pour lancer de nouvelles applications, doivent se montrer plus ouverts en ouvrant leurs systèmes d’information à des tiers tout en garantissant une sécurité de leurs données sans faille.

Un défi pour le groupe GDF Suez, une multinationale française présente dans 70 pays. Paul Van Nieuwenhuyze, Service Manager pour le Marketing & Sales d’Electrabel GDF Suez, filiale belge du groupe souligne les enjeux. « Auparavant, nous étions dans une position de monopole. Nous étions les seuls fournisseurs d’énergie en Belgique. Désormais, nous faisons face à une concurrence nombreuse, et de ce fait, deux technologies IT sont devenues très importantes pour nous : d’une part le middleware pour les échanges entre les fournisseurs et les distributeurs sur ce marché, et d’autre part, la couche de sécurité qui est en dessous. »

Le middleware, une brique critique du SI dans le secteur de l’énergie

Dans ce marché ouvert, les producteurs d’énergie échangent en permanence des données avec les distributeurs d’énergie via le MIG (Message Implementation Guide), le standard d’échange de messages du secteur. Le middleware joue un rôle capital pour le bon fonctionnement du marché, et l’indisponibilité du middleware ou un problème de sécurité qui couperait l’accès aux données pendant quelques minutes sur ce marché en temps réel, et ce sont des millions d’euros qui sont perdus pour l’entreprise. « Depuis 2003, ce standard d’échange a connu plusieurs montées de version qui ont impacté la sécurité. Aujourd’hui, il existe un lien très fort entre middleware et sécurité », résume Paul Van Nieuwenhuyze.

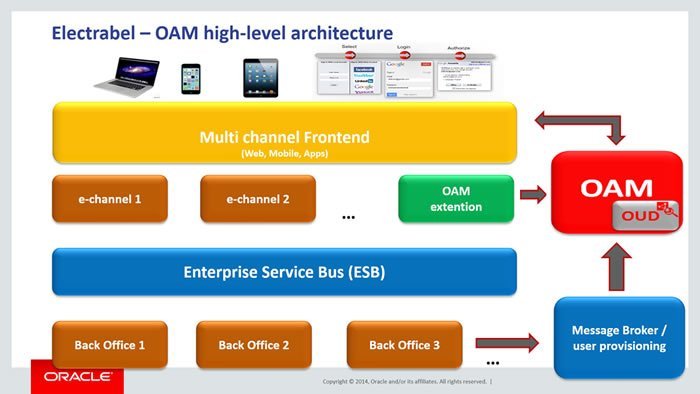

L’architecture de sécurité mise en place par Electrabel en Belgique et qui se diffuse aujourd’hui dans le groupe GDF Suez.

Pour gérer la sécurité des accès, Electrabel avait déployé la solution de gestion des identités d’Oblix en 2005, une solution depuis rachetée par Oracle. C’est en 2010, qu’Electrabel déploie Oracle Access Manager (OAM) 10g, puis sa version 11g.

« Parmi les drivers business et IT de ce projet, le premier portait sur une réduction du TCO. Nous avons notamment recherché des synergies entre les pays européens qui utilisaient jusqu’à présent des technologies différentes », explique le responsable.

Outre une mutualisation et une uniformisation des solutions de gestion des identités, Electrabel GDF Suez vise une nette amélioration de son agilité via cette architecture. « Le basculement vers une architecture orientée services (SOA) est un moyen de réduire le Time to Market. Par le passé, le Business considérait que nous n’allions pas assez vite pour développer de nouvelles applications. Les déploiements nous prenaient 3 mois auparavant, nous pouvons désormais les mener en quelques jours. » Une infrastructure flexible qui peut aussi absorber plus facilement les multiples réorganisations dont GDF Suez est l’objet très fréquemment.

Le bus de sécurité, une gateway obligatoire pour accéder aux applications

L’architecture mise en place oblige toutes les applications externes telles que le CMS des sites Web ainsi que les applications mobiles à passer par une gateway, la « Webgate ».

Les demandes d’accès aux données passent alors par un bus ESB qui les transmet à Oracle OAM. Celui-ci accorde, ou pas, les droits d’accès.

Et aussi

L’ESB joue un rôle de proxy de sécurité entre le Front end et le Back end. « Le middleware est centralisé et toutes les requêtes doivent passer par le middleware, tous les accès du monde extérieur, que ce soient les clients B2B ou B2C doivent nécessairement passer au travers d’Oracle Access Manager. »

Ainsi, un nouveau client qui souscrit en ligne à un service GDF Suez crée lui-même son compte sur Oracle OAM. « Le user provisionning est un mécanisme qui est totalement automatisé. A partir du moment où l’on crée un compte via l’account center ou que le client crée lui-même un nouveau compte sur Internet, quelques millisecondes plus tard ce compte est reconnu par les applications, par le call center. »

Le rôle d’OAM est critique dans la nouvelle architecture de sécurité de GDF Suez. Le backbone de sécurité est déployé sur plusieurs datacenters du groupe et l’architecture est utilisée par les départements marketing et vente en Belgique, mais aussi aux Pays-Bas, en Allemagne et maintenant à Paris.

« C’est la même architecture qui est utilisée, mais avec des back-office différents derrière. Seul le middleware de la couche de sécurité est commun », précise Paul Van Nieuwenhuyze.

Actuellement 4,5 millions d’utilisateurs sont identifiés via cette architecture, un chiffre qui devrait augmenter très rapidement. Le marketing et les ventes de la Business Line « Europe » compte à elle seule 22 millions de clients. Outre l’intégration de nouvelles applications et d’autres pays du groupe, le Cloud, le mobile et les réseaux sociaux vont irrémédiablement drainer de nouveaux utilisateurs vers la plateforme.

Une question se pose aujourd’hui : Ouvrir ou pas une identification via un compte Facebook ou Google ?

Autre usage d’Oracle OAM, l’accès des utilisateurs internes aux applications Cloud.

La connexion via les comptes des réseaux sociaux soulève la question des fréquents vols de comptes Facebook ou GooglePaul Van Nieuwenhuyze, GDF Suez

« En termes de fédération des comptes, nous utilisons le module Oracle Identity Federation principalement pour les applications Cloud. C’est d’ores et déjà le cas en production avec Salesforce et Fifthplay (plateforme Cloud dédiée au Smartgrid). »

Un autre usage de cette brique Oracle est encore au stade expérimental : l’accès aux comptes clients via les réseaux sociaux. « La connexion via les comptes Facebook, Google ou Linkedin, c’est ce que nous appelons le inbound. Pour l’instant, nous en sommes au stade d’un Proof of Concept que nous avons mené à Paris. Il n’a pas encore été mis en production, car nous discutons encore en interne sur le fait que l’on va, ou pas, utiliser un compte Facebook pour accéder au compte client. Cela soulève de nombreux points d’attention, notamment vis-à-vis des fréquents vols de comptes Facebook ou Google.»

Pour sécuriser ces accès, GDF Suez songe notamment à une autre brique Oracle, Oracle Adaptive Access Management. « Lorsqu’une personne fait un login via son compte Facebook, nous voulons être sûrs qu’il s’agit bien de la bonne personne », ajoute Paul Van Nieuwenhuyze. Cette solution Oracle permet de vérifier l’identité d’une personne en lui demandant la saisie d’un code ou la réponse à une question dans une fenêtre pop-up, ou directement sur son smartphone.

Enfin, la plateforme de sécurité va devoir faire face à l’arrivée d’une nouvelle catégorie d’utilisateurs : les objets connectés. Electrabel GDF Suez commercialise déjà plusieurs types de thermostats connectés, ainsi la smartplug pour contrôler les équipements électriques de la maison, et même les voitures électriques via ses carplugs. Des dizaines de millions d’utilisateurs potentiels de plus pour la plateforme Oracle OAM de GDF Suez.