Comment Deutsche Telekom a repoussé l’assaut de Mirai

L’opérateur a tiré les enseignements de l’incident qui a affecté près d’un million de ses clients à l’automne dernier. Le premier d’entre eux étant que n’importe qui peut se retrouver sous le feu d’une attaque qui ne le vise pas spécifiquement. Et qu’il convient d’être préparé.

Tout a commencé le dimanche 27 novembre dernier. Près d’un million de foyers allemands connectés à Internet via un modem SpeedPort, fourni par Deutsche Telekom, se sont trouvés dans l’impossibilité de profiter de leur abonnement. Ils ont en fait été victimes d’une attaque visant le port TCP 7547 utilisé à des fins de maintenance via le protocole TR-069.

A l’occasion de l’événement CPX de Check Point, qui se déroule actuellement à Milan, Dr Matthias Rosche, senior vice-président, ventes et conseil solutions de Deutsche Telekom, est revenu sur l’incident, une attaque de grande ampleur qui visant les modems Zyxel et D-Link. L’opérateur a en fait détecté « l’anomalie » en l’espace de quelques minutes, peu après 15h30 dans l’après-midi de ce premier dimanche de l’Avent : « nous avons vu quelque chose de significatif survenir sur notre base installée ». Les enregistrements auprès de l’IMS (IP Multimedia Subsystem) ont brutalement chuté, passant de près de 22 millions à moins de 18 millions. Au total, Deutsche Telekom compte environ 30 millions de clients ; 900 000 d’entre eux étaient déconnectés au plus fort de l’incident.

« Ce que l’on ne savait pas à ce moment-là, c’est que l’attaque n’était pas dirigée contre nous ». Les équipes de l’opérateur ont immédiatement commencé à enquêter, découvrant un lien utilisé pour le téléchargement d’un logiciel malicieux : « la première chose que nous avons faite a été de le bloquer. C’était une tâche facile ». Mais cela été l’occasion de découvrir que l’attaque visant aussi, sinon surtout le Brésil, le Royaume-Uni, l’Irlande et la Turquie : « c’est une conclusion à laquelle nous avons abouti assez vite ». De même qu’il a pu être établi qu’aucun équipement du cœur de réseau de Deutsche Telekom n’était affecté.

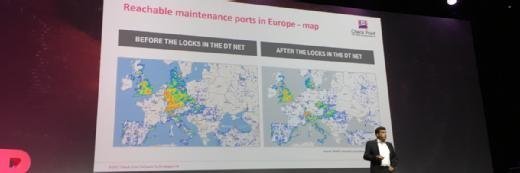

L’opérateur a ensuite bloqué l’accès, au travers de son réseau, aux ports TCP des modems de ses clients utilisés pour leur maintenance à distance, afin d’empêcher la propagation de l’attaque. Et Matthias Rosche de louer au passage l’administration consolidée de toute son infrastructure de sécurité.

« En parallèle, nous avons eu des échanges avec les constructeurs des modems », explique-t-il : « nous avons un accord de service spécifique avec eux et, en l’espace de quelques minutes, ils ont commencé à développer une mise à jour logicielle ». En moins de 12h, celle-ci était disponible.

« Nos modems sont généralement configurés pour chercher une mise à jour lorsqu’ils sont éteints puis remis sous tension. Si cette fonctionnalité n’est pas désactivée, le correctif est disponible est installé automatiquement. Et c’est le cas pour 99 % de notre base installée ». Pour Deutsche Telekom, il ne s’agissait alors plus que d’informer ses clients de procéder au redémarrage de leur équipement : « nous étions satisfaits d’avoir entrevu cela au préalable comme pire scénario ».

Reste que l’attaque a conduit à soulever des questions juridiques importantes : « en Allemagne, la législation ne nous autorise pas à analyser les données de contrôle en profondeur, de limiter, bloquer ou rediriger des données, ni même de déconnecter des équipements sans autorisation ».

Deutsche Telekom a donc usé de sa position d’opérateur historique pour demander une évolution législative face à la menace matérialisée par cet incident : « une nouvelle législation a été voté fin avril ; nous attendons son entrée en vigueur. Nous aurons avec elle beaucoup de latitude pour protéger nos clients ».

Matthias Rosche retire dès lors des éléments positifs de cet incident : « pour être honnête, aussi grave qu’il a pu être, il a rendu si visible et si évident que nous devions prendre des mesures », au point de faciliter l’évolution législative visant à éviter que ce genre d’incident de grande ampleur ne se reproduise. Ou au moins d’en faciliter le confinement.

Et d’estimer que, si l’attaque avait été pleinement réussie, c’est botnet de plus de 900 000 modems routeurs qui aurait pu être exploité pour lancer d’autres opérations, en profitant d’une importante bande passante. Matthias Rosche relevait, dans présentation, une banque passante montante de 2 Mbps par abonné, mais les liens DSL offrant 10 Mbps montants ne sont pas rares outre-Rhin.

Parallèlement, Deutsche Telekom a profité de l’incident pour mettre en place un « centre de commande groupe » chargé de la coordination de la gestion des incidents, ainsi qu’une task force dédiée à la résilience en cas d’incident informatique. De quoi accélérer, selon l’opérateur, la gestion de crise.

Mais le message de Matthias Rosche est clair : « nous n’avons pas été une victime, nous avons été un dommage collatéral. Même si vous pensez que vous êtes en sécurité, que vous n’avez aucune raison d’être attaqué, vous pouvez vous retrouver sous le feu d’une opération qui ne vous vise pas spécifiquement ».