Cyberguerre

Qu'est-ce que la cyberguerre ?

La définition généralement admise de la cyberguerre est une série de cyberattaques contre un État-nation, lui causant un préjudice important. Ce préjudice peut aller de la perturbation de systèmes informatiques vitaux à la perte de vies humaines.

Les experts ont débattu de la question de savoir quels actes peuvent être qualifiés de cyberguerre. Alors que le ministère américain de la défense (DOD) déclare que l'utilisation d'ordinateurs et d'Internet pour mener une guerre dans le cyberespace constitue une menace pour la sécurité nationale, les raisons pour lesquelles certaines activités sont qualifiées de guerre, alors que d'autres sont limitées à la simple cybercriminalité, ne sont pas claires.

Les paramètres généralement acceptés comprennent toutefois l'idée que la cyberguerre cherche à promouvoir les objectifs d'un État-nation par rapport à un autre État-nation. La cyberguerre est susceptible de causer des dommages aux infrastructures gouvernementales et civiles, ce qui pourrait perturber les systèmes critiques et causer des dommages à la nation ou des pertes humaines.

Bien que la cyberguerre désigne généralement les cyberattaques perpétrées par un État-nation contre un autre, elle peut également décrire des attaques menées par des groupes terroristes ou des groupes de pirates informatiques dans le but d'atteindre les objectifs d'un pays.

La cyberguerre peut, par exemple, consister en l'utilisation d'un virus ou d'une attaque par déni de service distribué (DDoS) pour endommager ou infiltrer le réseau d'information d'un autre pays.

Quels sont les objectifs de la cyberguerre ?

Selon l'Agence pour la cybersécurité et la sécurité des infrastructures, l'objectif de la cyberguerre est "d'affaiblir, de perturber ou de détruire" un autre pays. Pour atteindre leurs objectifs, les programmes de cyberguerre visent un large éventail d'objectifs susceptibles de nuire aux intérêts nationaux. Ces menaces vont de la propagande à l'espionnage, en passant par la perturbation des infrastructures et la perte de vies humaines.

Parmi les autres motivations potentielles de la cyberguerre, on peut citer les motivations civiles et les motivations financières. Les acteurs de la menace peuvent avoir pour objectif d'affecter les infrastructures civiles en ciblant les fournisseurs de services internet, les systèmes de télécommunication, les équipements de réseau, les réseaux électriques ou les réseaux financiers.

Les acteurs étatiques peuvent également être motivés par le revenu, lorsque celui-ci est généré par l'utilisation de techniques telles que les attaques par ransomware contre un autre pays - ciblant son infrastructure critique, par exemple.

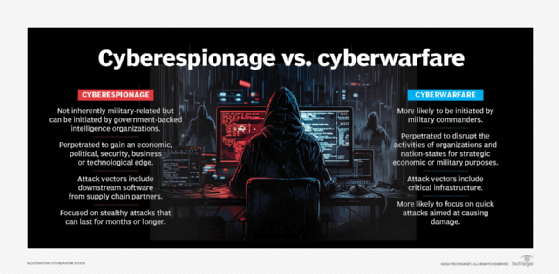

La cyberguerre est également similaire au cyberespionnage, les deux termes étant souvent confondus. La principale différence réside dans le fait que l'objectif premier d'une attaque de cyberguerre est de perturber les activités d'un État-nation, tandis que l'objectif premier d'une attaque de cyberespionnage est que l'attaquant reste caché le plus longtemps possible afin de recueillir des renseignements.

Les deux activités sont des concepts distincts, mais elles sont souvent utilisées ensemble, car l'obtention de renseignements supplémentaires peut être une autre motivation de la cyberguerre. Le cyberespionnage peut également être utilisé pour obtenir des renseignements qui aident un État-nation à se préparer à déclarer une guerre physique ou cybernétique.

Quels sont les types d'attaques de cyberguerre ?

La menace d'attaques de cyberguerre s'accroît à mesure que les systèmes critiques d'un pays sont de plus en plus connectés à l'internet. Même si ces systèmes sont correctement sécurisés, ils peuvent toujours être piratés par des auteurs recrutés par des États-nations pour trouver les faiblesses et les exploiter. Les principaux types d'attaques de cyberguerre sont les suivants.

Vol de données

Les cybercriminels piratent les systèmes informatiques pour voler des informations sensibles qui peuvent être utilisées à des fins de renseignement, faire l'objet d'une demande de rançon, être vendues, servir à provoquer des scandales et le chaos, ou être détruites.

Déstabilisation

Les cybercriminels s'attaquent également aux gouvernements par le biais des infrastructures critiques, telles que les systèmes de transport, les systèmes bancaires, les réseaux électriques, l'approvisionnement en eau, les barrages et les hôpitaux. L'adoption de l'internet des objets (IoT) rend l'industrie manufacturière de plus en plus vulnérable aux menaces extérieures.

Du point de vue de la sécurité nationale, la déstabilisation de l'infrastructure numérique critique porte atteinte à des services ou processus modernes vitaux. Par exemple, une attaque sur le réseau énergétique pourrait avoir des conséquences massives sur les secteurs industriel, commercial et privé.

Perturbations économiques

Les attaquants des États-nations peuvent cibler les réseaux informatiques des banques, des systèmes de paiement et des marchés boursiers pour voler de l'argent ou empêcher d'autres personnes d'accéder à leurs fonds.

Attaque de propagande

Ce type d'attaque vise les pensées des habitants d'un autre État-nation. La propagande est utilisée pour répandre des mensonges et exposer des vérités, dans le but de faire perdre aux citoyens d'un État-nation ciblé la confiance dans leur camp ou leur pays.

Sabotage

Les cyberattaques qui sabotent les systèmes informatiques gouvernementaux peuvent être utilisées pour soutenir les efforts de guerre conventionnelle. Ces attaques peuvent bloquer les communications officielles du gouvernement, contaminer les systèmes numériques, permettre le vol de renseignements vitaux et menacer la sécurité nationale.

Les attaques parrainées par un État ou par l'armée, par exemple, peuvent cibler les bases de données militaires pour obtenir des informations sur l'emplacement des troupes, les armes et l'équipement utilisés.

Le Center for Strategic and International Studies (CSIS) tient à jour une chronologie des cyberattaques contre des agences gouvernementales, des entreprises de défense et de haute technologie, ainsi que des crimes économiques ayant entraîné des pertes de plus d'un million de dollars. Dans la chronologie du CSIS qui remonte à 2006, un grand nombre des cyberincidents enregistrés impliquent le piratage et le vol de données par des États-nations.

Comment les attaques de cyberguerre sont-elles perpétrées ?

La manière dont chaque attaque est réalisée peut varier en fonction de la cible, de l'objectif et du type d'attaque. Voici quelques exemples de méthodes d'attaque :

- Virus, hameçonnage (phishing), vers informatiques et logiciels malveillants (malware) susceptibles de mettre hors service les infrastructures critiques.

- Les attaques DDoS qui empêchent les utilisateurs légitimes d'accéder aux réseaux ou dispositifs informatiques ciblés.

- Piratage et vol de données critiques dans les institutions, les gouvernements et les entreprises.

- Les logiciels espions ou le cyberespionnage qui entraînent le vol d'informations compromettant la sécurité et la stabilité nationales.

- Ransomware qui prend en otage les systèmes de contrôle ou les données.

- Campagnes de propagande ou de désinformation utilisées pour provoquer de graves perturbations ou le chaos.

Exemples historiques d'attaques de cyberguerre

Il existe de nombreux exemples d'attaques de cyberguerre, dont les suivants.

Soldat de bronze -- 2007

En 2007, le gouvernement estonien a déplacé le soldat de bronze, symbole douloureux de l'oppression soviétique, du centre de Tallinn, la capitale de l'Estonie, vers un cimetière militaire situé à la périphérie de la ville.

Dans les mois qui ont suivi, l'Estonie a été victime de plusieurs cyberattaques majeures. De nombreuses banques estoniennes, des médias et des sites gouvernementaux ont ainsi été mis hors ligne en raison de niveaux de trafic sans précédent.

Le ver Stuxnet -- 2010

Le ver Stuxnet a été utilisé pour attaquer le programme nucléaire iranien dans ce qui est considéré comme l'une des attaques de logiciels malveillants les plus sophistiquées de l'histoire. Le logiciel malveillant visait les systèmes iraniens de contrôle de surveillance et d'acquisition de données et s'est propagé par le biais de dispositifs USB infectés.

Attaque DDoS en Ukraine -- 2014

Le gouvernement russe aurait perpétré une attaque DDoS qui a perturbé l'internet en Ukraine, permettant aux rebelles pro-russes de prendre le contrôle de la Crimée.

Sony Pictures -- 2014

Des pirates informatiques associés au gouvernement de la Corée du Nord ont été accusés d'avoir mené une cyberattaque contre Sony Pictures après la sortie du film The Interview, qui présentait le dirigeant nord-coréen Kim Jong Un sous un jour défavorable.

Le Federal Bureau of Investigation a découvert que le logiciel malveillant utilisé dans l'attaque contenait des données comprenant des algorithmes de cryptage, des méthodes de suppression de données et des réseaux compromis qui étaient similaires aux logiciels malveillants utilisés précédemment par les pirates nord-coréens.

L'Office américain de gestion du personnel (U.S. Office of Personnel Management) -- 2015

Des cybercriminels soutenus par l'État chinois ont été accusés de s'être introduits dans le site web de l'Office of Personnel Management des États-Unis et d'avoir volé les données d'environ 22 millions d'employés actuels et anciens du gouvernement.

L'élection présidentielle américaine -- 2016

Le "Rapport sur l'enquête relative à l'ingérence de la Russie dans l'élection présidentielle de 2016", rédigé par l'avocat spécial Robert Mueller, a établi que la Russie s'est livrée à une guerre de l'information pour interférer avec l'élection présidentielle américaine.

Le rapport Mueller révèle que la Russie a utilisé des comptes de médias sociaux et des groupes d'intérêt pour perturber le climat politique aux États-Unis, en recourant à ce qu'elle appelle la "guerre de l'information". L'opération a commencé par discréditer le système électoral en 2014 et s'est intensifiée avec des activités plus explicites conçues pour favoriser le candidat Donald Trump lors de l'élection de 2016, selon le rapport.

Ministère chinois de la sécurité de l'État -- 2018

En 2018, le ministère américain de la Justice a accusé deux pirates informatiques chinois associés au ministère de la Sécurité d'État du gouvernement chinois d'avoir ciblé la propriété intellectuelle et des informations commerciales confidentielles.

Systèmes d'armes iraniens -- 2019

En juin 2019, les États-Unis ont lancé une cyberattaque contre les systèmes d'armement iraniens qui a mis hors service les systèmes informatiques associés au contrôle des lanceurs de roquettes et de missiles. Cette action a été menée en représailles après l'abattage d'un drone américain.

Ukraine et Russie -- 2022

L'Ukraine a connu une forte augmentation des cyberattaques lors de l'invasion de l'Ukraine par la Russie. Des groupes bien connus, comme APT29 et APT28, par exemple, font partie des groupes d'États-nations qui mènent des attaques de cyberguerre. Ces attaques comprennent des logiciels malveillants, des effaceurs de données, des attaques DDoS et d'autres attaques visant les infrastructures industrielles critiques, les réseaux de données, les organisations des secteurs public et privé, ainsi que les banques. L'objectif des attaques a également changé au cours de la guerre, passant de la perturbation et de la destruction d'infrastructures critiques à la collecte d'informations et de renseignements.

Lutte contre la cyberguerre

Depuis 2010, le Centre d'excellence pour la cyberdéfense en coopération, qui fait partie de l'Organisation du traité de l'Atlantique Nord, organise chaque année des jeux de guerre pour améliorer la préparation et évaluer les contre-mesures destinées à défendre les pays contre les cyberattaques.

Le 2 août 2017, le président Donald Trump a promulgué la loi Countering America's Adversaries Through Sanctions Act (Public Law 115-44). Cette loi a imposé de nouvelles sanctions à l'Iran, à la Russie et à la Corée du Nord pour aider à prévenir les actes de cyberguerre et à renforcer le programme américain de sécurité de l'information.

La loi sur l'autorisation de la défense nationale pour 2021 comprenait 77 dispositions relatives à la cybersécurité, parmi d'autres crédits et politiques pour les programmes et activités du ministère de la défense. Elle est considérée comme un texte législatif important en matière de cybersécurité.

Découvrez 13 types de cyberattaques et les stratégies de sécurité nécessaires pour s'en prémunir.