VMware NSX

VMware NSX est une gamme de logiciels de virtualisation du réseau et de sécurité, créée à partir de vCloud Networking and Security (vCNS) de VMware et de Network Virtualization Platform (NVP) de Nicira.

Les réseaux programmables NSX font partie du concept de datacenter programmable (SDDC) de VMware, qui ajoute des fonctionnalités de Cloud computing aux technologies de virtualisation de l’éditeur. L'objectif déclaré de VMware est la mise à disposition d'un environnement de réseau virtuel qui ne nécessite ni interface en ligne de commande, ni aucune autre intervention directe d'un administrateur. La virtualisation du réseau rend les opérations réseau indépendantes du matériel sous-jacent en les transférant sur une couche de virtualisation distribuée, à la manière du fonctionnement des serveurs virtualisés pour la puissance de traitement et les systèmes d'exploitation. VMware vCNS virtualise les couches applicatives 4 à 7 (L4-L7) du réseau. Nicira NVP virtualise les couches d’infrastructure 2 (L2) et 3 (L3).

NSX expose de manière logique les pares-feux, les commutateurs, les routeurs, les ports et autres éléments du réseau afin de permettre leur virtualisation sur des hyperviseurs, des systèmes de gestion Cloud et les matériels réseau qui vont de pair, sans dépendre de leurs fournisseurs. La plateforme s’interface également avec les services externes de mise en réseau et l'écosystème de sécurité.

Fonctionnalités importantes de NSX

- Commutation : Les commutateurs logiques NSX utilisent des identifiants réseaux Virtual Extensible LAN(VXLAN) uniques pour étendre la couche L2 du réseau, sur laquelle il est alors possible de raccorder entre elles les applications et les machines virtuelles (VM) indépendamment des contraintes physiques. Ces domaines de diffusion logique permettent une plus grande souplesse et un déploiement plus rapide, tout en offrant les caractéristiques d'un réseau local virtuel (VLAN).

- Routage : NSX procède au routage au moyen de routeurs distribués logiques, qui créent des itinéraires entre les réseaux virtuels depuis le noyau de l'hyperviseur, mais également depuis les routeurs physiques, de sorte que le réseau puisse être élastique (scale-out) et que la répartition de charge puisse éventuellement se faire en mode actif/actif.

- Pare-feu distribué : Le pare-feu distribué NSX est un pare-feu intégré au noyau de l'hyperviseur qui s'étend à toutes les machines virtuelles exécutées sur l’hôte ESX. Un administrateur réseau peut personnaliser les règles de pare-feu qui sont appliquées au niveau de la carte d'interface réseau virtuelle (vNIC) de chaque VM pour modifier leur visibilité, leurs possibilités de contrôle du réseau et les charges de travail avec lesquelles elles communiquent.

- Equilibrage de charge : NSX fournit un répartiteur de charge pour les couches L4-L7 qui intercepte, convertit et manipule le trafic réseau de façon à améliorer la disponibilité et l’élasticité des applications. Cet équilibreur assure la prise en charge du délestage Secure Sockets Layer (SSL) pour la transmission directe et la vérification d'état des serveurs. L'équilibreur de charge au niveau de la couche L4 fonctionne sur la base des paquets, envoyant chaque paquet à un serveur spécifique après l'avoir manipulé ; sur la couche L7, l'équilibrage s'effectue sur la base des sockets, c'est-à-dire qu'il établit des connexions côté client et côté serveur pour une seule et même demande.

- Réseau virtuel privé (Virtual Private Network, VPN) : NSX offre des capacités de VPN de site à site et d'accès à distance, ainsi que de VPN non géré pour les services de passerelle Cloud.

- Passerelle NSX Edge : La passerelle NSX Edge est une VM qui se comporte comme une appliance pour assurer le routage L3, le pare-feu, le réseau virtuel privé de site à site, l'équilibrage de charge et de nombreuses autres fonctions. Cette fonctionnalité permet également la création de ponts VXLAN-VLAN pour une connexion transparente aux charges de travail physiques.

- Interface de programmation (Application Programming Interface, API) : NSX utilise une API basée sur le transfert REST (Representational State Transfer) qui permet de simplifier l'intégration de produits et services tiers, et sert à intégrer la plateforme locale à une gestion globale de type Cloud, afin de bénéficier de capacités d'automatisation supplémentaires.

- Opérations : Au nombre des capacités opérationnelles natives figurent divers outils : l’interface de ligne de commande centralisée, Switch Port Analyzer (SPAN), IP Flow Information Export (IPFIX), Application Rule Manager (ARM) et Endpoint Monitoring. S’ajoute l'intégration de NSX avec VMware vRealize Suite pour la surveillance, l'analyse et le dépannage proactifs de l’infrastructure.

- Politique de sécurité dynamique : NSX Service Composer permet à l'administrateur réseau de mettre à disposition et d'affecter des services de réseau et de sécurité aux applications. L'administrateur peut également utiliser Service Composer pour créer des groupes de sécurité dynamiques à l'aide de filtres personnalisés, portant par exemple sur les objets et balises VMware vCenter, le type de système d'exploitation et les rôles Active Directory (AD).

- Gestion du Cloud : NSX s’intègre nativement à vRealize Automation et OpenStack pour la gestion du Cloud.

- Fonctions de mise en réseau et de sécurité entre instances vCenter (Cross-VC NSX) : Cette fonctionnalité assure l'extension de NSX vSphere entre les instances vCenter et au-delà des limites du datacenter. L'administrateur réseau est ainsi en mesure de gérer la mutualisation des capacités entre instances vCenter, de simplifier la migration du datacenter, d'effectuer des déplacements vMotion à distance et d'assurer la reprise après désastre.

- Gestion des journaux : NSX s'intègre à vRealize Log Insight, qui reçoit les journaux d’activités (logs) provenant des hôtes ESXi. Il utilise des extensions de gestion des contenus pour traiter les informations de chacune de ces entrées et identifier les problèmes au sein du déploiement NSX.

Cas d'utilisation de NSX

Selon VMware, les trois principaux cas d'utilisation qui profitent de l'adoption de NSX sont la microsegmentation, l'automatisation et la reprise après désastre. Il s'agit dans les trois cas de résoudre les problèmes couramment associés à la virtualisation du réseau, tels que le manque de performance du trafic et l'insuffisance de la sécurité.

Le premier de ces cas d'utilisation, la micro-segmentation, a trait à la sécurité du réseau. Il s'inspire de la pratique courante de la segmentation et l'applique à un niveau granulaire pour permettre à l'administrateur réseau d'établir un périmètre de sécurité de type « zéro confiance » (zero-trust) autour d'un ensemble de ressources (généralement des charges de travail ou des segments de réseau) et de doter le datacenter d'une fonctionnalité de pare-feu latérale, dite « est-ouest ». Avec NSX, l'administrateur peut également créer des politiques de sécurité additionnelles pour des charges de travail spécifiques, quel que soit leur emplacement dans la topologie du réseau.

NSX a recours à l'automatisation du datacenter pour un provisioning plus rapide et plus souple du réseau. L'administrateur réseau peut rapidement effectuer le provisioning d'un nouveau réseau ou segment de réseau avec des charges de travail, des ressources et des politiques de sécurité déjà associées. Ce procédé élimine les goulets d'étranglement et fait de NSX une solution adaptée pour tester des applications. De même, la plateforme convient parfaitement pour travailler avec des charges de travail irrégulières, car elle offre la possibilité de les isoler logiquement sur le même réseau physique.

L'automatisation est également indispensable pour la reprise après désastre. NSX s'intègre à des outils d'orchestration, tels que vSphere Site Recovery Manager (SRM), afin d'automatiser le basculement et la reprise après désastre. Associé à NSX, SRM offre des fonctions de réplication du stockage, et permet de gérer et de tester les plans de reprise d'activité. SRM s'intègre aussi à Cross-VC NSX. Ajouté à NSX 6.2, Cross-VC NSX permet de mettre en œuvre un réseau logique et la sécurité sur plusieurs instances vCenter, ce qui facilite l'application de politiques de sécurité cohérentes sans aucune intervention manuelle. Combiné à Cross-VC NSX, SRM mappe automatiquement des réseaux universels entre des sites protégés et des sites de reprise.

Licences et versions de NSX

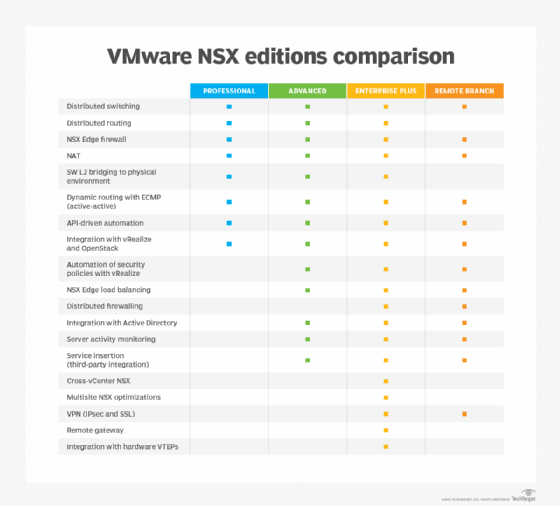

VMware a mis à jour son modèle d'attribution de licences NSX en mai 2016, ajoutant deux nouvelles licences (Standard et Advanced) en complément de la licence Enterprise intégrale.

D'après VMware, la licence NSX Standard est destinée aux entreprises ayant besoin d'agilité et d'automatisation de leur réseau. Elle comporte des fonctionnalités telles que la commutation distribuée, le routage distribué et l'intégration avec vRealize Suite et OpenStack. La licence de milieu de gamme, NSX Advanced, offre les mêmes avantages que la licence Standard, avec en plus la micro-segmentation pour renforcer la sécurité du datacenter et des fonctionnalités telles que l'équilibrage de charge et les pare-feu distribués NSX Edge. La licence la plus complète, NSX Enterprise, comprend les mêmes fonctionnalités que la licence Advanced, en y ajoutant la mise en réseau et la sécurité sur plusieurs domaines, grâce à des fonctionnalités comme Cross-VC NSX.

VMware a de nouveau mis à jour son modèle d'attribution de licences NSX en mai 2017, introduisant cette fois une édition de NSX pour les bureaux distants/succursales (Remote and Branch Offices, ROBO).

Outre ces licences NSX, les clients de VMware ont la possibilité d'acheter NSX-T et NSX Cloud. Lancé en février 2017, NSX-T offre des fonctions de mise en réseau et de gestion de la sécurité pour les infrastructures d'applications hors vSphere, les distributions comportant plusieurs machines virtuelles KVM (Kernel-based Virtual Machine) et les environnements OpenStack. NSX-T prend également en charge Photon Platform, l'infrastructure Cloud native de VMware pour les conteneurs. NSX Cloud prend les composants NSX-T pour les intégrer au Cloud public. Les clients NSX Cloud ont accès à un tableau de bord mutualisé (multi-tenant), intégré à VMware Cloud Services et capable de développer et de tester des applications avec les mêmes profils de réseau et de sécurité que ceux de l'environnement de production.

Certification et formation

VMware propose pour NSX cinq certifications de niveaux différents. La certification d'entrée de gamme, VMware Certified Professional 6 - Network Virtualization (VCP6-NV), atteste de la capacité du candidat à installer, configurer et administrer des mises en oeuvre de réseau virtuel NSX.

La certification de milieu de gamme, VMware Certified Advanced Professional 6 - Network Virtualization (VCAP6-NV), démontre que le candidat est apte à déployer une infrastructure de réseau de datacenter basée sur NSX.

Il n'existe à l'heure actuelle qu'une seule option pour la certification VCAP6-NV (VCAP6-NV Deploy), mais VMware envisage d'ajouter également un parcours Design. Les candidats titulaires de la certification VCAP6-NV Design pourront prétendre à la certification VMware Certified Implementation Expert 6 - Network Virtualization (VCIX6-NV). Une fois que VMware aura lancé sa certification VCAP6-NV Design, les candidats qui décrocheront les deux certifications VCAP6-NV Deploy et Design obtiendront automatiquement le statut VCIX6-NV.

Le niveau le plus élevé de certification, VMware Certified Design Expert 6 - Network Virtualization (VCDX6-NV), atteste que le candidat connaît bien vSphere et NSX, et est capable de concevoir une infrastructure de réseau de datacenter basée sur NSX.

VMware fournit de nombreuses ressources pour la formation aux certifications NSX, notamment des cours dispensés par des formateurs, des cours en autoformation, des environnements de test dans le Cloud et des formations par abonnement. Les candidats aux certifications NSX sont également encouragés à consulter le programme officiel des examens, à s'entraîner en passant des examens blancs en ligne et à s'inscrire à un groupe d'étude.