Pot de miel (sécurité)

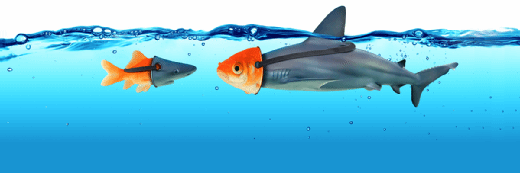

Un « pot de miel », ou honeypot, est un système informatique configuré pour servir de leurre et attirer les pirates. Son but est de détecter, de détourner ou d'étudier les tentatives d'accès non autorisé à des systèmes d'information.

En général, un « pot de miel »est un ordinateur dont le rôle est de simuler le comportement d'un vrai système et de faire croire qu'il appartient à un réseau alors qu'il est en réalité isolé et étroitement surveillés.

Toutes les communications établies avec un pot de miel sont considérées comme hostiles, car des utilisateurs légitimes n'ont aucune raison d'y accéder. La surveillance et la journalisation de cette activité permet d'acquérir des informations sur le niveau et le type des menaces qui pèsent sur une infrastructure réseau, tout en détournant les pirates des ressources présentant une véritable valeur.

Recherche et défense de l’outil de production, les deux rôles du « honeypot »

En fonction de leur conception et de leur déploiement, il est question de pots de miel de production ou de recherche.

Les pots de miel de recherche sont mis en œuvre pour analyser de près l'activité des pirates et les modes de développement et de propagation des attaques, dans le but de renforcer la protection des systèmes. Les propriétés d'identification uniques des données placées dans un pot de miel permettent également aux analystes de suivre leur trace en cas de vol et d'identifier les connexions entre les différents protagonistes d'une attaque.

Les pots de miel de production sont placés dans un réseau de production avec d'autres serveurs de production pour jouer le rôle de leurre dans un système de détection d'intrusion d'un réseau. Conçus de manière à se faire faire passer pour de vrais serveurs, ils contiennent des informations ou une ressource de valeur pour attirer et occuper les pirates. Le but est de mobiliser le temps et les ressources des pirates pendant que les administrateurs s'efforcent d'évaluer et de limiter les vulnérabilités de leurs véritables systèmes de production.

Les informations recueillies sur le pot de miel peuvent également servir à attraper et à poursuivre en justice les instigateurs d'une attaque. Les chercheurs pensent que certains cybercriminels utilisent eux-mêmes des pots de miel pour les observer à leur tour, servir de leurre et répandre de fausses informations.

Différents types de pots de miel

Les pots de miel à forte interaction imitent les activités d'un système de production et interceptent de grands volumes d'informations. Les pots de miel purs sont des systèmes de production en bonne et due forme qui mettent en place une dérivation sur leur liaison au réseau. Les pots de miel à forte interaction ont pour objet de laisser le pirate accéder à la machine en tant que root, puis d'étudier tous ses faits et gestes. Le pirate ayant dans ce cas accès à tous les fichiers et commandes d'un système, ce type de pot de miel comporte éminemment de risques, mais permet également de collecter le maximum d'informations.

Les pots de miel à faible interaction simulent uniquement les services fréquemment ciblés par les pirates ; ils sont donc moins risqués et moins complexes à gérer. Les machines virtuelles sont souvent utilisées pour héberger des pots de miel, afin de restaurer ces derniers plus rapidement s'ils venaient à être compromis.

Deux pots de miel ou plus constituent un réseau de pots de miel, ou honeynet, tandis qu'une « miellerie » (honeyfarm) est un ensemble centralisé de pots de miel et d'outils d'analyse.

Certes très utiles pour comprendre les menaces auxquelles sont exposés les systèmes en réseau, les pots de miel de production ne doivent pas être considérés comme un substitut à un système de détection d'intrusion standard. En effet, s'ils ne sont pas configurés correctement, ils peuvent permettre d'accéder au vrai système de production ou servir d'aire de lancement à des attaques dirigées contre d'autres systèmes.