Gestion des droits d’infrastructure cloud (CIEM)

Qu’est-ce que la gestion des droits d’infrastructure cloud (CIEM) ?

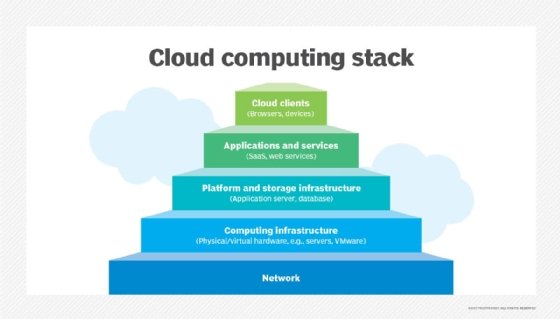

La gestion des droits d’infrastructure cloud (CIEM, pour Cloud Infrastructure Entitlement Management) est une discipline visant à gérer les identités et les privilèges dans les environnements cloud. Avec le passage des organisations des systèmes de calcul et de stockage sur site vers une infrastructure cloud accessible via Internet, les équipes informatiques et de sécurité ont développé cette discipline – un ensemble de pratiques et de processus – pour déterminer quels utilisateurs peuvent accéder à cette infrastructure cloud et à quelles fins.

La CIEM permet aux organisations de définir et de suivre les permissions des utilisateurs dans l’infrastructure cloud de l’organisation, que cet environnement cloud soit fourni par un seul fournisseur ou dans un environnement multicloud.

L’objectif de la gestion des droits est de comprendre et de cataloguer les droits d’accès existants dans l’environnement cloud, afin qu’une organisation puisse fournir aux utilisateurs un accès fluide et sécurisé à l’infrastructure cloud dont ils ont besoin pour accomplir leurs tâches, tout en empêchant simultanément les utilisateurs d’accéder à des infrastructures pour lesquelles ils ne sont pas autorisés. Cela est connu sous le nom de principe du moindre privilège.

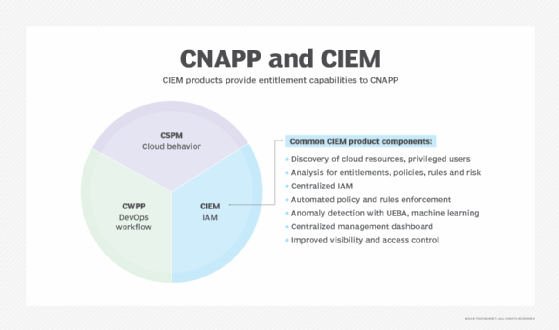

La CIEM est un composant du programme de gestion des accès et des identités (IAM) d’une organisation et fonctionne en conjonction avec les outils de gestion de la posture de sécurité cloud (CSPM).

La CIEM s’intègre également au modèle de sécurité Zero Trust, ou sans confiance, et, en tant que tel, fait partie du programme de sécurité de l’organisation.

Les outils de CIEM, généralement livrés via le cloud sous forme de logiciel en mode service (SaaS), permettent aux équipes informatiques et de sécurité de gérer les identités des utilisateurs et de faire respecter les droits d’accès. Plusieurs fournisseurs proposent des logiciels pour soutenir et automatiser le programme de gestion des droits d’une organisation.

Les logiciels de CIEM sont généralement intégrés dans des plateformes de protection des applications cloud-native (CNAPP), permettant aux équipes informatiques et de sécurité d’avoir une vue plus holistique de leurs pratiques de sécurité.

Pourquoi la CIEM est importante

Avec l’infrastructure informatique des entreprises devenant de plus en plus complexe et étendue, de nombreuses organisations utilisent un mélange de logiciels et de systèmes de stockage de données sur site et dans le cloud. Considérez l’état actuel de l’adoption du cloud : 89 % des organisations ont adopté une stratégie multicloud, selon le « Rapport sur l’état du cloud 2024 » de Flexera. En parallèle, selon le rapport « Sécurité du cloud 2024 : gérer la complexité » de la société de recherche IDC, 56 % des organisations ont déclaré avoir un environnement multicloud plus complexe que prévu.

Une organisation typique a un nombre croissant de déploiements cloud provenant d’une liste de plus en plus longue de fournisseurs. Aujourd’hui, les organisations peuvent avoir des traitements exécutés chez un ou plusieurs des hyperscalers – AWS, Microsoft et Google – tout en utilisant probablement plusieurs produits SaaS.

Cette plus grande utilisation des ressources cloud intervient alors que le volume et la vélocité des menaces de cybersécurité augmentent. Les conséquences et les coûts associés à une violation de données – que ce soit en raison d’une attaque réussie sur les systèmes d’une organisation ou à la suite d’une erreur humaine – ont augmenté de manière significative.

Chacun de ces facteurs, pris isolément, souligne la nécessité pour une organisation de gérer efficacement les accès des utilisateurs à son environnement technologique. Et, combinés, ces facteurs créent un impératif pour la gestion des droits afin d’aider à prévenir l’accès non autorisé aux données sensibles.

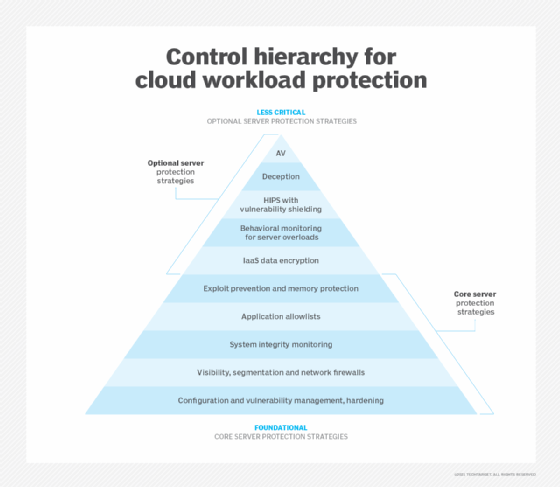

Bien sûr, la CIEM n’est qu’une partie d’un programme de sécurité plus vaste, complétant les autres composants. La CIEM traite des défis spécifiques de la gestion des droits qui accompagnent les environnements cloud dynamiques avec plusieurs fournisseurs.

Une organisation typique a des milliers, voire des millions, de permissions individuelles accordées aux utilisateurs, qui ne sont pas seulement des personnes, mais aussi des systèmes sur site et en cloud. Et ces utilisateurs sont en changement quasi constant. Les rôles individuels dans l’organisation changent, les systèmes subissent des mises à niveau et les tâches que les utilisateurs doivent accomplir pour réaliser leur travail sont affinées ou remplacées.

La CIEM permet aux équipes informatiques et de sécurité de superviser efficacement les droits même si les éléments changent, ce qui en fait une pièce essentielle de la couche de sécurité d’une organisation.

Sans CIEM, les organisations augmentent leur risque d’être victimes d’une cyberattaque réussie ou d’une violation de données et de subir les conséquences financières, juridiques et de notoriété, qui en résultent.

Les composants d’un outil de CIEM

Un outil de CIEM complète d’autres logiciels de sécurité, en intégrant des capacités incluses ou aussi étendues que nécessaires dans d’autres outils, tels que les plateformes de protection des traitements cloud (CWPP) et les passerelles d’accès cloud sécurisé (CASB).

Les composants couramment trouvés dans les produits de CIEM incluent :

- Découverte. Les produits de CIEM ont généralement la capacité d’identifier toutes les ressources cloud, tous les utilisateurs – humains et machines – avec permissions et activités de compte. En d’autres termes, un outil de CIEM peut identifier quel utilisateur a des droits sur quelle ressource cloud.

- Analyse. Un outil de CIEM doit donner aux équipes informatiques et de sécurité la capacité d’analyser les droits, les politiques, les règles et les risques, permettant à ces équipes d’identifier, par exemple, des permissions excessives et d’optimiser les politiques de droits.

- IAM. Les produits de CIEM offrent une IAM centralisée sur les ressources cloud.

- Gouvernance et application. Les produits de CIEM automatisent également l’application des politiques et des règles, aidant les organisations à suivre efficacement le principe du moindre privilège.

- Détection d’anomalies. Ces produits incluent généralement des analyses de comportement des utilisateurs et des entités (UEBA), ainsi que d’autres analyses et capacités d’apprentissage automatique (ML) pour détecter des comportements anormaux pouvant indiquer des tentatives d’accès non autorisées.

- Capacités de gestion. Une caractéristique courante d’un produit de CIEM est un tableau de bord qui fournit une vue centralisée des permissions des utilisateurs dans l’environnement cloud de l’organisation, ainsi que des données sur la détection d’anomalies, la gouvernance et la conformité.

- Amélioration de la visibilité et du contrôle d’accès. Les systèmes de CIEM augmentent la visibilité sur les droits d’accès au cloud et donnent aux équipes informatiques et de sécurité un meilleur contrôle sur les permissions des utilisateurs. Cela aide les organisations à renforcer leur posture de sécurité et à réduire les risques. Cela peut également aider les organisations à augmenter leur agilité et accélérer la transformation, car elles ont plus de confiance dans leur capacité à gérer efficacement les permissions tout en adoptant de nouvelles applications aussi rapidement que nécessaire pour l’entreprise.

Comment est utilisée la CIEM

Les produits de CIEM s’appuient sur des analyses avancées et l’apprentissage automatique pour identifier les droits des utilisateurs, les analyser par rapport aux règles et exigences de conformité de l’organisation, puis les aligner sur les politiques de l’organisation.

Cela permet à un produit de CIEM non seulement d’identifier les droits, mais aussi d’évaluer les droits de chaque utilisateur pour déterminer si cet utilisateur dispose du niveau de privilèges d’accès approprié. Si ce n’est pas le cas, l’outil de CIEM alerte les administrateurs de chaque utilisateur avec des privilèges excessifs pour qu’ils puissent agir ou – si la réponse automatisée est activée – l’outil ajuste automatiquement le niveau d’accès d’un utilisateur.

De plus, les produits de CIEM peuvent effectuer cette analyse sur plusieurs plateformes cloud et à mesure que les ressources cloud changent (si une organisation évolue à la hausse ou à la baisse, par exemple, ou provisionne et déprovisionne en fonction des besoins).

Ensemble, les plateformes de CIEM permettent aux administrateurs de surveiller, gérer et ajuster efficacement les permissions, même dans des environnements cloud à grande échelle.

Les avantages de la CIEM

Développer un programme de CIEM efficace et investir dans un produit de CIEM apportent des avantages significatifs à une organisation. Ces avantages incluent :

- Visibilité accrue. Une meilleure visibilité sur les droits cloud de l’organisation permet aux responsables informatiques et de sécurité, en collaboration avec leurs partenaires des divisions métiers, de savoir qu’ils accordent le bon niveau d’accès aux bonnes personnes et aux bonnes ressources. Cela réduit les risques de permissions excessives qui peuvent être exploitées par des cyberattaquants.

- Application améliorée des politiques. Les outils CIEM automatisent l’application des politiques de sécurité, réduisant ainsi les erreurs humaines et garantissant que les principes de sécurité, comme le principe du moindre privilège, sont appliqués de manière cohérente à travers l’organisation.

- Réduction des risques. En assurant une gestion précise et continue des droits d’accès, les outils de CIEM aident à minimiser les risques associés aux accès non autorisés ou inappropriés aux ressources cloud. Cela contribue à réduire le risque de violations de données coûteuses et dommageables.

- Amélioration de l’efficacité opérationnelle. L’automatisation et la centralisation de la gestion des droits d’accès permettent de libérer du temps pour les équipes informatiques et de sécurité, leur permettant de se concentrer sur des tâches plus stratégiques et à valeur ajoutée.

Les défis de la CIEM

Bien que la CIEM offre de nombreux avantages, elle présente également certains défis. Les organisations peuvent rencontrer des difficultés pour intégrer les outils de CIEM dans leurs infrastructures existantes et assurer une adoption complète par les équipes informatiques et de sécurité. De plus, les environnements cloud en constante évolution peuvent rendre difficile le maintien de la visibilité et du contrôle des droits d’accès en temps réel.

Pour surmonter ces défis, il est crucial pour les organisations de sélectionner des outils de CIEM flexibles et évolutifs, capables de s’adapter aux changements rapides des environnements cloud et de répondre aux besoins spécifiques de leur entreprise. En outre, une formation adéquate et continue des équipes informatiques et de sécurité est essentielle pour garantir une mise en œuvre et une utilisation efficaces des solutions de CIEM.

En conclusion, la gestion des droits d’infrastructure cloud (CIEM) est un élément clé de la stratégie de sécurité des entreprises modernes. En offrant une visibilité accrue, une application automatisée des politiques et une réduction des risques, la CIEM aide les organisations à protéger leurs ressources cloud tout en améliorant leur efficacité opérationnelle. Cependant, pour maximiser les bénéfices de la CIEM, il est crucial de choisir les bons outils et de surmonter les défis liés à leur intégration et à leur adoption.