Authentification multifactorielle adaptative (MFA adaptative)

Qu’est-ce que l’authentification multifactorielle adaptative (MFA adaptative) ?

L’authentification multifactorielle adaptative (MFA) est un mécanisme de sécurité destiné à authentifier et à autoriser les utilisateurs par le biais d’une variété de facteurs d’authentification contextuels. La MFA adaptative pose essentiellement différents ensembles d’exigences d’authentification en fonction du groupe d’utilisateurs qui tente d’accéder à l’application ou aux données, ainsi que du profil de risque ou du niveau de risque impliqué dans l’accès de ces utilisateurs. La MFA adaptative est parfois appelée authentification basée sur le risque.

Un processus d’authentification traditionnel implique des noms d’utilisateur et des mots de passe et est généralement considéré comme n’offrant qu’une sécurité modeste. Les informations d’identification sont facilement piratées. Toute personne en possession d’informations d’identification valides peut accéder aux données et potentiellement les modifier ou les voler.

L’authentification à facteurs multiples vise à pallier les limites de l’authentification traditionnelle en exigeant un élément supplémentaire, souvent physique, pour valider l’identité de l’utilisateur. Par exemple, une connexion traditionnelle peut également nécessiter la saisie d’un code unique envoyé à un smartphone ou à une adresse électronique, qui n’est en possession ou sous le contrôle que de l’utilisateur réel.

La MFA combine « quelque chose que vous connaissez », comme les mots de passe, avec « quelque chose que vous avez », comme un appareil intelligent. Cependant, la MFA existante ne fournit toujours qu’une posture de sécurité statique. Même si la MFA peut améliorer considérablement la sécurité, elle ne tient pas compte des exigences ou du contexte de l’accès de l’utilisateur.

La MFA adaptative va plus loin en associant les pratiques de MFA aux politiques de sécurité et à une évaluation dynamique, ou adaptative, du contexte et des risques.

Prenons l’exemple d’un travailleur du savoir (ou travailleur de la connaissance) qui a besoin d’accéder aux applications et aux données de l’entreprise au bureau, pendant les heures normales de travail. La MFA adaptative examine la politique de sécurité pour cet utilisateur et ce groupe, puis détermine que l’accès doit être accordé sur le réseau local (LAN) pendant les heures normales de travail en semaine.

Si une tentative de connexion est effectuée dans les limites de ces critères, l’évaluation du risque qui en résulte se situe dans le profil de risque établi pour cet utilisateur. Aucun problème de sécurité supplémentaire ne se poserait, car le risque posé par cet utilisateur est faible et la confiance dans ses activités est élevée.

Si une tentative de connexion est effectuée en dehors de ces critères (le week-end, en dehors des heures normales de travail, à partir d’une adresse IP ne faisant pas partie du réseau local, ou avec plusieurs tentatives de mots de passe erronés), le système de MFA adaptative peut déterminer une évaluation de risque plus élevée, en dehors du profil de risque établi pour l’utilisateur en question. Il poserait alors des défis de sécurité supplémentaires.

De même, un système de MFA adaptative peut imposer des défis de sécurité différents selon les groupes d’utilisateurs, en augmentant la complexité ou la portée des défis de sécurité en fonction du risque. Par exemple, un administrateur informatique ou un fournisseur externe peut être confronté à des défis plus fréquents et plus stricts, de la part d’un système de MFA adaptative, qu’un employé local du service des ressources humaines ou de la paie.

Avantages de la MFA adaptative

La MFA adaptative promet deux avantages principaux à l’entreprise.

1. Amélioration de la sécurité

La justification et l’objectif fondamentaux de la MFA adaptative sont d’améliorer la sécurité de l’entreprise en veillant à ce que seuls les utilisateurs autorisés puissent accéder aux applications et aux données de l’entreprise. La MFA adaptative facilite la réalisation de cet objectif d’une manière plus complète et plus organisée, en tenant compte des facteurs de risque établis et en s’y adaptant. La MFA statique ne reconnaît pas ces facteurs.

2. Une meilleure productivité

La MFA commune exige les mêmes informations d’identification et la même interaction avec la MFA, à chaque fois qu’un utilisateur se connecte. Cela peut être perturbant et onéreux, en particulier lorsqu’un utilisateur doit effectuer de nombreuses connexions, comme c’est le cas d’un clinicien qui se déplace entre les ordinateurs d’une salle d’examen tout au long de la journée. La MFA adaptative peut poser moins de problèmes aux utilisateurs qui se comportent comme prévu.

Pour reprendre l’exemple du clinicien, la MFA adaptative pourrait permettre à un médecin de se connecter une seule fois ou seulement toutes les heures de la journée. Il peut passer d’un ordinateur à l’autre en toute transparence, simplement en faisant glisser son badge à chaque station de l’établissement. Cela réduit les frictions potentielles des systèmes de MFA conventionnels.

Comment fonctionne la MFA adaptative ?

La MFA adaptative associe le processus d’authentification à une analyse des risques. Lorsqu’un utilisateur tente de se connecter, le système vérifie l’identité supposée de l’utilisateur et son comportement par rapport à un profil de risque établi. Au fur et à mesure des tentatives d’accès de l’utilisateur, il reçoit un score de facteur de risque (faible, moyen ou élevé). Plus le score de risque est élevé, plus l’utilisateur doit fournir d’informations pour compléter son authentification et passer à l’autorisation.

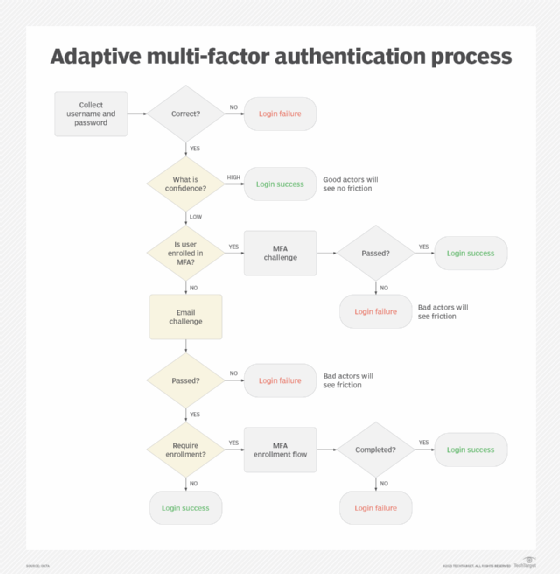

La figure 1 montre un flux logique typique pour un processus de MFA adaptatif.

Il est important de noter que la MFA adaptative fonctionne tout au long de la session de connexion de l’utilisateur, et pas seulement lors de la connexion initiale. Le comportement de l’utilisateur et le risque peuvent être évalués en permanence.

Un profil de risque, également appelé politique de MFA adaptative, décrit généralement les critères « normaux » pour une connexion réussie de chaque groupe d’utilisateurs. Ces facteurs peuvent être détectés ou déterminés au cours du processus de connexion. Plus les facteurs de la politique sont alignés, plus le risque est faible. Il existe de nombreux facteurs potentiels à prendre en compte dans le cadre d’une politique de MFA adaptative :

- L’emplacement physique. Cela inclut les adresses IP ou les données de géolocalisation de l’utilisateur.

- La géovélocité. Elle peut indiquer la distance physique entre deux tentatives de connexion consécutives. Des tentatives multiples à partir d’endroits considérablement éloignés suggèrent un risque sérieux.

- L’heure de la journée. Il peut s’agir d’une équipe normale ou des heures de travail de l’utilisateur.

- Type d’appareil ou système d’exploitation. Par exemple, la politique peut rechercher une tablette fonctionnant avec un système d’exploitation Android ou un ordinateur portable fonctionnant sous Windows 11.

- Historique du compte. La fréquence et la durée des connexions au cours des six derniers mois sont des facteurs potentiels sur lesquels fonder les critères de connexion.

- Détection de logiciels malveillants ou antivirus. La présence de l’un ou l’autre peut influencer les critères de connexion. Par exemple, les politiques de MFA peuvent vérifier que le logiciel anti-malware est installé conformément aux exigences de l’entreprise.

- Échecs de connexion consécutifs. Il s’agit d’un signe classique d’accès non autorisé.

- Le rôle de l’utilisateur. Les rôles des utilisateurs ont un impact direct sur le risque. Les rôles sensibles feront l’objet d’un examen plus approfondi de la part des systèmes de MFA adaptatifs.

- Sensibilité de l’accès ou tentative d’action. Ce système surveille les applications et les données auxquelles un utilisateur tente d’accéder, puis signale un risque important lorsque l’utilisateur tente d’accéder à des applications et des données non autorisées ou de prendre d’autres mesures en dehors de la politique établie.

La tentative d’authentification de l’utilisateur est évaluée par rapport à la politique établie et aboutit à plusieurs résultats possibles :

- Accès autorisé. L’utilisateur a satisfait aux exigences de la politique de MFA adaptative et a démontré son identité avec suffisamment de succès pour obtenir l’accès.

- Défié. Le score de risque de l’utilisateur est supérieur au profil de risque établi, et l’authentification nécessitera de répondre avec succès à un ou plusieurs défis de sécurité.

- Accès refusé. L’utilisateur n’a pas satisfait aux exigences de la politique de MFA adaptative ni aux défis de sécurité ultérieurs. L’autorisation est refusée. Cela génère généralement un journal de sécurité et des événements d’alerte pour une enquête plus approfondie et une remédiation.

Lorsque les interactions d’un utilisateur augmentent son score de risque, un système de MFA adaptatif peut demander des informations supplémentaires pour compléter ou mettre à jour le processus d’authentification. Les demandes de défi les plus courantes peuvent être les suivantes :

- Questions de sécurité. Les utilisateurs peuvent être amenés à répondre à une ou plusieurs questions de sécurité, qu’ils ont sélectionnées lors de la création de leur compte. Seul l’utilisateur connaît la réponse à ces questions de sécurité.

- Codes de mot de passe à usage unique. Il peut être demandé à l’utilisateur de recevoir et de saisir un mot de passe à usage unique (OTP, ou One-Time Password, en anglais) envoyé à son adresse de courrier électronique ou à son téléphone par SMS (Short Message Service). Pour ce faire, l’utilisateur doit posséder un appareil intelligent ou contrôler son compte de messagerie électronique comme preuve de son identité.

- Notifications push. Le système envoie une notification à l’appareil mobile enregistré de l’utilisateur et l’utilisateur accuse réception de la notification push. Il s’agit d’une variante des codes OTP SMS.

- Reconnaissance faciale. Le système peut nécessiter une reconnaissance faciale, par exemple une photo de l’utilisateur ou une capture d’un flux vidéo en direct, pour valider son identité.

L’apprentissage automatique (ML, ou Machine Learning) et l’intelligence artificielle (IA) sont de plus en plus répandus dans la MFA adaptative en tant que moyen d’apprentissage du comportement de l’utilisateur. En apprenant les comportements « normaux » des utilisateurs, l’apprentissage automatique détecte les variations inhabituelles du comportement de l’utilisateur et signale les tentatives d’action comme accidentelles ou malveillantes. Cela permet au système de MFA adaptatif de jouer un rôle plus proactif en stoppant les actions non autorisées, en posant des défis supplémentaires et en maintenant la sécurité tout au long de la session de connexion de l’utilisateur.

Pratiques de mise en œuvre d’une politique de MFA adaptative

Il existe peu de lignes directrices formelles ou de bonnes pratiques pour créer une politique de MFA adaptative. Le concept de sécurité adaptative est relativement nouveau et les besoins de sécurité de chaque entreprise diffèrent considérablement. Cependant, plusieurs pratiques peuvent être mises en œuvre comme point de départ d’une politique de MFA adaptative.

Considérer la politique par défaut comme un point de départ

Les fournisseurs de MFA adaptative proposent généralement une politique par défaut qui dicte les comportements adaptatifs de base. Une politique par défaut peut être une bonne option pour les organisations qui commencent à utiliser des techniques de sécurité adaptative. Par exemple, ServiceNow fournit des politiques par défaut sous l’une ou l’autre des formes suivantes :

- Politique de MFA progressive, qui appliquera la MFA lorsque les conditions de progression de la politique seront remplies.

- Politique de MFA par paliers, qui contourne la MFA lorsque les conditions de la politique par paliers sont remplies.

Faire correspondre soigneusement les définitions et les actions

La MFA adaptative est une fonction de sécurité relativement étroite dont l’objectif principal est d’imposer des exigences de sécurité ou des réponses adaptées à un niveau de risque donné. Il existe généralement quatre niveaux de risque principaux :

- Très élevé. Un utilisateur présente un risque critique pour l’entreprise parce qu’il a agi de manière suspecte ou que le dispositif d’accès est inconnu, n’est pas digne de confiance ou héberge une forme détectée de logiciel malveillant. Ces utilisateurs sont généralement bloqués par défaut.

- Élevé. Un utilisateur présente un certain risque et doit confirmer son identité chaque fois qu’il tente d’accéder à une application ou à des données protégées par la MFA adaptative. Ces utilisateurs sont généralement contraints d’utiliser la MFA à chaque accès.

- Moyen. Un utilisateur doit confirmer son identité une fois par session lors de sa première connexion. Les demandes d’authentification ultérieures ne nécessitent pas de MFA. À l’expiration de la session, une nouvelle MFA est requise.

- Faible. Un utilisateur à faible risque n’a généralement pas besoin de satisfaire à la MFA. Les noms d’utilisateur et les mots de passe courants sont acceptés pour l’authentification.

Il existe également de nombreuses réponses possibles que l’architecture de sécurité peut produire :

- Autoriser. L’accès de l’utilisateur est accordé.

- Autoriser (prioritaire). L’accès de l’utilisateur est autorisé à l’exclusion de toutes les autres décisions de la politique.

- MFA par session. La MFA est exigée pour chaque session.

- MFA toujours. La MFA est toujours requise pour l’utilisateur, même au cours de la même session.

- MFA (dérogation). La MFA est exigée à l’exclusion de toutes les autres décisions de la politique.

- Blocage. L’accès de l’utilisateur est refusé.

- Blocage (annulation). L’utilisateur est bloqué à l’exclusion de toutes les autres décisions de la politique.

Enfin, un mécanisme de MFA approprié doit être sélectionné pour les situations où la MFA est nécessaire. Il existe de nombreuses méthodes de MFA :

- Envoyer l’OTP par courriel.

- Une norme sans mot de passe telle que Fast Identity Online 2.

- SMS OTP.

- OTP basé sur le temps.

- Un mécanisme basé sur le fournisseur, tel que IBM Verify.

- OTP vocal.

- OTP visuel, tel qu’une photo de l’utilisateur.

Cette combinaison de niveaux de risque, de réponses et d’options de MFA, le cas échéant, constitue l’essentiel d’une politique de MFA adaptative.

Réviser la politique

Une politique de MFA adaptative doit être créée et examinée par un groupe de collaboration composé de responsables informatiques, commerciaux et juridiques, afin de s’assurer que la politique résultante peut être mise en œuvre, tout en respectant les objectifs commerciaux de l’entreprise et ses obligations en matière de réglementation et de conformité.

Mettre régulièrement à jour la politique

Les besoins de sécurité d’une entreprise sont en constante évolution, car les nouvelles technologies permettent de faire face aux nouvelles menaces. Une politique de MFA adaptative doit être revue périodiquement pour s’assurer qu’elle continue à répondre aux exigences commerciales et légales tout en utilisant des technologies nouvelles et émergentes pour renforcer la sécurité, tout en réduisant les frictions pour l’utilisateur.