Andrea Danti - Fotolia

VPN : les pratiques de référence pour superviser le trafic

Les réseaux privés virtuels continuent de constituer une part critique des stratégies d’accès à distance. Les équipes chargées d’en superviser le trafic devraient se concentrer sur des facteurs tels que la surcharge et les usages applicatifs.

Depuis très longtemps, les réseaux privés virtuels, ou VPN, ont été incontournables pour l’accès à distance aux ressources IT. Des routeurs optimisés pour le VPN se connectent à Internet et établissent un tunnel entre le client et l’environnement où se trouvent les ressources désirées.

La pandémie de Covid-19 a considérablement renforcé le recours aux accès distants. Et la disponibilité de vaccins ne devrait pas changer cela radicalement à court terme.

Mais le recours au VPN et à d’autres technologies d’accès distant implique, notamment, une utilisation accrue de la bande passante. Ce qui oblige les administrateurs réseau à superviser et analyser prudemment les niveaux d’utilisation de la bande passante, pour s’assurer qu’aucun utilisateur n’est pénalisé. Et cela implique de pouvoir identifier, et reconfigurer si besoin, les équipements consommant de la bande passante de manière excessive.

Ce que font les systèmes de supervision réseau

Les systèmes de supervision réseau remplissent de nombreuses fonctions, dont notamment :

- examiner et analyser le trafic réseau selon des règles prédéfinies et personnalisées ;

- analyser la bande passante par application, protocole et groupes d’adresses IP ;

- identifier la capacité réseau, les modèles de trafic, la surcharge, la latence et le débit ;

- identifier les équipements et applications qui utilisent une bande passante excessive, et y remédier ;

- émettre une notification lorsque l’utilisation de la capacité réseau dépasse les seuils fixés ;

- identifier les utilisateurs gros consommateurs de bande passante et restreindre leurs activités ;

- détecter, diagnostiquer et résoudre les problèmes de performance du réseau ;

- suivre le temps de réponse, la disponibilité et le temps de fonctionnement des routeurs, des commutateurs et d’autres équipements ; et enfin

- afficher les données de performance dans des tableaux de bord et autres représentations visuelles.

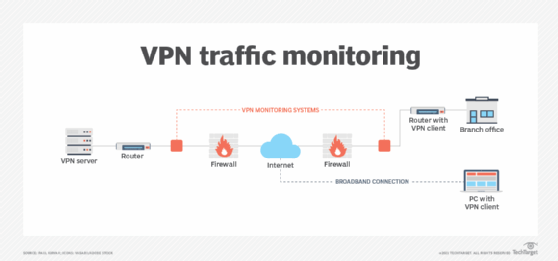

Dans le schéma ci-dessous, un utilisateur distant et une succursale utilisent des VPN pour se connecter au centre de calcul du siège social et accéder aux ressources IT de l’entreprise. Le système de supervision du réseau peut surveiller les périphériques et le trafic réseau à la fois dans le centre de calcul et la succursale. Il peut également surveiller l’utilisateur distant en examinant le trafic de données sur Internet. Les adresses IP identifient chaque emplacement et chaque utilisateur distant et sont utilisées par le système de supervision pour analyser l’activité réseau.

Importance et bénéfices de la supervision réseau

L’analyse et la gestion du trafic réseau permettent aux organisations de tirer le meilleur de leur bande passante. Avec des données en temps réel sur les performances du réseau, il est plus facile de réagir aux problèmes susceptibles de provoquer des ralentissements et des pannes du réseau. S’il est bon d’obtenir des données sur les performances du réseau, il est encore plus important de gérer les dispositifs connectés aux réseaux. Avec les bons systèmes de supervision et de contrôle du réseau, il est possible de réduire le trafic parasite, la latence, la congestion et la perte de paquets sur le réseau.

Les systèmes de supervision réseau permettent d’identifier qui utilise la bande passante. Les données sur l’utilisation de la bande passante sont essentielles pour maintenir des débits optimaux. Pour éviter que les utilisateurs ne se plaignent de la lenteur des temps de réponse et d’autres problèmes de performances, les équipes réseau doivent d’abord identifier les utilisateurs qui consomment beaucoup de bande passante. Les goulots d’étranglement peuvent être plus facilement résolus en gérant ces utilisateurs.

Les dispositifs de supervision doivent analyser de nombreux protocoles réseau différents et des données sur les caractéristiques – SNMP, NetFlow, J-Flow, sFlow, NetStream et IP Flow Information Export – qui sont intégrés dans la plupart des routeurs. En examinant les données de ces mesures, les équipes peuvent identifier les utilisateurs, les applications et les protocoles qui utilisent une bande passante excessive avant de dépenser de l’argent pour des ressources additionnelles.

L’optimisation des ressources du réseau à l’aide de systèmes de supervision et de contrôle permet de maîtriser les coûts en minimisant le besoin de bande passante, de canaux d’accès, de routeurs et de commutateurs supplémentaires. Un autre avantage d’une supervision efficace du réseau est que les applications critiques disposeront de la bande passante dont elles ont besoin pour une performance optimale.

Caractéristiques des dispositifs de supervision VPN

Comme indiqué plus haut, le système de supervision du réseau VPN doit non seulement surveiller une variété d’indicateurs de performance, mais aussi fournir de quoi optimiser le trafic réseau. En général, ces systèmes collectent les données de trafic, les transforment dans un format utilisable pour l’analyse et les affichent dans une interface appropriée, comme un tableau de bord.

Ces dispositifs doivent mesurer le trafic réseau à travers le VPN en analysant la bande passante et les métriques de routage des paquets. Ils doivent être capables de tracer et d’afficher le trafic réseau à l’aide de paramètres préconfigurés et personnalisables. Les alertes doivent être programmables pour identifier les conditions anormales. Si possible, le système doit être capable de cartographier l’ensemble de l’infrastructure réseau, car l’affichage de toutes les routes et de tous les équipements permet d’identifier rapidement les problèmes à résoudre.

Comment fonctionne la surveillance VPN

La supervision VPN utilise des requêtes ICMP, ou pings, pour déterminer si un tunnel VPN est disponible. En fonctionnement normal, les pings sont envoyés par le tunnel VPN à une passerelle homologue ou à une destination spécifique à l’autre extrémité du tunnel. Les pings peuvent être envoyés à des intervalles prédéfinis de 10 secondes pour un nombre spécifique de tentatives.

S’il n’y a pas de réponse après le nombre prédéfini de tentatives de ping, le VPN est considéré comme hors service, et les protocoles de sécurité – par exemple, IPsec – sont nettoyés. Le dispositif de supervision VPN doit être réglé sur l’option VPN-monitor afin que les adresses IP des points d’extrémité utilisant le tunnel VPN puissent être surveillées. Les pings sont envoyés uniquement lorsqu’il y a du trafic sortant et aucun trafic entrant par le tunnel VPN. Le tunnel est considéré comme actif s’il détecte un trafic entrant.

SNMP est également utilisé pour la supervision du VPN. Les dispositifs doivent être équipés de capteurs par défaut et personnalisables qui utilisent SNMP pour surveiller le trafic VPN, les utilisateurs et les connexions de divers équipements réseau – par exemple, les commutateurs, les routeurs et les pare-feu. Des alarmes seront déclenchées lorsque la supervision du système détectera différents types d’événements, tels que les suivants :

- Échec de l’authentification. Cela se produit lorsque les échecs d’authentification atteignent un niveau spécifié.

- Échec du chiffrement et du déchiffrement. Cela survient lorsque les échecs de chiffrement ou de déchiffrement dépassent un seuil spécifié.

- Échec de l’autotest. Les autotests vérifient si le logiciel de sécurité est mis en œuvre correctement lorsqu’un appareil est démarré. Le système de surveillance peut générer une alarme lorsqu’un échec d’autotest se produit.

- Attaque de politique de flux IDP. Une politique de détection et de prévention des intrusions (IDP) applique des actions de détection et de prévention des attaques sur le trafic réseau. Configurez le système pour qu’il génère une alarme en cas de violation de la politique de flux IDP.

- Attaque par relecture (replay attack). Une attaque par relecture est une attaque réseau dans laquelle une transmission de données valide est répétée ou retardée de manière malveillante ou frauduleuse. Configurez le système de supervision pour qu’il génère une alarme lorsqu’une attaque par relecture se produit.

Les alarmes basées sur les problèmes de VPN sont journalisées, mais elles ne sont générées que lorsque des seuils spécifiques ont été atteints ou dépassés. Une fois que les équipes ont remédié aux problèmes correspondants, elles peuvent effacer les alarmes.

Sécurité : les apports de la supervision du trafic VPN

L’intégration de la supervision réseau aux activités de cybersécurité peut être optimisée par la supervision des VPN. Les VPN utilisent souvent un accès à distance chiffré par SSL en s’appuyant sur Internet comme voie de transmission. Une passerelle VPN ou un client VPN se trouve à la fin de ce chemin. Lorsqu’il est à l’extérieur du VPN, l’utilisateur du VPN accède aux systèmes et aux données comme un client réseau ordinaire. L’accès aux données de performance du réseau est essentiel pour repérer certaines cyberattaques potentielles.