Traitements cloud : quels outils et contrôles de sécurité fonctionnent le mieux ?

L’objectif consiste à construire un modèle de sécurité dans le cloud qui permette d’intégrer des contrôles et de surveiller le déploiement sans entraver les processus métiers.

Les déploiements en mode cloud ont un impact majeur sur la sécurité de l’information. Tout d’abord, tous les outils de sécurité internes ne sont pas compatibles avec l’infrastructure des fournisseurs de services cloud. Cependant, l’extensibilité et la rapidité des déploiements en production qu’apporte le cloud renforcent les préoccupations. La sécurité de l’information ne doit pas ralentir l’entreprise, mais ce n’est pas pour autant que l’on peut faire l’impasse sur les contrôles qui s’imposent et sur la surveillance du cycle de déploiement.

Voici les principaux points à prendre en compte lors de l’élaboration d’un modèle de contrôles de sécurité pour les traitements cloud :

- menaces les plus probables en fonction du type de traitement (machines virtuelles, conteneurs, fonctions serverless) ;

- types de données et sensibilité ;

- exigences en matière de build et de contrôles ;

- posture de sécurité de l’environnement cloud ; et

- contrôles existants en interne vs capacités cloud.

Sécurité des machines virtuelles et des traitements cloud

Plutôt que d’essayer de recréer en cloud les contrôles appliqués aux traitements réalisés en interne, la plupart des organisations devraient se tourner sur les outils et contrôles qui peuvent aider à améliorer la sécurité des traitements cloud – qu’ils soient proposés nativement par la plateforme cloud de production, ou par des tiers.

La plupart des traitements cloud consistent en des machines virtuelles. Et la majorité des outils de protection des hôtes du système d’information supportent les machines virtuelles par le truchement d’agents – chez Dome9, Cloud Passage, mais aussi Carbon Black, Crowdstrike et bien d’autres encore. La plupart des outils de protection contre les maliciels ont également été adaptés aux environnements cloud sous la forme d’appliances communiquant soit avec des agents légers à déployer dans les VM, soit via des API dédiées. De quoi minimiser leur impact sur les performances. Et c’est sans compter avec les solutions de microsegmentation.

Mais la sécurisation des VM passe aussi par la gestion des correctifs et des configurations. Dans la plupart des cas, il est pertinent de fortement s’intéresser à des services intégrés tels qu’AWS Systems Manager, Cloud Deployment Manager dans Google Cloud Platform (GCP), ou Azure Update Management.

Ces services sont intégrés avec tous les composants d’automatisation et les API de leurs environnements cloud respectifs. Ils sont en outre généralement conçus pour être peu contraignants et faciles à mettre en œuvre rapidement. Mais les alternatives ne manquent pas, notamment pour les modèles de cloud hybride, avec des outils d’automatisation et d’orchestration tels que Puppet, Chef, Ansible, Salt, et plus encore.

Conteneurs : des ajustements pour plus de sécurité

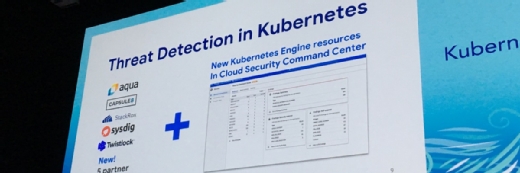

Pour les conteneurs utilisant Docker, Kubernetes et autres plateformes de service intégré, le jeu de contrôles est quelque peu différent. Protéger ces traitements va généralement passer par des outils à base de conteneur qui intègrent à la fois l’analyse des images et la protection contre les maliciels à l’exécution.

Il est essentiel de définir une configuration d’image de conteneur qui puisse être analysée à la recherche de bibliothèques et autres composants vulnérables. La plupart des outils tiers peuvent aider à cela, notamment Aqua Security, Twistlock (racheté par Palo Alto), ou encore Sysdig. Sans oublier les fonctionnalités intégrées à l’AWS Elastic Container Registry, au GCP Container Registry et à l’Azure Container Registry.

La sécurité en phase d’exécution des conteneurs est plus susceptible d’être réalisée avec des outils tiers. Il en va de même pour les fonctions serverless que les équipes de sécurité doivent examiner pour détecter les défauts de code, mais également étudier les permissions et le contrôle des accès.