beebright - Fotolia

Les données occupent un rôle majeur et central dans le cloud

Les données sont vitales. Dans le Cloud, elles doivent bénéficier d’une attention renforcée. Mais pour Sébastien Déon, CTO adjoint de Pharmagest Interactive, leur lieu et leur support de stockage, ou le type de Cloud n'est pas le plus important. Un autre élément doit être évalué en priorité.

Nous sommes en 2017, la digitalisation de tous les secteurs de l’économie est enclenchée et ce processus va désormais aller à son terme de façon inéluctable, entraînant dans son sillage un lot de bouleversements dans nos usages courants. Le cloud, en tant que support technologique majeur d’hébergement du numérique (données, logiciels, processus) est désormais présent partout dans le paysage numérique mondial.

Pourquoi faut-il sécuriser les données dans le cloud à l’heure du tout-digital ?

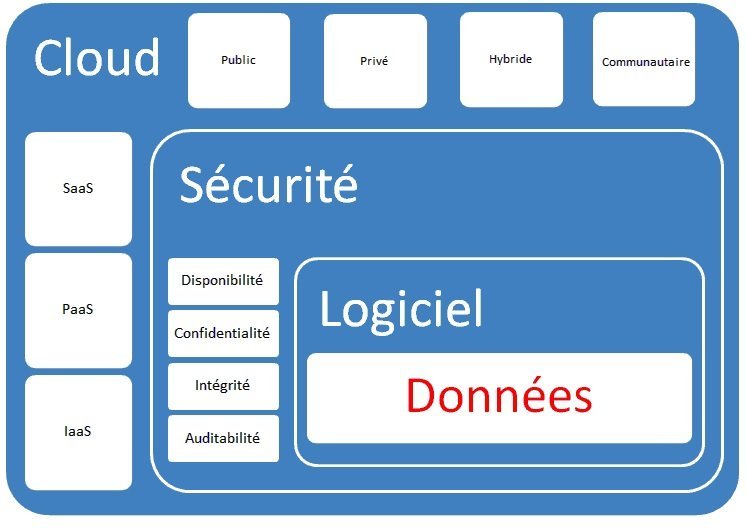

Le cloud, rappelons-le, est un concept regroupant des caractéristiques (libre accès à la demande, accès via un réseau, mutualisation des ressources, élasticité rapide des services en fonction des besoins, fonctions de métrologie), des modèles de service (IaaS pour les moyens d’infrastructures, PaaS pour les moyens de développement logiciel et SaaS pour les moyens de services applicatifs finaux comme les logiciels métiers) et des modèles de déploiement (cloud privé, cloud public, cloud communautaire et cloud hybride).

Comme tout système, le cloud est exposé aux menaces pouvant survenir ou non (par exemple, un acte de malveillance volontaire d’un administrateur système, une panne de fourniture énergétique, un incendie, etc.). Comme tout système, le cloud n’est pas parfait, en ce sens que les éléments cités ci-dessus sont soumis à des vulnérabilités (erreurs humaines, virus, attaques internes et/ou externes, bugs applicatifs, etc.). Enfin, comme tout système, quand une menace est capable d’exploiter intentionnellement ou fortuitement une vulnérabilité, le cloud est soumis à un événement, appelé risque, engendrant des dommages.

D’une façon générale, afin d’éviter de subir des risques, il faut mettre en œuvre des mesures de protection. Prenons deux exemples : si mon Datacenter (matérialisation physique de mon Cloud), est exposé aux risques d’incendie, je dois faire installer un système de détection et d’extinction d’incendie. Si mon site web de e-commerce, dont la réelle valeur réside dans les transactions effectuées et leurs conservations, est exposé à une perte des données, je dois sécuriser mon middleware de base de données et mettre en place un système de sauvegarde sur deux sites à minima.

Les données occupent un rôle majeur et central dans le cloud

Les données représentent une preuve de vie. Une preuve tangible qu’un système IT vit, qu’un cloud fonctionne, qu’une application rend le service pour lequel elle a été conçue, qu’un humain, utilisateur–producteur de données, interagit avec un système numérique.

Elles occupent donc un rôle central et majeur dans le cloud et, à ce titre, elles doivent bénéficier d’une attention renforcée afin qu’elles ne soient pas indisponibles, qu’elles ne soient pas divulguées, qu’elles ne soient pas corrompues.

Pour un hébergeur de services Cloud, les axes de travail, en termes de sécurité des données, portent alors sur trois thématiques : la disponibilité, la confidentialité et l’intégrité. Une quatrième thématique, l’auditabilité, est communément prise en compte afin de disposer d’une traçabilité sur les actions effectuées sur la donnée.

Place des données au sein du cloud

La localisation de la donnée est-elle primordiale ?

Dans un cloud, une donnée dite de production n’est présente qu’à un seul endroit à un instant T, soit sur un file system, soit dans une base de données relationnelle. Etant entendu, et c’est souhaitable, que la donnée de sauvegarde peut être sur un endroit distinct.

A noter que dans les systèmes de base de données objet, la même donnée de production est répliquée n fois sur différents nœuds de stockage se situant sur des sites distincts.

- Dans un cloud public : la donnée produite par une personne physique ou morale est stockée dans un Datacenter appartenant à une entreprise comme Amazon (AWS), Microsoft, Google, IBM, Apple, Orange, SFR, Adista, Claranet, OVH, Gandi, Jaguar Network, etc.

- Dans un cloud privé : la même donnée est stockée dans un Datacenter appartenant à l’entreprise à l’origine de la donnée ; souvent, il s’agit de données issues du legacy applicatif de l’entreprise

De premier abord, nous avons tendance à penser que la donnée est plus sécurisée dans un cloud privé que dans un cloud public. En effet, si je mets mes données chez Amazon (AWS), est-ce que je suis bien certain qu’elles ne seront pas divulguées ? C’est une bonne question qu’il faut bien évidemment poser à Amazon (AWS) et obtenir un engagement contractuel.

Mais, cette question est aussi légitime dans le cas d’un cloud privé et doit être posée au responsable de la sécurité des systèmes d’information (RSSI). A quoi cela sert-il d’installer une porte blindée si le serveur web contient des failles applicatives majeures et qu’il ne prend pas en compte le protocole HTTPS ? A quoi cela sert-il de disposer d’un firewall si les règles de filtrages ne protègent pas d’une attaque externe ? A quoi cela sert-il d’avoir un système de sauvegarde performant sur bande si aucune bande n’est externalisée dans un autre endroit que le Datacenter ?

Non, en 2017, sauf cas spécifique lié à une réglementation ou à une contrainte client, la localisation de la donnée n’est pas primordiale. C’est la qualité et la fiabilité du cloud provider qui compte avant tout.

Quelles sont les best-practices pour protéger les données ?

Pour bien protéger des données hébergées, il faut être en mesure de fournir des mesures de sécurité en face d’objectifs de sécurité. La première étape consiste à écrire un SMSI (Système de Management de la Sécurité de l’Information) et une PSSI (Politique de Sécurité des Systèmes d’Information). Le point d’entrée le plus direct est d’utiliser la norme certifiante NF ISO/CEI 27001:2013 qui définit 114 objectifs de sécurité ainsi que les mesures à mettre en place.

Par exemple, l’objectif A.9.1.1 porte sur la politique de contrôle d’accès et précise la mesure suivante : « Une politique de contrôle d’accès doit être établie, documentée et revue sur la base des exigences métier et de sécurité de l’information » ; Cela signifie donc qu’il faut produire plusieurs documents :

- Un document des exigences métier et de sécurité de l’information (par exemple, la liste des personnes autorisées et les droits d’accès à se connecter sur le logiciel de paie, les droits d’accès aux données (CRUD pour Create, Read, Update, Delete), …

- Une politique de contrôle des accès, avec une matrice RACI, signée, datée et normalisé dans une GED

- un document portant sur les traces de revue de la politique de contrôle des accès

D’autres « guides » existent et méritent d’être pris en compte, comme la norme ISO/CEI 27018:2014 portant sur la protection des données personnelles et les référentiels de sécurité SecNumCloud (ANSSI) et ESCloud (European Secure Cloud) permettant de certifier les clouds de confiance.