Alex - stock.adobe.com

SIEM vs SOAR vs XDR : évaluer les différences clés

SIEM, SOAR et XDR possèdent chacun des capacités et des inconvénients distincts. Découvrez les différences entre les trois, comment ils peuvent fonctionner ensemble et lequel est le plus adapté à votre entreprise.

La gestion des cybermenaces est cruciale pour les organisations. Heureusement, plusieurs technologies permettent de réduire le risque d’attaques. Cet article compare trois approches largement utilisées pour identifier, évaluer, gérer et résoudre les menaces : la gestion des incidents et des événements de sécurité (SIEM), l’orchestration, l’automatisation et la réponse en matière de sécurité (SOAR), ainsi que la détection et la réponse étendues (XDR). L’article explique les caractéristiques de chaque approche, les compare et donne des conseils sur l’utilisation appropriée pour une gestion globale de la cybersécurité.

Qu’est-ce que le SIEM ?

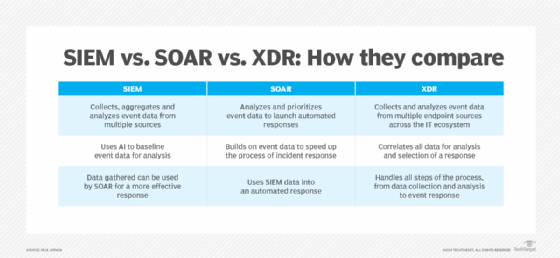

Le SIEM repose sur deux éléments fondamentaux : la gestion des informations de sécurité et celle des événements de sécurité. Les systèmes de SIEM collectent les données des journaux d’événements, les analysent pour identifier les activités suspectes et fournissent une visibilité sur l’événement afin de lancer des initiatives de remédiation.

Le SIEM aide les équipes de cybersécurité à se conformer aux normes de sécurité essentielles. L’intelligence artificielle (IA) améliore les capacités du SIEM en offrant des analyses plus poussées pour identifier les incidents de cybersécurité. Le SIEM facilite également le lancement des activités de réponse aux incidents.

Un des aspects clés des outils de SIEM est la collecte de données d’événements de sécurité pour une analyse immédiate et future. Chaque outil dispose de règles pour analyser les événements et évaluer les menaces en les comparant à une vaste base de données d’attaques précédentes.

Le principal résultat d’un système de SIEM est de fournir des informations exploitables sur un événement de sécurité afin de formuler et de lancer une réponse, une atténuation et une récupération appropriées. Des tableaux de bord intégrés offrent des affichages en temps réel des données d’attaques, permettant de lancer des réponses aux incidents et d’établir des priorités pour les activités de réponse.

Qu’est-ce que le SOAR ?

L’automatisation des réponses aux cyberattaques est l’une des principales activités d’un système SOAR. Ce dernier analyse automatiquement les données d’un événement et orchestre la réponse afin que les équipes du centre des opérations de sécurité (SOC) puissent résoudre les événements plus rapidement.

L’ajout de la technologie SOAR dans les SOC améliore considérablement l’efficacité des équipes de cybersécurité. Tandis qu’elles se concentrent sur diverses problématiques de sécurité, le système SOAR traite activement les brèches identifiées, fournissant des données en temps réel sur l’avancement de la mitigation. Il prend également en charge la chasse aux menaces, l’identification des faux positifs et la création de renseignements sur les menaces.

L’élément d’orchestration rassemble tous les outils de sécurité pertinents et les gère de manière centralisée, augmentant ainsi l’efficacité des réponses aux événements. Il constitue généralement le point de départ pour lancer les éléments d’automatisation qui interviennent activement afin de résoudre l’incident.

L’élément d’automatisation utilise de nombreux playbooks et autres outils de réponse pour offrir la réponse la plus efficace. L’IA est également de plus en plus intégrée aux capacités du SOAR, car elle peut simplifier le processus d’évaluation et de sélection de l’ensemble de réponses le plus approprié pour un événement spécifique.

Qu’est-ce que le XDR ?

Compte tenu de l’environnement complexe utilisé par les organisations informatiques aujourd’hui, plusieurs plateformes et services, notamment les environnements cloud, multicloud et hybrides, sont utilisés. Ils offrent une gamme complète de capacités de détection, d’analyse et de réponse, allant des dispositifs d’extrémité de bureau et des réseaux aux environnements WAN et aux postes de travail multiples au sein de l’écosystème informatique.

L’IA est généralement un composant clé dans une plateforme XDR. Les systèmes XDR deviennent rapidement une solution incontournable pour les organisations de cybersécurité et les SOC.

Les systèmes XDR réalisent ce que l’on peut considérer comme une suite complète d’activités de prévention, de détection, d’analyse et de réponse en matière de cybersécurité. À l’instar de la technologie SOAR, le XDR offre la chasse aux menaces, l’identification des faux positifs et la création de renseignements sur les menaces.

Il peut initier des activités de réponse aux incidents automatisées et assurer une gestion automatisée de bout en bout de toutes les activités de détection, de réponse et de mitigation. Il peut également fournir des activités de retour en service, qui non seulement éliminent le code suspect, mais rétablissent également les systèmes en conditions nominales.

Différences clés entre SIEM, SOAR et XDR

Chacune des trois solutions décrites ici contribue à la détection et à la résolution des événements de sécurité. Elles diffèrent dans leurs diverses activités, mais peuvent également se compléter dans la bonne configuration. L’inclusion de capacités d’IA augmente considérablement l’utilité de chaque approche et est susceptible de devenir un composant majeur des systèmes dans la seconde moitié de la décennie.

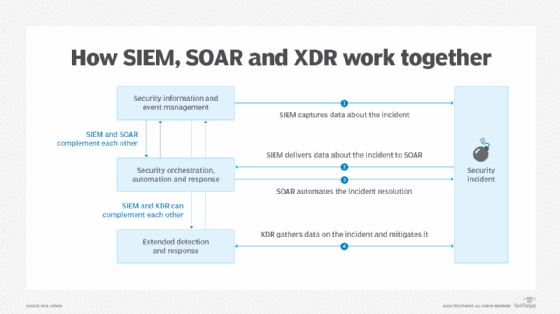

En pratique, les outils de SIEM et de SOAR se complètent, tandis que le XDR est un produit autonome. Cependant, les trois outils peuvent présenter des synergies. Le SIEM collecte et analyse les données d’événements, aide à faciliter les réponses aux incidents et fournit les données nécessaires au SOAR pour lancer la réponse automatisée. Ensemble, ils offrent un moyen solide de bout en bout pour gérer les brèches de sécurité.

Le XDR est une solution plus récente, plus puissante et tout-en-un pour la gestion des événements de sécurité de bout en bout. Mais, lors de la préparation d’une réponse automatisée, il utilise également les données capturées par le SIEM. Il peut partager des données avec le SOAR, mais le SIEM a une relation plus complémentaire. La capacité du XDR à traiter les problèmes survenant dans les points d’extrémité internes, ainsi que dans des postes de travail distants, des environnements cloud, plusieurs sites web et des réseaux complexes, en fait une solution importante pour les équipes SOC.

L’inclusion de capacités d’IA dans chaque approche augmente considérablement leur valeur globale pour les équipes de cybersécurité et les SOC.

10 étapes pour sélectionner des outils

Comme mentionné précédemment, la nature complémentaire des systèmes SIEM et SOAR signifie qu’ils sont souvent associés. Le XDR peut être une solution autonome, mais combiner les capacités des trois outils est judicieux.

Considérez les étapes suivantes lors de la sélection de vos outils :

- Examinez et mettez à jour vos exigences en matière de gestion de la cybersécurité. La plupart des organisations ont probablement une forme de gestion de la cybersécurité et peut-être un SOC ; la première étape consiste donc à revoir les exigences de sécurité à la lumière des besoins métiers et des renseignements sur les menaces.

- Examinez les systèmes de sécurité actuels. Si des systèmes de sécurité, y compris les trois décrits dans cet article, sont utilisés, déterminez s’ils sont suffisants pour les besoins actuels et futurs.

- Obtenez l’approbation de la direction et le budget nécessaire. Informez la direction de l’entreprise et la DSI des projets de changement des systèmes de gestion de la cybersécurité, et préparez un cas d’utilisation et une analyse de retour sur investissement.

- Examinez et mettez à jour les stratégies de cybersécurité. Déterminez si les stratégies existantes sont suffisantes. Déterminez également si les compétences sont suffisantes ou doivent être étendues. Enfin, examinez les considérations budgétaires, surtout lors de l’évaluation des coûts des outils logiciels potentiels et des services tiers.

- Examinez les systèmes de sécurité, en particulier le SIEM, le SOAR et le XDR. En plus d’une plateforme puissante, recherchez des capacités d’IA, des tableaux de bord faciles à utiliser, une évolutivité, une compatibilité avec les plateformes existantes et une performance globale. Examinez plusieurs plateformes et envisagez de combiner les deux ou les trois outils abordés dans cet article. N’oubliez pas de vérifier les capacités et le support des fournisseurs.

- Établissez une équipe projet et un plan. Identifiez une équipe d’employés de cybersécurité qui peut faciliter tous les aspects du projet. Créez un plan de projet pour chaque phase du nouveau système. Examinez les politiques et procédures actuelles. Incluez une évaluation des risques, si possible.

- Utilisez un processus de déploiement, de test et d’acceptation en plusieurs phases. Si possible, installez le nouveau système ou sa mise à jour par phases, pour garantir que chaque étape soit testée et validée, que les bugs soient corrigés et que chaque étape soit approuvée par le département de sécurité et le SOC.

- Formez les employés de la sécurité et informez la direction. Organisez des sessions de formation pour les membres de l’équipe de sécurité, documentez le système, et testez divers scénarios pour voir comment il réagit. Informez régulièrement les employés et la direction des progrès réalisés.

- Assurez-vous que la maintenance et le support continu soient lancés. Une fois le système en production, effectuez des examens de performance pour vérifier son bon fonctionnement. Mettez à jour les politiques et procédures de sécurité si nécessaire.

- Lancez la surveillance et l’amélioration continue. Planifiez des revues périodiques pour évaluer la performance du système, examiner les incidents de sécurité, mettre à jour les playbooks et procédures, et améliorer continuellement les performances du système.

Quelles que soient les décisions d’une organisation, la gestion des cybermenaces doit être l’une de ses priorités les plus élevées. Heureusement, aujourd’hui, une grande variété de techniques et technologies – y compris le SIEM, le SOAR et le XDR – est disponible pour réduire le risque..