Tierney - stock.adobe.com

Réseau : comment et pourquoi utiliser Tor dans votre entreprise ?

Le navigateur Tor a suscité des discussions et des dissensions depuis son lancement. Ce logiciel, qui promet un accès anonyme et sécurisé au web, a-t-il un rôle à jouer dans l’entreprise ?

Depuis deux décennies que le navigateur web Tor est disponible, il fait régulièrement l’objet d’éloges et jouit d’une forte notoriété. Ses partisans vantent la facilité de ce logiciel libre et gratuit pour accéder au contenu du web de manière sécurisée et anonyme. Mais Tor a également attiré l’attention pour son utilisation en tant qu’outil permettant d’accéder à des contenus potentiellement illégaux, sur le Dark web.

Pour les entreprises qui envisagent d’autoriser leurs salariés à utiliser Tor dans le cadre de leurs responsabilités quotidiennes, il est important de comprendre les avantages et les inconvénients du navigateur. Examinons comment utiliser Tor et discutons des domaines dans lesquels il pourrait être utilisé en entreprise.

Qu’est-ce que le navigateur Tor ?

Abréviation de The Onion Router, le navigateur web Tor est basé sur Firefox. Il offre aux utilisateurs des couches supplémentaires de sécurité et d’anonymat lorsqu’ils naviguent sur des sites web. Il y parvient de deux manières : d’une part, en utilisant un réseau de relais spécifique à Tor pour transmettre des informations et, d’autre part, en utilisant des paramètres de sécurité verrouillés.

Les gens utilisent Tor lorsqu’ils ne veulent pas que leur adresse IP soit identifiée ou que leurs activités sur le web soient tracées – souvent dans des situations où ils craignent d’être persécutés par le gouvernement ou d’autres officines d’écoute.

Les utilisateurs vont des militants politiques et des journalistes aux personnes effectuant des transactions illicites, en passant par les résidents de pays où la liberté d’expression ou d’autres activités sont restreintes.

Si votre entreprise opère dans ces domaines – à l’exception des activités illicites, bien sûr – ou si vous êtes très attaché à la protection de la vie privée en ligne, alors Tor est peut-être fait pour vous.

Comment fonctionne Tor ?

Tor utilise une combinaison de chiffrement et de routage pour dissimuler l’activité web. Un réseau mondial de relais Tor, géré par des bénévoles, achemine le trafic web. Ces relais permettent de faire en sorte que chaque connexion soit identique, empêchant ainsi les identifiants uniques d’un trafic spécifique d’indiquer l’origine de ce trafic.

Tor n’inclut qu’un seul plugin – NoScript – et décourage l’utilisation de tout autre. Les plugins peuvent réduire l’anonymat ou exposer des informations en fonction de leur fonctionnalité. Ils peuvent également introduire des vulnérabilités dans le navigateur. De nombreuses entreprises limitent déjà l’installation de plugins pour Flash, QuickTime et d’autres services, de sorte que cette contrainte n’est probablement pas un problème.

NoScript permet aux utilisateurs de définir des sites de confiance, autorisés à exécuter du JavaScript ou d’autres codes, ce qui constitue un paramètre beaucoup plus restrictif et sécurisé que d’ordinaire. Il est installé et activé par défaut dans Tor et disponible pour d’autres navigateurs afin de réduire les problèmes de sécurité liés aux scripts, notamment les scripts qui transmettent des données à d’autres sites web.

À sa fermeture, Tor supprime l’historique de navigation, les cookies et les autres éléments permettant de suivre les activités d’un utilisateur. De nombreux utilisateurs ont déjà mis en place de tels paramètres de sécurité sur le navigateur de leur choix, notamment Chrome, Safari et Firefox. Tor recommande vivement aux utilisateurs de ne pas modifier ces paramètres. Cependant, il faut savoir qu’ils limitent la capacité des utilisateurs à visualiser certains contenus web.

Tor en entreprise

Malgré tous ses atouts en matière d’anonymat et de sécurité, Tor est un choix de navigateur peu probable dans de nombreux environnements d’entreprise. La plupart des entreprises s’en tiendront probablement aux navigateurs classiques pour diverses raisons, qui vont même au-delà des préoccupations en matière de confidentialité et de sécurité. Tout d’abord, en raison de la conception physique du réseau Tor – des connexions doivent être établies entre chaque relais –, la navigation sur Tor est sensiblement plus lente. Les ralentissements des plugins et des scripts peuvent frustrer les utilisateurs sur des tâches qui n’ont aucune exigence de confidentialité.

Cependant, dans les bonnes circonstances, Tor peut être une option viable.

Cas d’utilisation de Tor pour les entreprises. Tor peut convenir à des utilisations qui incluent des restrictions d’expression, des sujets controversés ou des activités légales/criminelles, y compris des enquêtes. Parmi ces utilisations, on peut citer les suivantes :

- Journalisme. Les journalistes et autres fournisseurs d’informations qui opèrent depuis des pays qui interdisent la transmission d’informations particulières pourraient bénéficier de l’anonymat et du réseau de relais de Tor.

- Activisme. La sécurité accrue de Tor et sa capacité à masquer l’identité des utilisateurs en font un choix pratique pour les activistes politiques ou les dénonciateurs qui souhaitent faire la lumière sur des activités commerciales douteuses. Ce type de communication doit souvent être camouflé pour éviter que les personnes concernées ne soient menacées.

- Développement d’applications de sécurité. Les développeurs qui travaillent sur des projets spécifiques à la sécurité peuvent souhaiter dissimuler leur identité lorsqu’ils effectuent des recherches. Ils peuvent également avoir besoin de tester des applications dans le contexte des relais Tor et du cryptage. Si votre organisation s’intéresse de près aux communications sécurisées, Tor pourrait être un outil utile.

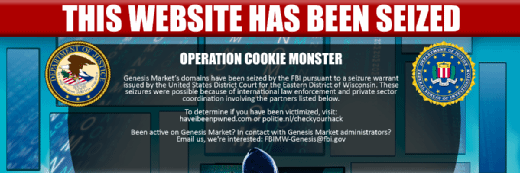

- Enquêtes des forces de l’ordre. Les enquêteurs qui travaillent sur des activités criminelles sur Internet ou sur le Dark web peuvent trouver que Tor les aide à conserver l’anonymat et à maintenir leur couverture.

Ces rôles ne représentent qu’un sous-ensemble des utilisateurs communs d’Internet, mais ils représentent des secteurs où une sécurité web supérieure est essentielle.

Risques juridiques. L’installation et l’utilisation du navigateur Tor ne sont généralement pas contraires à la loi, bien que le navigateur puisse violer les politiques d’utilisation acceptable au sein d’une entreprise. Les problèmes juridiques sont plus susceptibles de découler de la manière dont les salariés utilisent Tor que du fait qu’ils l’utilisent. Ce sujet devient rapidement obscur. Parfois, vous êtes contraint par une législation internationale, ou parfois vous êtes interdit d’accès au Dark web.

Utilisation de Tor par les salariés. Décider de laisser les salariés utiliser le navigateur Tor est un exercice de gestion des demandes. L’expérience d’utilisation du navigateur Tor diffère de celle d’un navigateur Chrome ou Firefox moins sécurisé, mais plus richement pourvu en extensions. Discutez des questions clés suivantes avec vos utilisateurs :

- Des vitesses de navigation plus lentes. En raison du routage détourné de Tor, les sites ne répondent pas ou ne se chargent pas aussi rapidement.

- Le blocage du multimédia. Les scripts, les clips multimédias et autres designs flashy ne se chargeront probablement pas ou ne fonctionneront pas correctement dans Tor.

- Les utilisations acceptables. Tor rend difficile pour les équipes de sécurité de suivre l’utilisation du web par les salariés, ce qui augmente le risque que des ressources de votre entreprise soient utilisées pour des activités peu recommandables en ligne. Il est impératif de sensibiliser les utilisateurs sur ces sujets.

- Des sites bloqués. Les points de sortie des utilisateurs de la structure de relais de Tor font que leur point d’origine semble provenir d’une autre partie du monde. Les sites bancaires et autres pourraient restreindre l’accès aux ressources sécurisées à partir de ces régions du monde. Les utilisateurs pourraient être contraints de mettre à jour leurs informations d’identification ou de profil lorsqu’ils utilisent Tor.

Il est peu probable que les gens utilisent Tor pour tous leurs besoins de navigation. Au contraire, ils l’utiliseront probablement pour des tâches spécifiques liées à des exigences de sécurité particulières.

Si votre entreprise décide d’autoriser l’utilisation de Tor, assurez-vous que son service d’assistance est prêt à aider les utilisateurs à surmonter les difficultés liées à l’utilisation de Tor. Le projet Tor fournit de nombreuses ressources en ligne pour apprendre les tenants et les aboutissants du navigateur.

Si votre entreprise décide d’interdire Tor, communiquez clairement cette décision au personnel et incluez-la dans les politiques de sécurité et d’utilisation acceptable.

Avantages et inconvénients de Tor dans l’entreprise

La situation de votre entreprise détermine si Tor est une option viable. Voici quelques avantages et inconvénients potentiels à autoriser Tor dans votre environnement professionnel.

Les avantages potentiels sont les suivants :

- Meilleure protection de la vie privée lors de la navigation et de la recherche de sujets douteux en ligne.

- Amélioration de la confidentialité après la navigation en supprimant les cookies et autres paramètres.

- Anonymat de la navigation.

- Prise en charge multiplateforme solide pour Linux, macOS, Windows et Android.

- Configuration par défaut relativement sûre.

Les inconvénients potentiels sont les suivants :

- Ralentissement de la navigation.

- Moins d’améliorations de la navigation, telles que le multimédia et les scripts.

- Les points de sortie du réseau de relais Tor peuvent toujours exposer des informations.

- Tor est basé sur Firefox et peut présenter ses faiblesses en matière de sécurité.

- L’assistance technique peut être plus sollicitée.

- Les fournisseurs d’accès à Internet (FAI) savent quand Tor est utilisé, et ils peuvent vous signaler aux forces de l’ordre pour un examen plus approfondi.

- Certains sites peuvent bloquer Tor, en particulier si les points de sortie se trouvent dans des endroits éloignés.

- Risque accru d’utilisation des ressources de l’entreprise à des fins illicites.

- Exposition potentielle accrue aux logiciels malveillants.

- Difficulté à faire respecter la politique d’utilisation acceptable de votre organisation.

Comment installer Tor ?

L’installation de Tor est simple. Le navigateur supporte plusieurs langues. Son support multiplateforme – Linux se télécharge sous la forme d’un extrait .tar, les utilisateurs de Mac reçoivent une image disque .dmg et Windows s’appuie sur une application .exe traditionnelle – rend Tor facile à déployer sur les postes de travail des utilisateurs finaux, et utilisable dans presque tous les environnements d’entreprise.

Une version officielle pour Android est disponible pour les utilisateurs de téléphones portables. Il n’existe pas de version iOS officielle, mais les utilisateurs d’iPhone et d’iPad peuvent télécharger l’application Onion Browser sur l’App Store d’Apple. Les utilisateurs de ChromeOS, quant à eux, peuvent télécharger l’application Android Tor. Celle-ci affiche la version mobile des sites web, mais cela ne devrait pas poser de problème à la plupart des utilisateurs.

Le site Tor fournit de la documentation, notamment une FAQ détaillée et un manuel d’utilisation. La FAQ couvre un large éventail de questions, de l’installation de Tor au support des relais en passant par les modules complémentaires. Le manuel de l’utilisateur fournit des procédures plus détaillées pour configurer les options, telles que les ponts et la gestion de l’identité. De nombreuses informations sont disponibles pour votre service d’assistance afin d’aider les utilisateurs du navigateur Tor.

Dans certains environnements réseau, il peut s’avérer nécessaire d’établir un pont entre la connexion et le réseau. Choisissez parmi plusieurs ponts intégrés ou configurez les vôtres.

Tor utilise par défaut DuckDuckGo plutôt que Google, dont le moteur de recherche traque largement les informations des utilisateurs.

Les utilisateurs doivent vérifier les politiques de sécurité et d’utilisation acceptable de leur organisation pour déterminer s’ils sont autorisés à utiliser Tor avant de suivre ces instructions de téléchargement.

Les fonctionnalités de Tor intéressent les utilisateurs soucieux de leur sécurité. Bien qu’il ne convienne pas à tous les environnements professionnels ou à tous les utilisateurs, l’engagement de Tor en faveur d’un accès anonyme et privé au web peut en faire un outil efficace dans la bonne situation.