Ransomware : que sait-on de RansomHub ?

Cette enseigne apparue début 2024 semble avoir réussi à attirer un nombre significatif d’affidés, se traduisant par une explosion de son activité observable en juillet et août. L’un de ces derniers trophées ? Halliburton.

« Depuis son apparition en février 2024, RansomHub a chiffré et exfiltré des données d’au moins 210 victimes représentant les secteurs des infrastructures critiques tels que l’eau et les eaux usées, les technologies de l’information, les services & installations gouvernementaux, la santé publique, les services d’urgence, l’alimentation et l’agriculture, les services financiers, les installations commerciales, la fabrication critique, les transports et les communications », indiquait, le 29 août, l’agence américaine de la cybersécurité et de la sécurité des infrastructures, la Cisa.

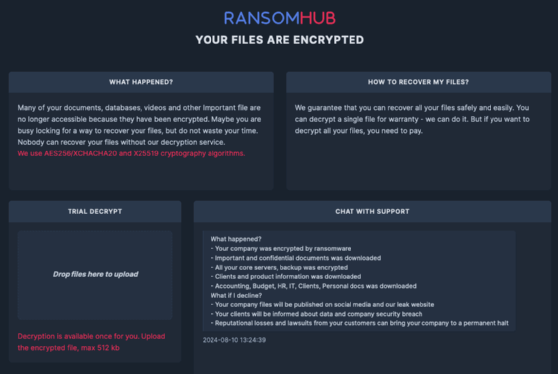

« RansomHub est une variante de ransomware en tant que service (ransomware-as-a-service), anciennement connu sous les noms de Cyclops et Knight », explique l’agence, ajoutant que l’enseigne a réussi à attirer d’anciens affidés d’Alphv et LockBit 3.0.

Cette migration s’est traduite concrètement dans l’activité observable des enseignes : celle de LockBit 3.0 a considérablement reculé après le mois de mai. Tandis que celle de RansomHub décollait rapidement.

Comparativement, la franchise Knight n’a pas été significativement active, avec moins de 50 victimes entre l’été 2023 et le début 2024. Avant cela, et sous la marque Cyclops, seules 6 victimes sont référencées.

C’est un affidé de RansomHub qui est impliqué dans la cyberattaque qui a touché Halliburton le 21 août dernier. L’enseigne a également été utilisée pour revendiquer la cyberattaque conduite plus tôt cette année contre Christie’s. En France, on lui connaît une dizaine de victimes dont la moitié a été revendiquée au cours du seul mois d’octobre 2024. La Cité de la BD d’Angoulême, attaquée fin août, compte parmi celles-ci.

Group-IB indique que « Le ransomware de RansomHub affecte les plateformes Windows, Linux et ESXi, et peut se propager automatiquement au sein d’un réseau interne. Il est capable de désactiver les interfaces réseau ou de passer en mode sans échec sur les systèmes Windows avant de procéder au chiffrement ».

Et de préciser que « le point d’entrée le plus courant est un service RDP publié sur un serveur Windows exposé au public, sans authentification multifacteur ».

Toujours selon Group-IB, RansomHub propose un abonnement VIP à ses meilleurs affidés. Celui-ci leur donne accès à des outils exclusifs, dont certains, permettant d’échapper à la détection des EDR. Il a été observé au printemps 2024. Fin juillet, RansomHub a annoncé à ses affidés une nouvelle version de son rançongiciel supportant le protocole SFTP et les serveurs mandataires Socks.

Article publié initialement le 4 septembre 2024, mis à jour le 28 octobre 2024..