Ransomware : pourquoi les attaquants se trompent parfois sur leur cible

Les cybercriminels s’appuient sur les services en ligne de ZoomInfo et de Dun & Bradstreet pour qualifier leurs potentielles victimes en devenir. Des services susceptibles d’induire en erreur les attaquants.

Le groupe Vice Society vient de revendiquer une cyberattaque contre Nerim. Mais il ne s’agit pas d’une attaque qui serait, jusqu’ici, passée inaperçue ou serait survenue tout récemment : il s’agit en fait de l’attaque conduite, mi-mars, contre l’infrastructure des services OnCloud de Bouygues Telecom Entreprises.

En fait, le service OnCloud de Bouygues Telecom Entreprises est né au printemps 2021 du rapprochement de la branche télécommunications de Nerim avec Keyyo. Nerim avait fait l’acquisition de l’infogéreur Boost en 2013.

Selon nos informations, c’est l’infrastructure historique de Boost qui a été affectée, au moins en partie, par la cyberattaque. Les références à Boost, et à sa « nerimisation », figurent d’ailleurs parmi les fichiers divulgués par Vice Society.

Mais alors, pourquoi mentionner Nerim et pas Bouygues Telecom Entreprises OnCloud ? Probablement parce que l’attaquant n’a pas suffisamment enquêté, en sources ouvertes, pour faire le rapprochement. D’ailleurs, sur ZoomInfo, tout laisse à penser que Nerim continue d’exister comme une entité autonome.

Des exemples antérieurs de confusion existent. L’affidé LockBit 3.0 impliqué dans la cyberattaque contre le Centre hospitalier Sud-Francilien (CHSF), fin août dernier, semblait ne pas comprendre s’en être pris à un établissement public de santé. Qu’a-t-il fourni, dans la discussion avec sa victime, pour se justifier ? Un lien vers la fiche ZoomInfo du CHSF.

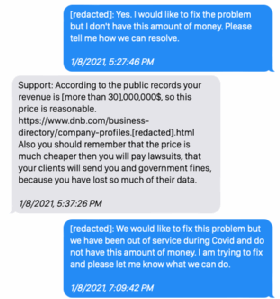

La pratique est courante. Il est fréquent que, dans la discussion avec sa victime, le cybercriminel s’appuie sur les données de ZoomInfo ou de Dun & Bradstreet pour appuyer ses affirmations, selon lesquelles la rançon demandée ne serait que très raisonnable compte tenu du chiffre d’affaires de la victime.

Avant même toute attaque, les données de ces deux services sont utilisées notamment par les courtiers en accès initiaux pour vendre ces accès aux cybercriminels qui se chargeront ensuite de lancer l’offensive.