Ransomware : dans les coulisses des négociations avec Hunters International

Ce groupe, découvert à l’automne 2023, exploite l’un des sites vitrine les plus sophistiqués de l’écosystème du rançongiciel. Son interface de négociation s’avère encore plus impressionnante, inégalée.

Les enseignes de ransomware les plus professionnelles, dotées d’une importante infrastructure IT de gestion de la relation « client », comme Conti ou encore LockBit 3.0, conduisent les négociations dans des interfaces Web dédiées, connectées à un backend spécialisé.

Les détails d’accès au salon de négociation sont fournis dans la note de rançon, déposée après le chiffrement des fichiers sur les machines compromises. Découverte à l’automne dernier, la franchise Hunters Internationale ne fait pas exception à cette règle.

D’une enseigne à l’autre, ces interfaces Web sont plus ou moins sophistiquées. Celles de groupes tels que Black Basta, Conti, ou Akira, s’avèrent relativement simplistes, centrées sur leur fonction première : la négociation. Celle de Hunters International sort fortement du lot. Visite guidée.

Cet espace est scindé en 5 sections : Overview, Disclosures, Decryptions, Payment, Support. La première de ces sections n’est pas sans rappeler l’interface de négociation de Hive, dont Hunters International est vu comme un héritier : on retrouve une présentation sommaire de la victime, avec son chiffre d’affaires, ses effectifs, l’adresse de son site Web, ou encore ses indices sur les places de marché où son action est cotée.

La section Overview présente également ce que les assaillants menacent de mettre en œuvre (ou ont mis à exécution) pour faire pression sur leur victime : chiffrement de fichiers, vol de données, affichage sur leur site vitrine, ou envoi d’e-mails en masse aux « clients, partenaires, employés et concurrents ».

La section Disclosures fournit un aperçu de la manière dont les cybercriminels prévoient de divulguer, graduellement, les données dérobées lors de la cyberattaque. Pas d’engagement, là, sur la chronologie des évènements, mais bien un aperçu des échantillons qui seront progressivement mis à disposition au téléchargement. Le contenu de cette section reflète ainsi ce qui est présenté sur le site vitrine de l’enseigne, avec une certaine avant-première.

Une liste complète des fichiers exfiltrés est également proposée au téléchargement. Un explorateur de fichiers permet en outre de parcourir l’arborescence des différents lots qui seront divulgués à mesure que le temps passe.

La section Decryptions permet à la personne représentant la victime d’obtenir gratuitement le déchiffrement de 5 fichiers, au maximum, chiffrés à l’exécution du rançongiciel.

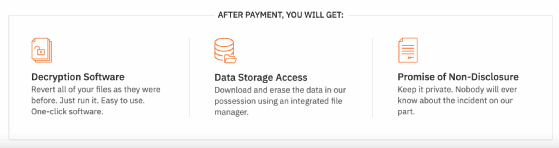

La section Payment présente quant à elle les exigences des cybercriminels, en dollars et en bitcoins – voire monero – ainsi que l’adresse à laquelle envoyer les fonds. Cette section présente également quelle politique est appliquée à la victime concernée, avec la possibilité d’une politique de « pas de négociation / pas de rabais ».

Ces trois sections Disclosures, Decryptions et Payment permettent de sortir ces sujets récurrents de toute discussion entre victime et assaillants. Discussion qui trouve sa place dans la dernière section : Support. Là se retrouve une interface somme toute classique de dialogue en ligne, mais qui semble susceptible de tourner rapidement au dialogue de sourd.

Dans l’exemple qu’il nous a été donné de consulter, les cybercriminels se sont montrés intraitables, fermant la porte à toute possibilité de révision de leurs exigences à la baisse, suivant la politique affichée de non négociation.