LeMagIT

Ransomware : aperçu de l’interface de négociation de Qilin

Le groupe Qilin utilise un rançongiciel conçu de sorte à réduire le risque d’intrusion de tiers dans les négociations, Agenda. Mais l’interface de négociation présente un défaut susceptible d’empêcher toute discussion, ou du moins ralentir leur établissement.

C’est en août 2022 que le rançongiciel Agenda, utilisé par l’enseigne cybercriminelle Qilin, commence à être documenté. Sa première victime est revendiquée deux mois plus tard. À ce jour, une centaine d’entre elles ont été publiquement revendiquées, dont, en France, le cabinet d’architecture Jean Nouvel, le 17 avril.

Une version initiale d’Agenda a été développée en Go (ou Golang). Elle a été documentée par Trend Micro fin août 2022. Les équipes de développement de ce rançongiciel sont ensuite passées à Rust. Trend Micro s’est penché dessus en décembre 2022.

Les chercheurs de l’éditeur n’ont alors pas manqué de remarquer une originalité : « Les acteurs malveillants n’ont pas inclus les identifiants de la victime dans la configuration de la variante Rust. Cette caractéristique empêche non seulement les autres chercheurs de visiter le site de support du ransomware par chat, mais aussi d’accéder aux conversations des acteurs malveillants lorsqu’un échantillon devient disponible en externe. Cela empêche également les messages non sollicités provenant d’autres personnes que la victime ».

Les opérateurs de l’enseigne Qilin semblent donc compter parmi les – encore rares – acteurs s’attachant à la confidentialité et à la sérénité de leurs échanges avec leurs victimes, recourant à des pratiques également observées chez Royal.

Une négociation peut permettre d’obtenir de 5 jours à un mois de répit avant que les données volées lors de la cyberattaque soient rendues publiques. Et justement, malgré les efforts de développeurs du ransomware Agenda, LeMagIT a pu consulter l’interface Web dédiée aux conversations avec Qilin.

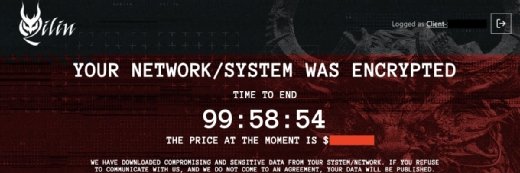

Cette interface présente un bandeau indiquant un compte à rebours ainsi que le montant de la rançon demandée. Le compte à rebours apparaît commencer avec la première connexion à cette interface et offrir jusqu’à 100 heures de délai, soit un peu plus de quatre jours, vraisemblablement avant revendication publique de la cyberattaque.

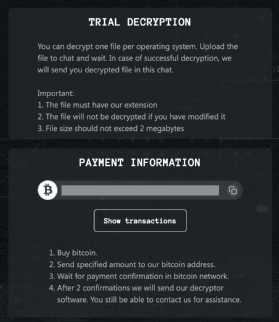

Sous ce bandeau, l’interface est scindée en deux parties avec, à gauche, les conditions de test des capacités de déchiffrement ainsi que les détails de paiement de la rançon et, à droite, la zone de discussion.

Cette zone est somme toute classique, avec un bouton permettant de joindre un fichier à la discussion, afin notamment d’en demander le déchiffrement. Les conditions de test des capacités de déchiffrement affichées sont particulièrement restrictives : pas plus d’un fichier par système d’exploitation affecté par le ransomware, avec une taille maximale de 2 Mo.

L’adresse bitcoin à utiliser pour le paiement de la rançon est clairement affichée – ce qui s’est déjà vu avec les interfaces de négociation d’autres franchises – mais assortie d’un bouton pour la copier directement dans le presse-papier ainsi que d’un autre renvoyant vers un site Web permettant de suivre l’avancement du paiement.

Un défaut de configuration du serveur Web côté Qilin peut ralentir le début des échanges : le paramètre Access-Control-Allow-Origin n’est pas correctement défini ce qui provoque des erreurs et le blocage des communications liées aux… messages. Des extensions et des paramètres de lancement de navigateur permettent de contourner cette sécurité. Mais encore faut-il en avoir conscience. Et les opérateurs de l’enseigne cybercrimimelle ne le signalent pas à leurs victimes.