tostphoto - stock.adobe.com

Quatre types de contrôle d’accès

La gestion des accès est le gardien qui veille à ce qu’un appareil ou une personne ne puisse accéder qu’aux systèmes ou aux applications pour lesquels il ou elle a reçu une autorisation.

Une bonne stratégie de gestion des identités et des accès nécessite une bonne combinaison de politiques, de procédures et de technologies. Ces ingrédients de la gestion des identités et des accès sont particulièrement importants lorsqu’une organisation veut réussir à appliquer les principes de la cybersécurité sans confiance.

Une architecture de confiance zéro (ou zero-trust en anglais) adopte une approche opposée à la sécurité traditionnelle basée sur le périmètre, qui fait essentiellement confiance à chaque entité une fois qu’elle a obtenu l’accès au réseau. Avec le sans confiance, les appareils et les individus sont continuellement authentifiés, autorisés et validés. L’objectif est de s’assurer que l’accès aux systèmes et aux données est limité aux seules personnes qui en ont besoin pour accomplir leurs tâches spécifiques.

Étant donné que les organisations sont passées d’infrastructures cloisonnées à des environnements plus dynamiques et distribués, les équipes de cybersécurité sont confrontées à des risques importants en matière de gestion des identités.

Les politiques de contrôle d’accès sont au cœur des pratiques efficaces d’IAM.

Types de contrôle d’accès

Les organisations disposent de plusieurs moyens pour assurer le contrôle d’accès. Chacune d’entre elles présente des avantages et des inconvénients.

Les types de contrôle d’accès les plus courants sont les suivants :

- Contrôle d’accès basé sur les rôles (RBAC).

- Contrôle d’accès discrétionnaire (DAC).

- Contrôle d’accès basé sur les attributs (ABAC).

- Contrôle d’accès obligatoire (MAC).

Chaque variante gère le contrôle d’accès à sa manière. Examinez attentivement les options avant de vous engager ou d’opter pour l’une d’entre elles.

Contrôle d’accès basé sur les rôles

Avec le système RBAC, les organisations attribuent des autorisations d’accès en fonction des responsabilités professionnelles d’un membre du personnel. Un employé des RH, par exemple, a besoin d’accéder à des enregistrements provenant de systèmes et d’applications spécifiques dont un collègue de l’équipe commerciale n’a pas besoin. L’employé des ventes, quant à lui, a besoin d’informations sur les clients, ce qui n’est pas le cas de l’employé des ressources humaines.

Le système RBAC aligne les fonctions clairement définies d’un membre du personnel sur le travail qu’il effectue. Les autorisations sont attribuées en conséquence. L’accès aux ressources adjacentes est limité, ce qui protège les systèmes et les applications contigus contre les intrusions.

Le système RBAC est simple à configurer et à modifier. Comme le processus est facile à automatiser, le risque d’erreurs administratives manuelles est réduit. Le système RBAC est également évolutif et convient donc aussi bien aux grandes qu’aux petites organisations.

Le système RBAC présente des inconvénients évidents. Les responsabilités du personnel changent continuellement, ce qui signifie que les droits d’accès peuvent être dynamiques. L’évolution de l’environnement des menaces peut nécessiter une réponse plus rapide que ne le permet facilement le système RBAC. De plus, le système RBAC manque de granularité en ce qui concerne les données spécifiques auxquelles une entité peut accéder.

Contrôle discrétionnaire

Le système DAC place le pouvoir d’administration de la sécurité entre les mains des parties prenantes d’une ressource. Cette approche hautement distribuée permet à chaque secteur d’activité d’accorder ou de restreindre l’accès à un bien sans l’autorisation d’une gestion plus centralisée.

Le DAC s’appuie sur les listes de contrôle d’accès (ACL), qui classent les utilisateurs en fonction de leurs autorisations ou établissent des groupes d’utilisateurs autorisés à accéder à des ressources spécifiques.

Le DAC est souvent utilisé pour donner à une source vérifiée un accès à l’édition, comme dans le cas d’un document Google partagé ou d’un groupe Facebook.

Le DAC est un moyen rapide d’accorder un accès, mais il n’est pas le plus sûr. Son approche généralisée des accès permet aux acteurs externes d’accéder plus rapidement à l’actif considéré que d’autres types de contrôle d’accès.

Contrôle d’accès basé sur les attributs

Les organisations s’orienteront vers ABAC si elles préfèrent appliquer une approche basée sur des politiques. La méthode ABAC ouvre l’accès aux actifs en fonction des caractéristiques de l’utilisateur alignées sur des fonctions telles que le service, les objectifs professionnels et l’habilitation de sécurité.

ABAC applique la logique booléenne pour construire une rubrique permettant de délimiter les ressources auxquelles un utilisateur peut accéder et les limites de cet accès.

ABAC ne prend pas seulement en compte le rôle de l’utilisateur final, il évalue également le contexte. L’utilisateur se connecte-t-il à partir d’un appareil et d’un lieu sûrs ? Le besoin de l’utilisateur de demander des données a-t-il changé de telle sorte que son autorisation doive être modifiée ? Le moment de la demande est-il conforme à la politique de l’entreprise et aux exigences réglementaires ?

Il existe de nombreuses façons de mettre en œuvre l’ABAC au sein d’une organisation. Un responsable du marketing peut être en mesure d’apporter des modifications à une documentation, alors qu’un vendeur n’a pas le même accès à l’édition. La capacité d’un professeur à voir les notes et les travaux d’un étudiant peut être limitée au trimestre au cours duquel il enseigne à cet étudiant. Un professionnel de la santé ne peut accéder au dossier d’un patient que s’il le traite et uniquement à partir d’un endroit sécurisé.

L’avantage d’ABAC est qu’il offre un niveau de spécificité. Une organisation informatique peut définir des règles basées sur les caractéristiques de chaque élément du système. Les professionnels de la sécurité peuvent ajuster les droits d’accès en fonction de scénarios changeants et de l’évolution des exigences réglementaires.

Les éléments qui rendent ABAC si attrayant présentent également des inconvénients. Sa nature granulaire ouvre la voie à des erreurs de configuration et à des dégradations des performances. La définition et la mise à jour des règles d’un système ABAC peuvent être compliquées et prendre du temps. Il peut également être difficile de suivre le niveau de privilège d’une personne spécifique.

Contrôle d’accès obligatoire

Les systèmes MAC sont utiles dans les organisations qui disposent d’un système d’habilitation de sécurité à plusieurs niveaux. Les systèmes MAC sont populaires auprès des agences gouvernementales et des organisations dans les secteurs qui exigent un contrôle strict des données confidentielles et sensibles, tels que la finance, l’ingénierie et les soins de santé.

Les organismes publics peuvent fixer des règles d’accès basées sur le besoin de savoir, grâce à des classifications strictes. Dans le secteur privé, le MAC permet de limiter le nombre d’utilisateurs ayant accès aux données des consommateurs. Ces restrictions réduisent le risque de violation.

De tous les types de contrôle d’accès, les systèmes MAC offrent le plus haut niveau de protection des données. Les données sont classées et la sécurité est gérée de manière centralisée par une seule entité. Ces mesures de protection réduisent la probabilité d’une violation des données, qu’elle soit accidentelle ou délibérée.

Les systèmes MAC ne sont toutefois pas faciles à mettre en œuvre ou à gérer. Lorsque des collègues souhaitent partager des données, un système MAC peut entraver cette collaboration. Les administrateurs doivent continuellement mettre à jour les règles du système lorsque de nouveaux fichiers sont ajoutés ou qu’une liste de contrôle d’accès est modifiée. La rigidité d’un système MAC rend les ajustements difficiles.

L’avenir du contrôle d’accès

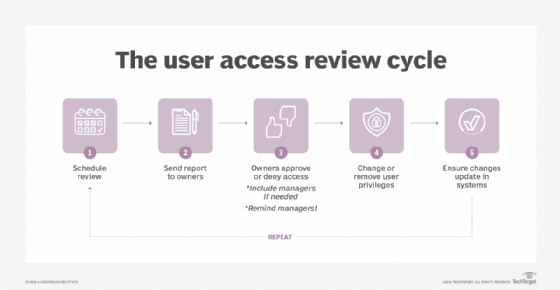

La gestion des accès est un processus continu, et pas seulement un contrôle des points d’entrée. Les organisations doivent vérifier en permanence la validité des autorisations des utilisateurs. Cela garantit que le personnel est en conformité avec des éléments tels que le principe du moindre privilège, qui limite l’accès à ce qui est essentiel à la productivité de l’employé, du sous-traitant ou de l’appareil.

Les entreprises doivent mettre en place des contrôles pour que la révision des politiques et des autorisations soit un processus continu, plutôt qu’annuel ou même moins fréquent. Les rôles du personnel évoluent au fil du temps et les droits doivent être ajustés en conséquence. Ces ajustements doivent être documentés, non seulement à des fins de conformité réglementaire, mais aussi pour la planification stratégique future.

Les progrès de l’automatisation permettent de valider les droits d’accès et d’améliorer le flux de travail global. Toutefois, les organisations doivent revoir ces processus pour s’assurer qu’ils reflètent fidèlement la politique et qu’ils sont exécutés correctement.

La MFA, qui consiste à confirmer l’identité d’un utilisateur final à l’aide d’un numéro de téléphone portable, d’une adresse électronique ou d’une autre méthode, reste un élément important d’une stratégie efficace de gestion des identités et des accès (IAM). Néanmoins, il est important qu’un processus ne comporte pas trop d’étapes. La sécurité peut être un facteur limitant la productivité si les travailleurs doivent franchir plusieurs étapes à différents stades. De plus, les utilisateurs peuvent trouver des solutions de contournement.

Ce défi d’équilibrer la protection et la productivité, ainsi que le manque de flexibilité des systèmes IAM, pourrait être relevé par les capacités émergentes de l’IA. L’IA, par exemple, pourrait aider à mieux séparer les anomalies inoffensives des menaces réelles. Elle pourrait également apporter un meilleur contexte à l’IAM, en aidant une organisation à adapter plus dynamiquement les permissions, à planifier les politiques et à définir les règles.