Les nouveaux usages de Splunk : de l’analytique prédictif au SIEM nouvelle génération

Historiquement, Splunk a été utilisé pour surveiller les infrastructures, accélérer les développements et offrir de la visibilité sur les applications production. Mais ses usages évoluent.

Historiquement, Splunk a toujours été utilisé pour surveiller les infrastructures, accélérer les développements et offrir de la visibilité sur les applications placées en production (pour leur debugging, l’analyse des performances, le diagnostic des dégradations, l’exploration des traces transactionnelles sur les applications distribuées).

Au fil des versions, Splunk a évolué d’un simple moteur d’exploration des logs a un véritable outil d’intelligence opérationnelle en multipliant les outils Big Data et en cherchant à rendre les IT plus proactifs que réactifs (la réactivité étant désormais de plus en plus automatisée).

L’introduction de fonctions de corrélation et de détection automatique de « patterns » permet de déterminer des tendances et de détecter les anomalies qui en émergent. Parce que des données qui paraissent anodines prises séparément peuvent révéler une information significative une fois regroupées, Splunk dispose de mécanismes de détection automatique de patterns.

A ces mécanismes, viennent désormais s’ajouter des fonctionnalités de Machine Learning (indépendantes des fonctionnalités ML embarquées dans Splunk UBA). On peut entraîner le moteur sur un jeu de données historiques, puis le tester sur un jeu de données récentes, et enfin créer à partir de là des indicateurs ou des évènements. En standard, Splunk propose notamment 5 algorithmes de classification (pour prédire la valeur d’un champ de catégorie), 6 algorithmes de régression (pour prédire la valeur d’un champ numérique), un algorithme de détection d’anomalies, etc.

Une Splunk App dénommée « Machine Learning Toolkit & Showcase » implémente les commandes SPL de Machine Learning tout en fournissant de multiples assistants et visualisations pour vous aider à explorer les concepts ML et définir vos modèles. Ce toolkit permet également d’enrichir la liste des algorithmes avec vos propres commandes en Python.

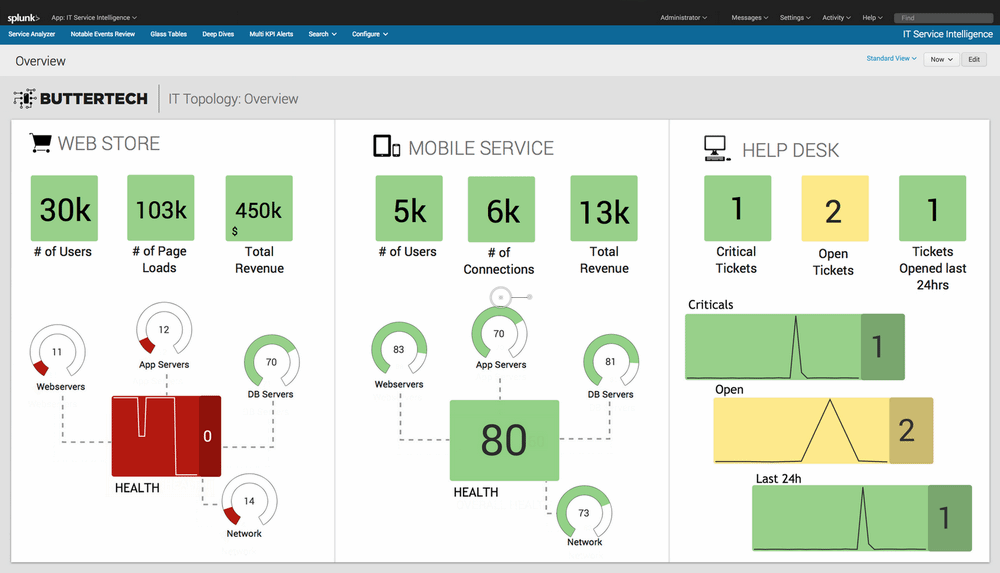

Ces capacités d’apprentissage, de déduction et de prédiction sont notamment exploitées par la solution Splunk ITSI qui met la BI et l’analytique au cœur de l’IT. Après tout, l’IT est un métier et comme tous métiers, il a fort à gagner en exploitant la valeur des données présentes dans les différents Logs de l’infrastructure. Splunk ITSI fournit, dans une solution clé en main, une vaste panoplie d’outils de surveillance et d’anticipation préconfigurés, dopés à l’analytique et au Machine Learning et offrant une vue à 360° du système d’information, sa santé et ses performances.

Splunk & Sécurité : une SIEM nouvelle génération

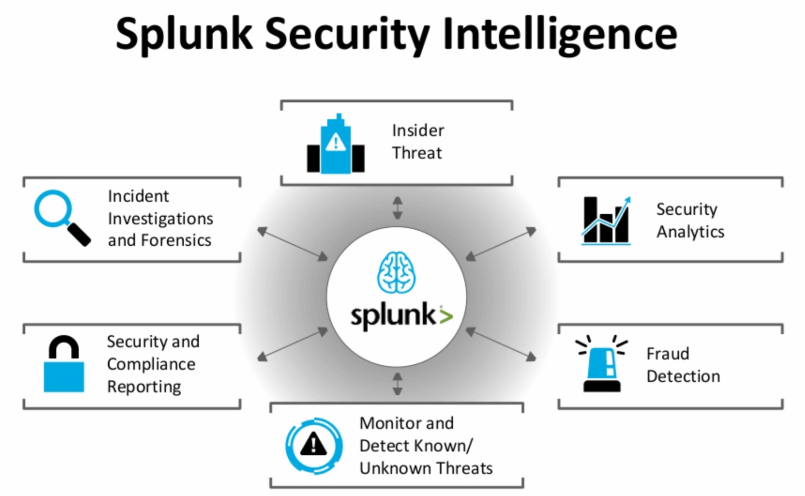

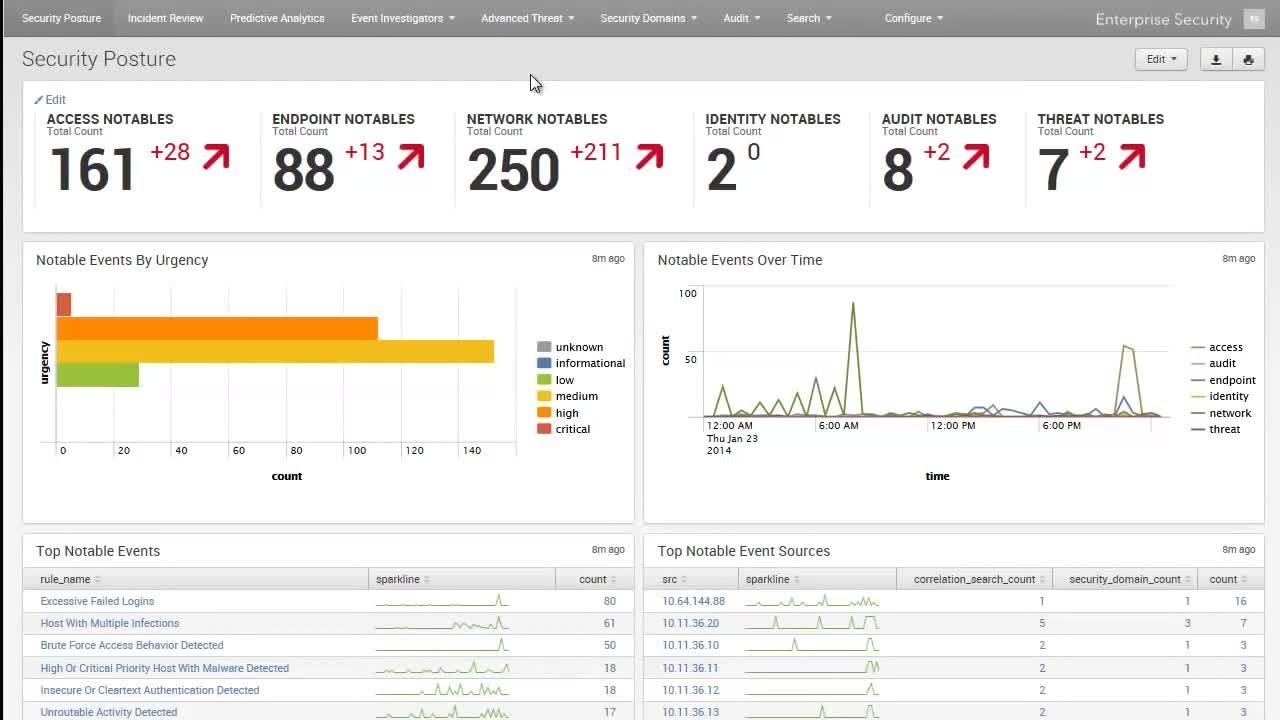

Les Splunk Apps permettent, en fin de compte, de dédier Splunk à un usage spécifique. Au point que le produit, via ses apps Splunk ES et Splunk UBA, est désormais considéré par Gartner comme l’un des principaux leaders du marché du SIEM. Il est même le seul leader à progresser dans le dernier quadrant.

Ce n’est pas illogique : Splunk transforme toute entrée Log en évènement, et l’art du SIEM consiste à rechercher des évènements. Les solutions Splunk ES et Splunk UBA viennent apporter l’intelligence nécessaire à cette base fondatrice.

Pierre Kirchner témoigne ainsi que « désormais, Splunk est devenu notre outil de SIEM en matière de sécurité. Nous utilisons intensivement le module Splunk ES avec nos propres scénarios de corrélation (développés par nos équipes) et ceux proposés d’origine que nous avons parfois adaptés à nos propres besoins. Aujourd’hui, nous sommes encore dans une phase de tuning afin de nettoyer les faux positifs et réduire les alertes. Mais cette phase nous invite également à faire de l’hygiène du SI, notamment sur des choses que nous ne voyions pas avant la mise en œuvre de ce module. ».

Splunk s’affirme comme l’un de ces SIEM « nouvelles générations » dans lesquels l’utilisation intensive de l’analytique permet de repérer les signaux faibles, de limiter automatiquement la remontée d’incidents non significatifs en termes de sécurité, de répondre en quasi temps-réel aux attaques, de pointer les comportements anormaux et de détecter les menaces induites par l’utilisation abusive de comptes à privilèges. L’intégration du Machine Learning au sein des modules Splunk ES et Splunk UBA a parallèlement déjà démontré son potentiel dans la détection de fraude et la détection d’activités malveillantes ou criminelles à travers le réseau de l’entreprise.

Pierre Kirchner reconnaît suivre de très près les annonces concernant Enterprise Security 4.1 et UBA « La capacité à faire des études comportementales (en plus de la centralisation des Logs et de la capacité à faire des corrélations), voilà ce que l’on attend désormais de Splunk » explique-t’il. « Ils travaillent dessus et c’est une vraie attente de notre côté afin de mieux repérer les déviances dans les usages du SI ».