agsandrew - Fotolia

Dix types d’incidents de sécurité et comment les gérer

Les cyberattaques sont plus variées que jamais. Découvrez les principaux symptômes susceptibles de trahir un incident en cours et la manière de réagir pour assurer la sécurité des systèmes et des données.

Les incidents de sécurité sont des événements susceptibles d’indiquer la compromission de systèmes ou de données, ainsi que l’échec des mesures mises en place pour les protéger. En informatique, un incident est un événement qui perturbe les opérations normales. Les événements de sécurité se distinguent généralement des incidents par leur degré de gravité et le risque pour l’organisation.

Il ne se passe pas un jour, désormais, sans qu’un incident de sécurité, voire même une brèche, ne soit médiatisé. Mais c’est sans compter avec tous ceux qui passent inaperçus. Il n’est pas rare que les attaques par ransomware ne soient connues que longtemps après la compromission initiale.

Voici quelques façons dont les entreprises peuvent détecter les incidents de sécurité :

- Comportement inhabituel de comptes à privilèges. Ces anomalies comportementales peuvent trahir le détournement de tels comptes par des assaillants pour des opérations de déplacement au sein du système d’information.

- Des utilisateurs internes essaient d’accéder à des ressources pour lesquelles ils n’ont pas d’autorisation. Des utilisateurs apparaissent chercher à déterminer à quels systèmes et données ils peuvent accéder. Parmi les signes avant-coureurs, les rejets de tentatives de connexion, les tentatives de connexion à partir d’endroits inhabituels ou à partir de plusieurs endroits différents dans un court laps de temps.

- Anomalies dans le trafic réseau sortant. Ce n’est pas seulement le trafic entrant qui mérite l’attention. Le trafic sortant peut trahir des tentatives d’exfiltration de données.

- Consommation de ressources excessive. Une augmentation anormale de la consommation de la mémoire vive d’un serveur ou d’entrées/sorties disques peut constituer un indicateur d’activité malicieuse d’un attaquant.

- Changements de configuration. Les changements qui n’ont pas été approuvés, qu’il s’agisse de reconfiguration de service, de l’installation de nouvelles tâches planifiées, de nouvelles entrées de registre, ou de modification de règles de pare-feu, par exemple, peuvent être le signe d’une activité malveillante.

- Fichiers cachés. Ils peuvent être considérés comme suspects en raison de leur nom, de leur taille ou de leur emplacement, ce qui indique que les données ou les traces d’activité ont pu faire l’objet d’une fuite.

- Changements imprévus. Il peut s’agir de blocages de comptes d’utilisateurs, de changements de mots de passe ou de changements soudains dans l’appartenance à un groupe.

- Comportement de navigation anormal. Il peut s’agir de redirections inattendues, de changements dans la configuration du navigateur ou de fenêtres contextuelles répétées.

Vecteurs d’attaque courants

Un vecteur d’attaque est un moyen par lequel un assaillant peut accéder à un ordinateur ou à un serveur pour y déposer une charge utile malveillante. Les vecteurs d’attaque permettent d’exploiter les vulnérabilités d’un système – y compris celles des utilisateurs.

Les vecteurs d’attaque peuvent être la messagerie électronique, les messageries instantanées, les pages Web, les forums de discussion, voire le matériel. Ces vecteurs font appel à la programmation, notamment au travers de l’exploitation de vulnérabilités non corrigées, mais peuvent également impliquer la tromperie. Le framework Att&ck du Mitre est à ce titre particulièrement éclairant.

- Compromission à l’arraché. L’assaillant parvient à s’infiltrer sur le système utilisé par sa victime pour naviguer sur le Web. À cette fin, il peut essayer de le détourner vers un site ou une page malveillante spécifiquement déployée pour l’attaque, ou mettre à profit un site Web légitime préalablement compromis pour distribuer la charge malveillante.

- Piratage d’une ressource exposée sur Internet. Là, l’assaillant met à profit des vulnérabilités présentées par une ressource accessible publiquement sur Internet. Il peut s’agir d’une application Web, détournée via injection SQL, ou encore d’un serveur VPN, SSH, SMB ou RDP. Il n’est hélas pas rare que les correctifs disponibles pour des vulnérabilités connues, ne soient pas appliqués.

- Utilisation d’identifiants compromis. Les vols d’identifiants sont fréquents, et c’est sans compter avec ceux fragilisés par la réutilisation de mots de passe. Dès lors, les attaques exploitant des identifiants dérobés ou compromis par ailleurs ne sont pas rares. De nombreux cyberdélinquants l’utilisent pour prendre pied dans le système d’information de leur victime.

- Hameçonnage et harponnage. Le vecteur utilisé là est souvent l’e-mail, mais les autres formes de messagerie électronique ne sont pas épargnées. Il peut s’agir de leurrer un utilisateur pour le conduire à ouvrir une pièce jointe malicieuse, ou à l’amener sur une page Web frauduleuse afin, ensuite, de lui dérober des données d’identification personnelles.

- La mise à profit de relations de confiance. Plutôt que de s’attaquer directement à la cible, l’assaillant commence par compromettre discrètement l’un de ses partenaires commerciaux ou fournisseurs. Les interconnexions ne sont en effet pas rares et peuvent parfois offrir des accès hautement privilégiés, par exemple pour les prestataires de maintenance.

- Compromission de la chaîne logistique. L’exemple le plus connu en est probablement l’épisode NotPetya: les assaillants avaient compromis les systèmes d’un éditeur de logiciels et, de là, distribué à ses clients un maliciel, qui s’était ensuite largement répandu à travers le monde.

- Intervention physique. L’assaillant peut installer un élément malicieux, comme une clé USB, par exemple, sur le système visé afin d’en dérober des données sur une longue période, ou pour déployer un logiciel malveillant. Stuxnet a été ainsi déployé dans une usine d’enrichissement d’uranium.

Comprendre la méthodologie et les objectifs des attaquants

Il n’est bien sûr jamais possible de savoir avec certitude quel chemin un attaquant empruntera à travers son réseau. Mais les cyberdélinquants suivent généralement une méthodologie bien connue.

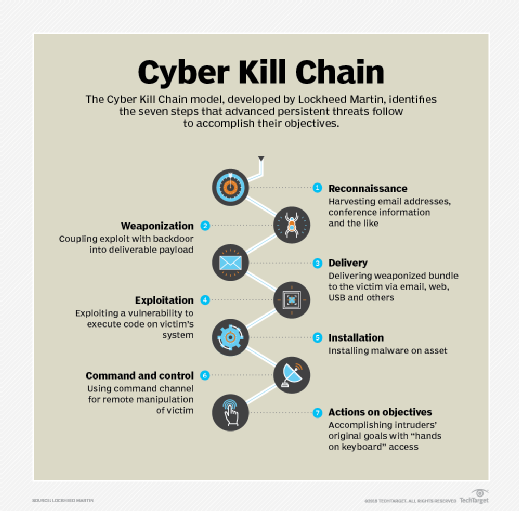

Celle-ci a été modélisée par Lockheed Martin qui parle de Cyber Kill Chain :

- Reconnaissance. L’assaillant évalue les cibles de l’extérieur afin d’identifier les cibles les plus prometteuses. L’objectif est là de trouver des systèmes d’information peu protégés ou présentant des vulnérabilités qu’il est possible d’exploiter pour accéder au système cible.

- Armement. Au cours de cette étape, l’attaquant fourbit ses armes et prépare les maliciels qu’il pourra utiliser pour exploiter les vulnérabilités découvertes lors de la phase de reconnaissance. Sur la base des renseignements recueillis au cours de celle-ci, l’attaquant personnalise plus ou moins son arsenal suivant sa cible.

- Livraison. L’assaillant passe à l’attaque, déployant son arsenal pour exploiter les vecteurs qu’il a prévu de mettre à profit afin d’établir la compromission initiale de l’environnement visé. Cela peut-être par exemple l’envoi d’e-mails de hameçonnage à des collaborateurs précis de l’organisation.

- Exploitation. L’acteur de la menace exploite une vulnérabilité pour accéder au réseau de la cible.

- Installation. À ce stade, le pirate installe sa tête de pont, une porte dérobée ou un implant persistant pour maintenir l’accès pendant une période prolongée.

- Commande et contrôle. Le logiciel malveillant ouvre un canal de commande, permettant à l’attaquant de manipuler à distance les systèmes et les dispositifs de la cible par le biais du réseau. Le pirate peut alors se déplacer dans le système d’information à la recherche des actifs les plus critiques.

- Actions sur les objectifs. L’attaquant a obtenu le contrôle du système de la cible, et peut, entre autres, corrompre ou voler des données, détruire des systèmes ou demander une rançon.

Atténuer le risque des 10 types d’incidents de sécurité courants

Il existe de nombreux types d’incidents de cybersécurité qui peuvent entraîner des intrusions sur le réseau d’une organisation :

- Tentatives d’accès non autorisé aux systèmes ou aux données. Pour empêcher un acteur malveillant d’accéder à des ressources en utilisant le compte d’un utilisateur autorisé, il faut mettre en place une authentification à facteurs multiples (MFA). Cela nécessite qu’un utilisateur fournisse au moins un élément d’identification additionnel en plus d’un mot de passe. En outre, il convient de chiffrer les données sensibles de l’entreprise au repos, ou lorsqu’elles circulent sur un réseau en utilisant une technologie logicielle ou matérielle appropriée. De cette façon, les attaquants ne pourront pas accéder aux données confidentielles.

- Attaque par élévation de privilèges. Un attaquant qui parvient à obtenir un accès au système d’information d’une organisation peut ensuite essayer d’obtenir des privilèges de niveau plus élevé, au-delà de ce qu’un utilisateur normal peut théoriquement avoir, souvent via l’exploitation d’une vulnérabilité. Mais c’est loin d’être le seul mécanisme possible.

Pour réduire le risque d’élévation de privilèges, il est important de rechercher et corriger régulièrement les points faibles de sécurité dans son environnement informatique. Il est également nécessaire de suivre le principe du moindre privilège, à savoir limiter les droits d’accès des utilisateurs au strict minimum nécessaire à l’accomplissement de leur travail. Et sans oublier la mise en place d’une forte politique de surveillance de la sécurité.

- Menace interne. Cette menace – qu’il s’agisse de malveillance ou de négligence – trouve son origine dans les employés, les anciens employés ou des tiers, y compris des sous-traitants, des travailleurs temporaires ou même des clients. Pour détecter et prévenir les menaces internes, la formation des utilisateurs aux questions de sécurité est essentielle. Mais là encore, la politique de moindre privilège joue un rôle important, de même les systèmes de protection contre les maliciels, la prévention des fuites de données (DLP), le contrôle des accès à des services cloud (CASB) ou encore la surveillance des flux réseau.

- Hameçonnage. La protection contre les attaques de phishing commence par la sensibilisation des utilisateurs à l’identification de tels messages. Qui plus est, un filtre de messagerie électronique peut piéger de nombreux courriers électroniques de phishing ciblés en masse et réduire le nombre de ceux qui atteignent les boîtes de réception des utilisateurs. Un proxy Web peut aider à réduire le risque d’accès à des sites Web frauduleux promus par des messages de phishing.

- Logiciel malveillant. Certains sont distribués par hameçonnage, mais les canaux de transmission ne s’arrêtent pas là. Certains logiciels malveillants sont installés par inadvertance lorsqu’un utilisateur clique sur une publicité, visite un site web infecté, etc. Un outil de protection du poste de travail s’avère indispensable, mais un outil de détection et remédiation sur l’hôte (EDR) peut permettre d’aller plus loin dans l’identification d’anomalies. Un proxy Web peut en outre empêcher le téléchargement d’une charge utile de second niveau par un premier composant malicieux.

- Déni de service (DoS). Les attaques DoS visent à perturber le fonctionnement d’un service ou d’un système entier, jusqu’à le rendre inaccessible et inutilisable. Il s’agit d’inonder la cible de trafic réseau ou en lui envoyant des données qui déclenchent un plantage. Un pare-feu réseau peut aider à s’en protéger, de même qu’un pare-feu applicatif (WAF). Et c’est sans compter avec les solutions techniques proposées par les opérateurs et les hébergeurs, ainsi que les réseaux de distribution de contenu (CDN).

- Attaque par interception (MitM). Une attaque de type man-in-the-middle est une attaque dans laquelle l’assaillant intercepte, voire modifie, secrètement les messages entre deux parties qui croient communiquer directement entre elles. De quoi par exemple détourner des sessions ou dérober des identifiants. Détecter les attaques MitM est difficile, mais il existe des moyens de les prévenir. L’une d’entre elles consiste à mettre en œuvre un protocole de chiffrement des échanges, tel que TLS (Transport Layer Security), qui assure l’authentification, la confidentialité et l’intégrité des données entre deux parties. Et il est en outre vivement recommandé de ne pas utiliser un réseau WiFi non maîtrisé – à commencer par ceux ouverts au public – sans connecter son terminal à un VPN.

- Attaque de mot de passe. Ce type d’attaque vise à obtenir l’accès au compte d’un utilisateur en essayant de trouver le mot de passe utilisé pour le protéger – par dictionnaire, en force brute, ou en utilisant des identifiants disséminés dans la nature à l’occasion de brèches antérieures. Pour se protéger de ces attaques, il est recommandé d’obliger les utilisateurs à utiliser des mots de passe complexes et à ne pas les réutiliser. Un gestionnaire de mots de passe peut là les aider. L’authentification à facteurs multiples peut ici aussi aider considérablement. Et cela également pour les systèmes de mise en quarantaine après des échecs répétés d’authentification, tels que fail2ban.

- Attaque des applications web. Il s’agit de tout incident dans lequel une application web est le vecteur de l’attaque, y compris avec l’exploitation de vulnérabilités dans le code applicatif, permettant par exemple de contourner les mécanismes d’authentification ou d’injecter des scripts externes pour dérober par exemple des données de visiteurs du site compromis. Contre ces attaques, il convient d’examiner le code tout au long du cycle de développement pour détecter les vulnérabilités ; des scanners de code statique et dynamique peuvent aider. Un pare-feu applicatif permet d’aller au-delà.

- Menace avancée persistante (APT). Une APT est une cyberattaque prolongée et ciblée, généralement exécutée par le compte d’États-nations. Là, l’intrus accède à un réseau et reste non détecté pendant une période prolongée. L’objectif de l’APT est généralement de surveiller l’activité et de voler des données plutôt que de causer des dommages. Mais les attaques modernes par ransomware empruntent beaucoup aux méthodes des APT. La surveillance du trafic réseau entrant et sortant peut aider à empêcher les pirates d’installer des portes dérobées et d’extraire des données sensibles. Une solide segmentation réseau permet de limiter les capacités de déplacement latéral des assaillants.