Comment configurer la sécurité Secured-core sur Windows Server 2022

La dernière version du système d’exploitation serveur de Microsoft protège contre les attaques qui visent les datacenters en bloquant l’accès aux ressources de l’infrastructure, comme le firmware d’une machine.

En cloud, les instances Windows Server virtualisées sont souvent sécurisées selon un modèle fourni par l’hébergeur. Ce modèle correspond la plupart du temps aux bonnes pratiques concernant la sécurité la plus élémentaire au niveau de l’infrastructure. Sur site, en revanche, les déploiements de Windows Server peuvent ne pas avoir la même configuration de sécurité, ce qui en fait des cibles intéressantes pour les cyberattaques.

Pour contrer cette menace, Microsoft a introduit dans Windows Server 2022 le concept de « serveur sécurisé au cœur » (Secured-core server). Les serveurs secured-core utilisent le module TPM, dit de plateforme de confiance, ainsi que d’autres paramètres matériels présents dans la machine hôte pour empêcher un attaquant de porter atteinte à l’intégrité du système d’exploitation Windows Server. Les administrateurs peuvent ajuster et vérifier les paramètres des serveurs secured-core depuis le Centre d’administration Windows, lequel facilite la mise en œuvre de ces fonctionnalités.

Plusieurs fonctionnalités se combinent pour constituer un serveur secured-core

La fonction serveur secured-core de Microsoft suit la stratégie dite de « défense en profondeur » selon laquelle, si l’attaquant évite une mesure défensive, il en existe plusieurs autres pour l’empêcher d’aller plus loin dans l’infrastructure. Cette fonction de sécurité de Windows Server 2022 vérifie que le système d’exploitation n’est pas modifié, et protège les données en mémoire pour éviter la fuite d’informations sensibles.

Un système secured-core combine les protections logicielles du système d’exploitation avec les défenses matérielles du serveur pour empêcher les intrus de lancer toute une série d’attaques. Un serveur secure-core se compose de plusieurs fonctionnalités qui peuvent être activées individuellement ou collectivement.

Hypervisor Enforced Code Integrity (HVCI). Cette fonction fait trois choses. Tout d’abord, il empêche les modifications du Control Flow Guard, qui sert à stopper les attaques basées sur la mémoire. Ensuite, il vérifie la validité des certificats des processus de confiance, tels que Credential Guard, avant leur chargement dans la mémoire du système. Enfin, les pilotes de périphériques modernes doivent à la fois prendre en charge HVCI et disposer d’un certificat de validation étendu. Des pilotes ou des applications incompatibles peuvent potentiellement provoquer l’affichage de l’écran bleu de la mort sur le serveur.

Boot Direct Acces Memory Protection. Cette protection contre l’accès DMA lors du démarrage du serveur protège le système contre les attaques provenant de périphériques connectés, tels qu’une clé USB, en leur bloquant l’accès à la mémoire du système au moment du boot.

System Guard. Cette fonction utilise l’attestation pour empêcher la falsification des fichiers du système d’exploitation. Cette fonction détecte les fichiers du système d’exploitation qui ont été modifiés ou remplacés par des fichiers contrefaits.

Secure Boot. Cette fonction vérifie l’intégrité des composants de bas niveau utilisés dans le processus de démarrage. Cela inclut les pilotes de micrologiciels UEFI (Unified Extensible Firmware Interface), les applications UEFI et le système d’exploitation.

Virtualization Based Security (VBS). Cette fonction utilise la virtualisation du matériel pour stocker les informations de sécurité dans une zone de type sandbox inaccessible aux processus en cours d’exécution.

Trusted Platform Module. Ce composant matériel fait partie de ce que Microsoft appelle la racine de confiance matérielle. Le TPM peut être soit une puce sur la carte mère, soit une partie du firmware de la carte mère à laquelle le système d’exploitation ou les applications ne peuvent pas accéder. Microsoft exige la version 2.0 de la spécification TPM sur le matériel du serveur. La puce TPM 2.0 vérifie l’authenticité du firmware et des autres logiciels avant d’autoriser le système d’exploitation à démarrer. Le TPM stocke également les clés cryptographiques utilisées avec BitLocker.

Comment configurer un serveur secured-core

Les cybercriminels ciblent souvent les charges de travail Windows Server exécutées dans le centre de données, car ces déploiements ne disposent pas toujours des paramètres de sécurité les plus stricts. La difficulté de la configuration de la sécurité est un problème récurrent pour les administrateurs de Windows Server. Le Centre d’administration Windows tente de réduire les obstacles techniques associés à la configuration et au contrôle des paramètres du serveur central sécurisé.

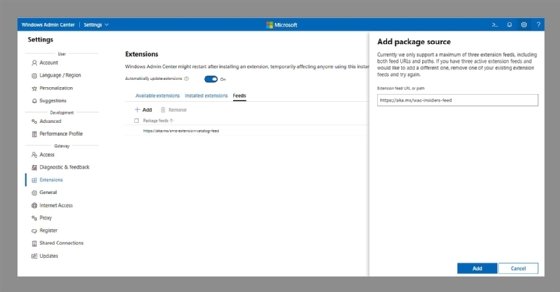

L’utilisation du Windows Admin Center pour configurer les paramètres du noyau sécurisé de Windows Server 2022 nécessite l’activation de ce que Microsoft appelle l’extension « insider's feed ». Ouvrez le Centre d’administration Windows, cliquez sur Paramètres, puis sur Extensions dans la partie gauche de l’écran. Ensuite, cliquez sur Feeds, puis sur l’option Ajouter. Lorsque vous y êtes invité, entrez l’URL https://aka.ms/wac-insiders-feed comme indiqué dans la figure 1. Cliquez sur le bouton Ajouter en bas à droite pour terminer le processus.

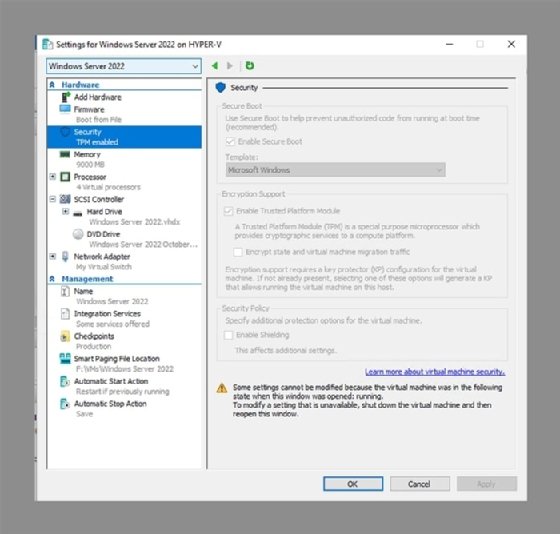

Après avoir ajouté l’extension, vous pouvez activer les fonctionnalités du serveur secured-core si le système prend en charge TPM 2.0. Si vous exécutez Windows Server sur une VM, vous devrez activer le TPM virtuel pour la VM. Le TPM virtuel est pris en charge à la fois sur Hyper-V et sur VMware. Vous pouvez voir les paramètres du TPM virtuel Hyper-V dans la Figure 2.

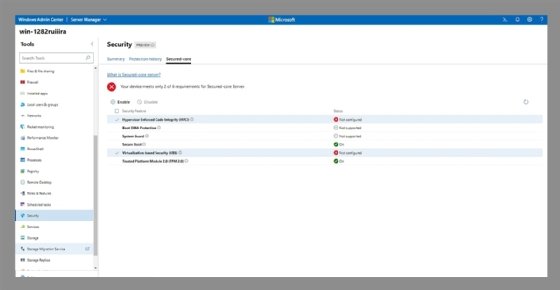

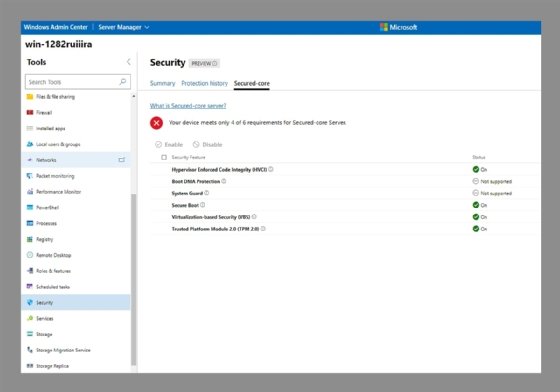

Ensuite, cliquez sur le serveur pour activer la fonction de serveur sécurisé. Cliquez sur l’option Sécurité dans la partie gauche de l’écran, puis sur l’onglet Secured-core en haut de l’écran. Cochez les cases correspondant aux fonctions de sécurité souhaitées. Tous les systèmes ne prennent pas en charge toutes les fonctions de sécurité de Secured-Core. Par exemple, la Figure 3 montre que ce serveur ne peut utiliser ni la protection du DMA au boot, ni System Guard. Après avoir coché les bonnes options, cliquez sur Activer et redémarrez le serveur pour terminer le processus.

Après le redémarrage du serveur, le Centre d’administration Windows doit indiquer que les fonctions de sécurité sélectionnées ont été activées, comme le montre la Figure 4.

Les nouvelles fonctions de sécurité de Windows Server 2022, combinées à l’accessibilité plus facile aux fonctions de configuration à partir du Centre d’administration Windows, font partie des efforts déployés par Microsoft pour empêcher les cyberassaillants de causer des perturbations et de lancer des attaques par ransomware. Le matériel serveur certifié avec le firmware requis fonctionnant sous Windows Server 2022 peut aider les entreprises à améliorer leur position défensive, pour éviter de rejoindre les trop nombreuses victimes.