Ce que l’on sait des rançongiciels pour VMware ESXi

La menace des ransomwares concerne les infrastructures virtualisées avec l’hyperviseur ESXi de VMware depuis plusieurs années. Mais les acteurs associés à la franchise Akira sont aujourd’hui particulièrement actifs.

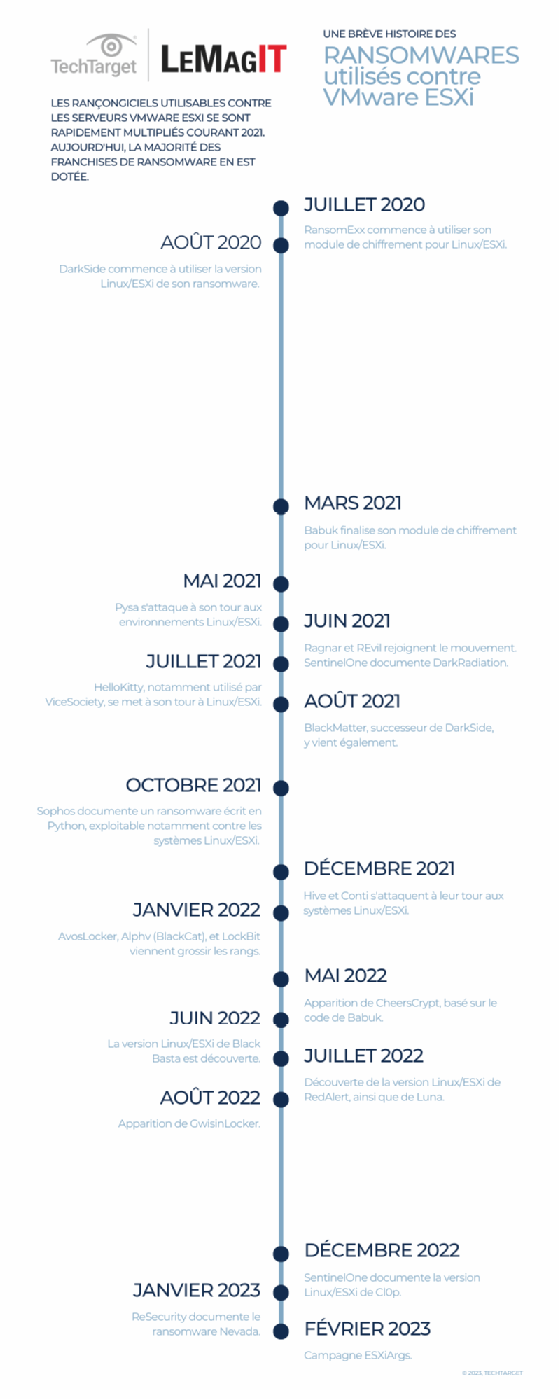

La vague de cyberattaques contre les serveurs ESXi survenue le 3 février 2023, avec un rançongiciel baptisé ESXiArgs, a rappelé douloureusement la réalité de la menace pesant sur les infrastructures de virtualisation. Mais elle est loin d’être nouvelle.

Il y a une très bonne raison à cela : frapper un serveur de virtualisation, ça veut dire affecter toutes les machines virtuelles qui s’y exécutent, d’un seul coup. C’est donc le gage d’un fort impact, d’une perturbation significative de l’activité de sa victime. À la clé, pour le cybercriminel, une potentialité renforcée d’obtenir le paiement de la rançon qu’il demande.

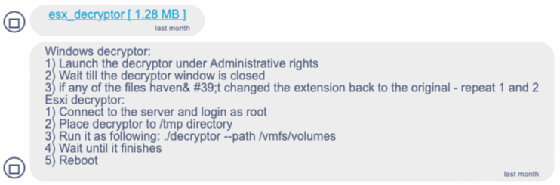

Ce que soulignait ESXiArgs, c’est que n’importe quel ransomware Linux peut faire l’affaire, à compter que le chiffrement soit lancé après avoir arrêté toutes les machines virtuelles de l’hôte – faute de quoi, la promesse de fourniture d’un outil de restauration après paiement d’une rançon est vaine.

En fait, il faut essentiellement compter avec trois types de rançongiciels susceptibles d’être utilisés contre les serveurs ESXi :

- les rançongiciels directement exécutables conçus pour les serveurs ESXi ;

- les rançongiciels pouvant toucher n’importe quel système Linux, devant être exécutés avec un script chargé (notamment) d’arrêter les machines virtuelles (VM) ;

- les simples scripts capables de chiffrer les fichiers de la machine sur laquelle ils sont exécutés.

ESXiArgs appartenait à la seconde catégorie : un script Shell assure le lancement du maliciel de chiffrement après arrêt des machines virtuelles fonctionnant sur l’hyperviseur ESXi, via son interface en ligne de commande, esxcli.

Quels ransomwares s’attaquent à ESXi ?

Le ransomware pour Linux de RansomExx a été découvert à l’automne 2020, dans la douleur. Sur Reddit, un administrateur système exprimait alors son étonnement : « l’environnement d’un client est entièrement tombé et toutes les machines virtuelles ont été éteintes ». Et cela pour un total de 200 VM, dont tous les fichiers s’y rapportant, jusqu’aux images disques, avaient été chiffrés. Kaspersky avait rapidement documenté le ransomware en question, un maliciel de chiffrement conçu pour les systèmes Linux x86.

DarkSide s’y mettra durant l’été 2020. Mais les choses s’accélèrent en 2021. En mars de cette année-là, Babuk s’est mis spécifiquement à viser les serveurs ESXi, en plus bien sûr, des machines Windows, mais également des NAS – à processeur x86 comme ARM. Cette approche n’est probablement pas passée inaperçue et plusieurs franchises de rançongiciel ont suivi cet exemple dans les mois suivants, avec, par ordre chronologique : Pysa, Ragnar, REvil (Sodinokibi), HelloKitty, Hive, et encore Conti. Pour ce dernier, le développement avait commencé à l’été 2021 et la variante ESXi du ransomware a commencé à être utilisée à l’automne 2021.

En 2022, d’autres franchises se sont jointes au mouvement : LockBit, AvosLocker, Alphv/BlackCat, mais aussi CheersCrypt (basé sur le code de Babuk, comme beaucoup grâce à sa divulgation publique), Black Basta, GwisinLocker, RedAlert, ou encore Luna, et Monti (sur une variante de Conti). Cl0p s’est quant à lui doté d’un maliciel de chiffrement pour systèmes Linux. Début 2023, la franchise Nevada a été découverte, avec un ransomware écrit en Rust et disponible à la fois pour Windows et Linux/ESXi. Et en avril 2024, c’est le ransomware Linux/ESXi/NAS de Trigona qui était découvert.

Quelques jours après le début de la campagne ESXiArgs, c’est la variante Linux/ESXi de Royal qui était débusquée. Le 7 mars 2023, Will Thomas, chercheur en renseignement sur les menaces chez Equinix, levait le voile sur deux dérivés de Babuk liés à RansomHouse, Mario ESXi, et Darkangelteam. Deux jours plus tard, SentinelOne révélait l’existence d’une version Linux/ESXi du rançongiciel IceFire. Et il faut compter avec le variant Linux/ESXi de BabLock/Rorschach ou encore celui de Money Message, observé pour la première fois en mars 2023, ainsi que celui de RTM Locker. Fin juin 2023, un nouveau ransomware Linux/ESXi utilisé par Monti était découvert.

Le ransomware de NoEscape pour Linux/ESXi a de son côté été documenté pour la première fois début juin 2023 : là, on trouve un exécutable ELF utilisé pour le chiffrement à proprement parler, invoqué par un script Shell chargé notamment d’arrêter les machines virtuelles et d’analyser les volumes de stockage accessibles.

Fin 2023, Lawrence Abrams, de Bleeping Computer, a pu se pencher sur celui de Qilin – initialement connu sous le nom de Agenda –, qui fonctionne selon la même logique, mais avec une subtilité : le script Shell intègre des commandes « qui ont probablement été copiées à partir de bulletins de support de VMware afin de résoudre un bogue connu d’épuisement de la mémoire, et d’améliorer les performances lors de l’exécution de commandes ESXi sur le serveur ».

Il faudra attendre l’été 2024 pour que Trend Micro documente le variant Linux/ESXi du ransomware de l’enseigne Play. Lui aussi est conçu pour arrêter toute machine virtuelle s’exécutant sur le système avant de lancer le chiffrement dans des disques virtuels, des fichiers de configuration et de métadonnées. Le tout en ajoutant l’extension .PLAY aux fichiers altérés.

Fin août 2024, Truesec détaille le ransomware pour Linux/ESXi de Cicada3301, relevant au passage d’intrigantes similarités avec celui d’Alphv/BlackCat, disparu en début d’année dans un exit-scam.

En novembre 2024, le variant Linux/ESXi du ransomware de l’enseigne Helldown est découvert, tandis que celui de Fog est publiquement évoqué. Les échantillons concernés ont été utilisés au moins depuis la fin septembre, mais un troisième, plus ancien, renvoie à un incident survenu au printemps. Le mode opératoire de ce jeune groupe avait notamment été documenté en juin par Arctic Wolf, mais pour les environnements Windows uniquement.

Fin mars 2025, c’est au tour des variants Linux et ESXi du ransomware de la marque Frag d’être découverts. Le second embarque les commandes Shell spécifiques à l’énumération et l’arrêt des machines virtuelles sur l’hôte attaqué.

Des outils plus artisanaux

ESXiArgs n’est pas le seul ransomware à ne pas embarquer de capacités intégrées d’énumération et d’arrêt des machines virtuelles : cela valait déjà pour Babuk, mais aussi pour Luna, BlackBasta, ou encore le variant Linux d’Akira découvert en juin 2023. L’énumération et l’arrêt des VM doivent donc être réalisés soit manuellement par l’attaquant, soit via un script Shell automatisant le processus complet.

En avril 2024, des serveurs ESXi d’IxMetro, la filiale chilienne de PowerHost, ont été chiffrés avec un rançongiciel appelé SEXi. Ce dernier semble basé sur le code source de Babuk, selon Will Thomas. Et cette attaque pourrait s’inscrire dans le cadre d’une campagne plus vaste ayant concerné également des organisations au Pérou, au Mexique, et en Thaïlande.

Quelques mois plus tard, l’enseigne SEXi s’est rebaptisée APT INC. Elle continue d’utiliser Babuk pour s’attaquer aux systèmes Linux/ESXi, et exploite parallèlement le builder de LockBit divulgué en 2022, contre les systèmes Windows. Après l’attaque, les communications se font via l’application Session.

Accessoirement, des rançongiciels basés uniquement sur des langages interprétés ont été antérieurement observés. En juin 2021, SentinelOne documentait ainsi DarkRadiation, détournant bash pour viser les systèmes Linux et les conteneurs Docker. Quelques mois plus tard, Sophos détaillait un script Python utilisé pour s’en prendre à un serveur ESXi.

En 2025, la menace contre les environnements virtualisés est notamment liée à l’activité malveillante associée à l’enseigne Akira. Huntress lui attribue une observation préoccupante : ses données d’interventions, en cette année, « ont révélé une augmentation spectaculaire des attaques de rançongiciel contre des hyperviseurs ; leur rôle dans le chiffrement malveillant est passé de seulement 3 % au premier semestre à 25 % au second semestre ».

Ce n’est qu’une demi-surprise : Akira compte parmi les enseignes les plus visiblement actives en 2025. Les acteurs malveillants officiant sous sa bannière ne s’intéressent d’ailleurs pas qu’aux environnements ESXi : ils visent aussi les environnements Hyper-V et Nutanix.

Initialement publié le 27 février 2023. Mis à jour le 14 septembre 2023, le 5 novembre 2024, et le 9 décembre 2025.