James Thew - Fotolia

S’il ne piège pas l’attaquant, Cymmetria rembourse

La jeune pousse s’engage à verser à son client jusqu’à un million de dollars dans le cas où son produit échouerait à débusquer un attaquant infiltré sur le réseau.

Cymmetra fait partie de ces jeunes pousses qui cherchent à leurrer les attaquants afin de les débusquer au de l’infrastructure compromise, à l’instar d’Illusive Networks ou encore de TrapX. Et l’éditeur est tellement confiant dans les performances de son produit MazeRunner qu’il propose, depuis une semaine, une garantie au cas où il échouerait. Dans un billet de blog, Jonathan Braverman, responsable juridique et opérations de Cymmetria, résume l’offre : « si notre produit échoue à détecter une APT [menace avancée persistante] sur une portion de réseau client suffisamment couverte par une campagne de leurre MazeRunner […] nous offrirons au client concerné une compensation pour les dommages causés par l’attaque, jusqu’au double du coût de licence annuel, ou jusqu’à 1 M$ ». L’édition communautaire de MazeRunner, gratuite, n’est pas couverte par ce programme.

C’est en juillet 2014 de Gadi Evron, président fondateur de la Cyber Threat Intelligence Alliance (CTIA) et ancien de Kaspersky et de PwC, a fondé Cymmetria avec notamment Dean Sysman et Imri Goldberg, deux anciens de l’unité 8200 de l’armée israélienne. Ce qui l’a motivé, c’est ce qu’il décrit, à l’occasion d’un entretien avec la rédaction, comme « un échec systématique de l’industrie » de la sécurité informatique.

Pour porter un jugement aussi sévère, il s’appuie sur les chiffres de Mandiant, filiale de FireEye. Dans l’édition 2016 de son rapport M-Trends sur la menace, elle faisait état d’un délai moyen de 469 jours entre le début d’une compromission et sa découverte, dans la région Europe, Moyen-Orient et Afrique. Pour Gadi Evron, ce chiffre est préoccupant : « d’abord, cela signifie que les attaquants sont entrés. Dans la plupart des cas, ce n’est même pas vous qui le découvrez. Et quand vous en êtes informé, des dégâts ont déjà été commis ». Partant, à l’occasion de la conférence RSA, « j’ai observé des dizaines d’éditeurs sans pouvoir trouver de véritable différence. Nous sommes confrontés à un échec systématique de l’industrie, et l’on continue d’investir des millions de dollars dans les mêmes vieilles idées. On progresse de manière incrémentale, mais ce n’est pas suffisant, il faut faire autre chose ».

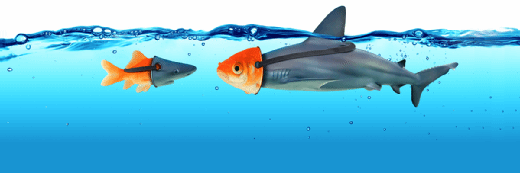

Mais pourquoi opter pour l’approche des leurres ? « Parce que passée l’infiltration initiale, les attaquants sont vulnérables. Ils cherchent à collecter des renseignements sur l’infrastructure pour savoir où aller ensuite. Mais ces renseignements, ce sont nos informations. Dès lors, si nous pouvons contrôler l’information sur laquelle ils s’appuient pour prendre leurs décisions, nous pouvons les contrôler et les emmener là où nous le souhaitons ».

L’idée de Gadi Evron consiste dès lors à « déplacer le problème de la détection d’anomalies du côté de l’attaquant », lequel « ne sait alors plus ce qui est vrai et ce qui ne l’est pas ; ce qu’ils peuvent faire ou pas ; ce qui est sûr pour eux ou pas. C’est à eux de gérer le bruit de fond. S’ils font une erreur une fois, nous les trouvons ».

L’approche de Cymmetria consiste à disposer sur les postes de travail des « miettes de pain » appétissantes pour les attaquants : cookies, identifiants RDP et SSH, des liens vers des dossiers partagés, des scripts OpenVPN. Accessibles aux attaquants lors de leur reconnaissance, ces miettes alimentent leurs opérations de déplacement latéral et doivent les guider vers des serveurs leurres offrant des services tels que SMB, RDP, SSH ou encore VPN. Des machines virtuelles en fait, fonctionnant sous Windows ou Linux et accessibles en mettant à profit les miettes dispersées dans l’infrastructure, et surveillées étroitement.

A chaque fois qu’un attaquant s’approche d’un leurre, un événement est généré : soit il a accédé à une machine, soit il a tenté d’interagir avec elle, soit il a exécuté une commande sur le leurre.

Mais Gadi Evron insiste sur un élément : le contexte. « Lorsqu’un attaquant s’infiltre sur votre réseau, il s’attend à voir certaines choses, à trouver certains éléments ». Les miettes doivent donc être conçues pour « raconter une histoire » crédible à l’attaquant, compte tenu du contexte métier de l’entreprise. Et les leurres, de leur côté, élaborés pour que l’attaquant ne se rende pas compte qu’il est repéré : « il faut s’insérer dans son processus de décision ».

Les « campagnes » de leurre sont gérées à partir d’une appliance MazeRunner, physique ou virtuelle, à déployer en interne ou en Cloud y compris public (Google, Amazon ou Microsoft). L’appliance peut gérer plusieurs VLAN différents. Les « miettes » sont automatiquement déployées via Active Directory ou manuellement en s’appuyant sur des scripts VMI/GP. Les leurres s’exécutent au sein de l’appliance MazeRunner, au-dessus d’un hyperviseur dédié.

Les alertes peuvent être remontées à un système de gestion de logs, ou de gestion des informations et des événements de sécurité. MazeRunner peut également générer des relevés STIX ou des règles pour le système de détection d’intrusion (IDS) Snort.