william87 - Fotolia

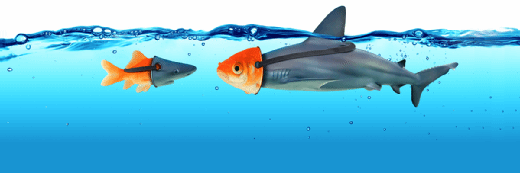

Le leurre, prochain outil clé de la sécurité ?

Une étude assure que les systèmes permettant de leurrer les attaquants sont appelés à jouer un rôle important dans l’éventail des outils de sécurité. De manière durable ?

Dans un rapport de septembre dernier, Gartner estime que les techniques de leurre appliquées à la sécurité informatique ont évolué au point d’être appelées à devenir de plus en plus populaires dans un futur proche. Ce n’est alors peut-être pas sans raison que l’un des acteurs du secteur, Illusive Networks, figurait parmi les finalistes de l’Innovation Sandbox de l’édition 2016 de RSA Conference. Mais la popularité pourrait justement ne pas être la meilleure chose pour ces techniques.

Certes, comme le reconnaît Gartner, les outils visant à leurrer les attaquants ne sont pas nouveaux. Les pots de miel – honeypots en anglais – sont utilisés de longue date. Et de nombreuses voix se sont déjà faites entendre en faveur de l’utilisation de techniques de leurre dans approche plus active. Mais la technologie a évolué et s’avère aujourd’hui bien plus facile à mettre en œuvre.

Greg Enriquez, Pdg de TrapX, un spécialiste du domaine, assure ainsi que les nouveaux outils de leurre ne nécessitent pas d’installation et d’administration aussi complexe qu’un pot de miel traditionnel. « Les pots de miel sont utilisés depuis la fin des années 90, et beaucoup d’organisations auraient aimé en mettre en place. Mais il fallait des personnes très compétentes pour cela, et il fallait les construire soi-même, travailler avec des outils Open Source spécifiques, et généralement utiliser ses systèmes complets. Dès lors, il fallait appliquer correctifs et mises à jour et les administrer en s’assurant qu’ils n’étaient pas détournés ».

Avec sa solution DeceptionGrid, il revendique donc un niveau élevé d’automatisation de ces processus et s’appuie sur l’émulation pour simplifier l’administration : « c’est l’émulation d’un système d’exploitation ; pas un véritable système d’exploitation. Ainsi, il ne peut pas être utilisé contre vous ou exploité au-delà de la compromission initiale. Le contrôle est complet sur cet environnement. Nous alertons dès l’approche initiale des attaquants soit pour actualiser les autres outils de sécurité, soit pour attirer les attaquants plus avant. Nous déployons un VLAN, analysons ce qui s’y trouve, et disposons un environnement émulé près des actifs de production en plaçant en liste blanche tout ce qui, en interne, peut avoir à accéder à ces actifs ».

Selon Enriquez, cette approche réduit le nombre de faux positifs en assurant que les alertes ne surviennent que lorsqu’une brèche est survenue et qu’un attaquant cherche à obtenir des privilèges plus élevés ou à explorer l’environnement. Mais elle n’est toutefois pas sans faille : Enriquez admet que sa solution ne détectera pas des attaques les plus ciblées pour lesquelles l’adversaire sait exactement ce qu’il cherche et où le trouver : « mais si l’attaquant frappe un utilisateur final et doit chercher les actifs informationnels qui l’intéressent, alors nous le verrons ».

En fait, Enriquez explique que son DeceptionGrid permet de disposer d’une visibilité supplémentaire sur le trafic dit « est-ouest », entre terminaux et applications, en supprimant la complexité des solutions de leurre traditionnelles, et alimentant le reste de l’infrastructure de sécurité avec des alertes en temps réel. Les codes malveillants découverts peuvent être analysés en bac à sable, les règles de pare-feu mises à jour, et des adresses IP bloquées.

Les actions envisageables dépendent de l’endroit où l’attaquant est observé. Il peut s’agir d’envoyer de fausses informations à des serveurs de commande et de contrôle, de fournir à l’attaquant des os sans valeur réelle à ronger, à l’instar de faux identifiants, comme le suggère Gartner.

Charles Henderson, vice-président de Trustwave, estime que ces technologies peuvent aider à ralentir un attaquant, à rendre son parcours plus difficile, ou encore à augmenter les coûts pour lui. Mais uniquement pour certaines organisations : « pour un utilisateur avancé qui assure déjà bien les bases de la sécurité, mais qui s’inquiète du risque d’un attaquant déterminé, les leurres peuvent ralentir l’attaque, à défaut de la prévenir. Dès lors, tout le reste de l’environnement de sécurité peut disposer de plus de temps pour repousser l’offensive ».

De son côté, Gartner souligne d’ailleurs que les leurres aideront surtout les organisations disposant d’une approche déjà très mature de la sécurité informatique : « une intégration robuste au sein des systèmes et processus de réponse aux incidents est crucial pour l’utilisation en entreprise ». Et, hélas, de nombreux fournisseurs de systèmes de leurres peinent encore à fournir les capacités d’intégration nécessaires.

Mais pour Henderson, les leurres font la démonstration de toute leur valeur au sein d’organisations très sensibles, capables de personnaliser des outils pour leurs environnements. Mais à mesure qu’ils gagneront en popularité, ils risquent de perdre de leur intérêt : ces organisations très critiques « n’utiliseront pas des leurres sur étagère, et pour la simple raison que si vous utilisez une technologie à laquelle les attaquants ont accès, ils peuvent modeler leur attaque en fonction de celle-ci. Elle n’a donc de valeur que s’ils n’ont pas connaissance de la technologie, ou n’ont pas les moyens de l’étudier dans leur propre environnement ».

Selon Henserson, la clé des leurres tient soit à une adoption limitée, soit à un écosystème d’outils suffisamment varié pour empêcher les adversaires de planifier précisément une attaque. « Pour mentir à quelqu’un, il est préférable d’utiliser un mensonge unique. Dès lors, même si vous avez les moyens de construire votre propre technologie de leurre, dès qu’elle est connue, ou qu’elle se transforme en produit commercial connu, elle se compromet elle-même, à mesure qu’elle gagne des parts de marché ».

Adapté de l’anglais.