conejota - Fotolia

Quicksand : une vulnérabilité iOS dédiée aux entreprises

Alors qu’Apple s’efforce depuis plusieurs années de répondre aux attentes des entreprises avec son système d’exploitation mobile, ce dernier s’avère affecté par une sévère vulnérabilité corrigées avec sa toute récente version 8.4.1.

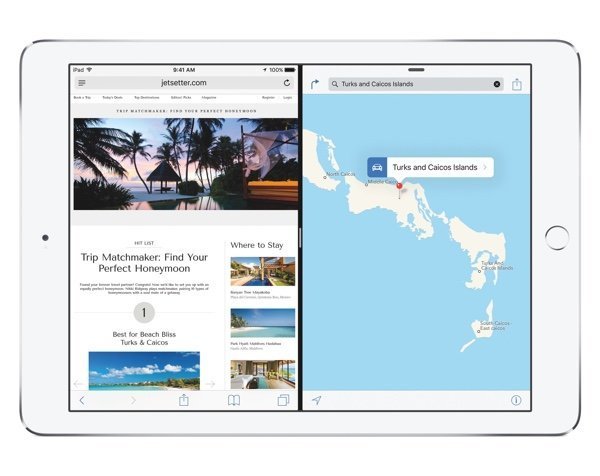

Depuis plusieurs années, Apple s’attache à rendre iOS, son système d’exploitation mobile, conforme aux besoins des entreprises, en matière de sécurité et de capacités d’administration. Mais voilà, iOS présente une vulnérabilité qui affecte précisément ces capacités d’administration (MDM).

Dans un billet de blog, Appthority, spécialiste de l’analyse des applications mobiles pour la détection des vulnérabilités, décrit une possibilité de violation de mise en bac à sable (sandboxing) qui « concerne tous les clients MDM ainsi que les applications mobiles distribuées via MDM qui utilisent le réglage Managed App Configuration pour configurer et stocker les réglages et informations privées ».

Et de détailler : « afin de remplir automatiquement les réglages de compte utilisateur pour les clients MDM et les applications distribuées par MDM, les DSI envoient généralement les informations d’authentification avec le binaire application administré pour installation sur les terminaux corporate. […] ces informations incluent souvent un accès à des données précieuses de l’entreprise, comme les URL de serveurs, et les mots de passe, notamment ». Le tout afin de simplifier l’expérience utilisateur. Bien sûr, l’application mobile et celle du fournisseur de la solution de MDM peuvent accéder à ces informations. Mais c’est également le cas de « n’importe qui ou de tout autre application sur le terminal » car ces informations sont stockées dans un espace lisible par tous.

Dès lors, un attaquant pourrait utiliser une application distribuée publiquement, sur le magasin applicatif d’Apple, par exemple, pour accéder à ces données et ainsi compromettre des systèmes d’entreprise. Et il en va de même pour une personne disposant d’un accès direct à un terminal administré.

Appthority indique avoir prévenu Apple de cette vulnérabilité. Le groupe l’a d’ailleurs corrigée avec la version 8.4.1 de son système d’exploitation mobile. Mais selon Appthority, « jusqu’à 70 % des terminaux iOS n’utilisent pas la dernière version d’iOS, y compris plusieurs mois après sa sortie ».

D’où sa recommandation : « stocker les identifiants ou les jetons d’authentification sur le système de fichiers du terminal mobile devrait être éviter ». A mois qu’il ne soit temps, à l’heure de la mobilité, d’accélérer les cycles de mise à jour des terminaux des utilisateurs…