TV5 Monde : sur la piste des systèmes de diffusion

Un certain flou demeure quant à l’ampleur exacte de l’attaque dont a été victime la chaîne. Mais ses pratiques de sécurité apparaissent de plus en plus défaillantes.

Comptes de réseaux sociaux détournés, site Web piraté, systèmes bureautiques compromis… TV5 Monde a été victime d’une importante attaque informatique. Mais dans quelle mesure celle-ci s’est-elle étendue jusqu’aux systèmes de diffusion ?

Très vite, Hélène Zemmour, directrice du numérique au sein de la chaîne, l’a laissé entendre : évoquant une attaque « très synchronisée », elle a indiqué que « notre système informatique interne est tombé, et nos programmes ont suivi ». Mais TV5 Monde a par ailleurs expliqué avoir « dû interrompre » ses programmes, faisant état de « dégradations » sur son système de production et de diffusion. Dans un reportage télévisé, un technicien a de son côté précisé que la plateforme d’encodage des flux vidéos était déconnectée « le temps que l’on finisse de sécuriser complètement notre système ».

Quel crédit accorder aux déclarations ?

Dans un communiqué, l’Agence nationale pour la sécurité des systèmes d’information (Anssi), n’en dit pas vraiment plus, indiquant que « victime d’une attaque informatique, la chaîne de télévision TV5 Monde a dû interrompre ses programmes ». De son côté, la chaîne évoque désormais, sur son site Web, « une attaque informatique massive qui a été menée contre les chaînes de TV5 Monde, son site Internet, et ses comptes de réseaux sociaux ».

Jean-Pierre Vérines, DSI de la chaîne, est plus explicite dans les colonnes d’Arrêt sur Images : là, il explique que « les pirates ont coupé les deux services gèrent la diffusion. Deux machines parmi 1500. Ils savaient exactement ce qu’ils faisaient ».

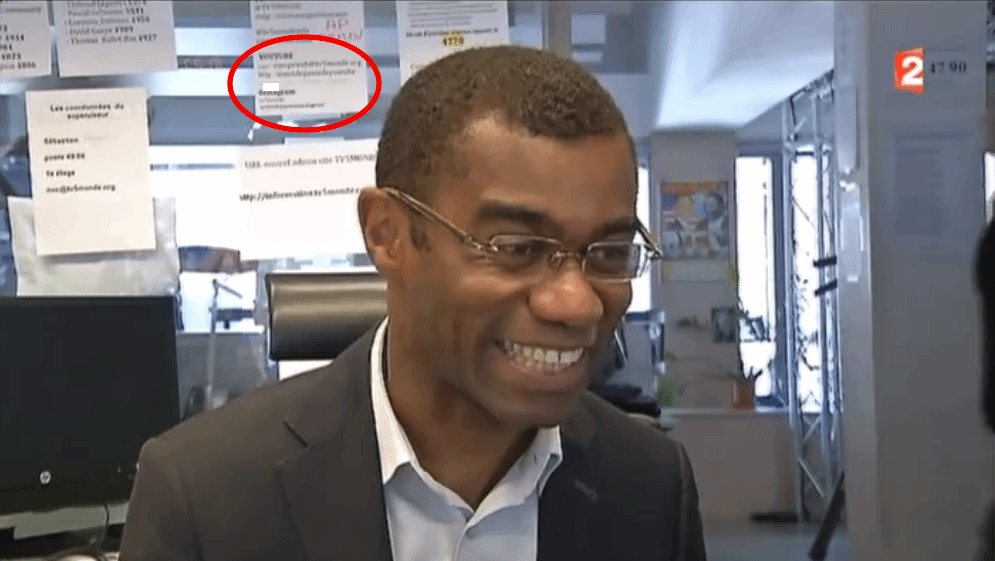

Mais quel crédit accorder véritablement à ces déclarations ? Alors que les mots de passe de la chaîne pour Instagram et YouTube apparaissaient en clair dans un reportage diffusé sur France 2, TV5 Monde indiquait qu’il s’agissait de vieux mots de passe, changés longtemps avant. Mais non, nos confrères ont montré qu’ils n’avaient été changés que moins de 4 heures après la diffusion du reportage.

C’est alors qu’Hélène Zemmour a justifié cet affichage par… l’attaque : « Comme nous n'avions plus d'antenne, plus aucune messagerie en interne, plus aucun e-mail, nous avons dû afficher de façon temporaire et transitoire des codes d'accès sur les murs afin que les journalistes qui auraient eu besoin de diffuser via le web puissent le faire de façon rapide ».

Emballemant médiatique ?

Le site Web Breaking 3.0 a très rapidement assuré disposer d’informations détaillées sur l’attaque, allant jusqu’à expliquer qu’un ver a été utilisé pour celle-ci, qui « a continué à croître jusqu’à atteindre sa cible : le serveur de transmission ». Des affirmations largement mises en doute du fait de maladresses et de commentaires techniques manifestement mal maîtrisés. Sans compter l’absence de code mis à la disposition de la communauté pour son examen. Initialement, du moins : depuis, Breaking 3.0 a présenté plusieurs éléments de code, affirmant qu’ils sont liés à l’attaque.

Et c’est sur ces allégations que s’appuie Blue Coat pour développer une analyse de code malicieux. Dans un billet de blog, l’équipementier se penche ainsi sur le ver VBS qui aurait été utilisé dans l’attaque, selon Breaking 3.0, soulignant avoir trouvé un échantillon de logiciel malveillant comparable, une variante d’un ver « ancien et largement répandu ».

De quoi apporter de l’eau au moulin de Breaking 3.0. Mais pas d’établir un lien entre le code malveillant présenté par ce dernier et l’attaque de TV5 Monde. D’ailleurs, Blue Coat explique « n’avoir aucune information interne sur l’intrusion » de TV5 Monde.

Trend Micro ne fait guère mieux, s’appuyant sur les travaux de Blue Coat et sur les allégations de Breaking 3.0 pour affirmer avoir détecté une variante « d’un logiciel malveillant liés à la récente cyberattaque en France ». Tout en relevant que « le background technique de cette attaque [sur TV5 Monde] n’est pas encore clair ».

Un système d’information grand ouvert ?

Si la question de la compromission des systèmes de diffusion reste encore floue, la posture de sécurité de TV5 Monde apparaît de plus en plus faible.

Dans les colonnes de Zataz.com, Damien Bancal revient ainsi sur « 90 protocoles d’alerte ZATAZ ne concernant que France Télévision ». De quoi souligner que « au moment où je termine cet article, des sites de France TV sont toujours dans les mains de pirates informatiques ».

Signe supplémentaire, si c’était nécessaire, d’une culture interne de la sécurité informatique préoccupante, TV5 Monde a même laissé passer à l’antenne des schémas logiques de son infrastructure.

Heureusement que TV5Monde ne publie pas de schémas réseaux dans les médias suite à son hack #ohwait #ITSecurity pic.twitter.com/utB9XqW6Il

— François Baligant (@fbaligant)

April 10, 2015

Mais c’est Pierre-Olivier Blu-Mocaer, du cabinet de conseil FixSing qui s’est prêté à l’analyse la plus éclairante. Sondant des plages d’adresses IP de la chaîne, le consultant sénior a pu découvrir des équipements répondant à des sollicitations venues de l’extérieur : une appliance Google Search, une interface d’administration à distance PowerShell, un récepteur satellite Dreambox, un Mac mini, une interface Remote Desktop de serveur Windows, ou encore un serveur de fichiers SMB.

Mais également un service FTP d’un système de stockage Isilon. Et une success story d’EMC indique justement que TV5 Monde utilise un cluster Isilon de 150 To pour stocker et indexer « jusqu’à 15 000 heures de vidéo numérique comme stockage en ligne de proximité avant broadcast ».

Un serveur Volicon Observer semble aussi faire partie de l’infrastructure de diffusion de TV5 Monde. Un système « qui semble utiliser PHP », sur une base Windows, et pour lequel un « ancien guide d’administration » recommande de « ne pas installer de logiciel anti-virus sans consulter le groupe de support de Volicon ».

Alors certes, Pierre-Olivier Blu-Mocaer n’avance ici, comme il le souligne clairement, que des éléments de réflexion, fondés sur des informations accessibles publiquement. Mais certaines s’avèrent clairement troublantes, sinon préoccupantes.

Surtout, elles sont l’occasion pour le consultant de souligner les problèmes d’administration de la sécurité posés par certaines « boîtes noires » critiques, combinant matériel spécialisé et système d’exploitation Windows. Un point qui a été et sera encore régulièrement soulevé par les experts.