Rapid7 met en garde contre les tendances lourdes en matière de vulnérabilités de type zero-day

L’éditeur Rapid7 a suivi les vulnérabilités utilisées par les acteurs de la menace lors d’événements de compromission de masse et a constaté que plus de la moitié d’entre elles ont été exploitées dans un contexte « zero-day ».

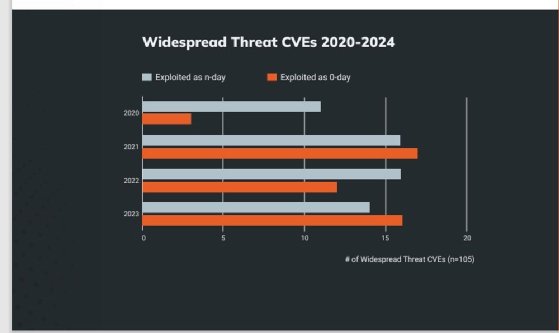

Selon une nouvelle étude de Rapid7, les attaquants ont exploité l’année dernière plus de vulnérabilités de type « zero-day » que de vulnérabilités connues au cours de campagnes de menaces généralisées.

L’éditeur de solutions de sécurité vient de publier son « 2024 Attack Intelligence Report », qui met en avant des tendances alarmantes en matière de vulnérabilités et de ransomware ayant contribué aux compromissions massives auxquelles les entreprises ont été confrontées, entre janvier 2023 et la mi-février de cette année. Rapid7 a basé ses recherches sur plus de 210 vulnérabilités divulguées depuis la fin de l’année 2019, dont plus de 60 failles exploitées au cours de l’année écoulée.

Les chercheurs de Rapid7 ont découvert que les campagnes d’attaques de « compromission massive », telles que celles menées contre le produit MoveIt Transfer de Progress Software et le VPN sécurisé Ivanti Connect, impliquaient davantage l’exploitation de vulnérabilités de type « zero-day » que de vulnérabilités connues, ou de type « N-day ». Ces attaques de type « zero-day » ont été fréquentes tout au long de l’année dernière.

En 2023, pour la deuxième fois en trois ans, davantage d’événements de compromission de masse ont découlé de vulnérabilités de type « zero-day » que de vulnérabilités de type « n-day ». 53 % des nouvelles vulnérabilités de menace généralisée jusqu’au début de 2024 ont été exploitées avant que les producteurs de logiciels ne puissent mettre en œuvre des correctifs ; un retour au niveau de 2021 de l’exploitation généralisée du zero day (52 %), après un léger répit (43 %) en 2022 », peut-on lire dans le rapport.

L’ensemble des données du rapport est basé sur les vulnérabilités qui ont contribué à des événements de compromission de masse. Outre la CVE-2023-34362, que le gang de ransomwares Clop a exploitée contre les clients de MoveIt Transfer, Rapid7 a également documenté une faille d’exécution de code à distance, répertoriée comme CVE-2023-0669, dans le produit de transfert de fichiers géré (MFT) GoAnywhere de Fortra. Clop a également revendiqué la responsabilité de certaines de ces attaques, dont une contre le fournisseur de sauvegarde de données Rubrik.

Cependant, les chercheurs de Rapid7 ont relevé quelques points positifs liés aux attaques sur les produits MFT, en reconnaissant la rapidité des réponses de Progress Software et de Fortra. « De manière plus générale, il semble que certains fournisseurs de technologies de transfert de fichiers utilisent les récentes attaques Cl0p pour améliorer la divulgation des vulnérabilités et les pratiques de sécurité des produits ; par exemple, en accélérant les accords de niveau de service de remédiation, en établissant des mécanismes formels de divulgation pour les chercheurs en sécurité externes et en mettant en œuvre des cycles de publication de correctifs plus fréquents et plus transparents », peut-on lire dans le rapport.

D’autres vulnérabilités largement exploitées ont été découvertes dans plusieurs produits Cisco ainsi que dans NetScaler ADC et NetScaler Gateway de Citrix, en particulier CVE-2023-3519, qui a reçu un CVSS de 9,8.

Le rapport détaille également la faille de contournement de l’authentification Ivanti Connect Secure et Policy Secure, répertoriée sous la référence CVE-2023-46805. Un acteur chinois a ensuite exploité cette faille pour compromettre la CISA, ce que l’agence a confirmé en mars. En avril, Mitre, qui gère le système CVE, a révélé qu’un acteur national anonyme avait également exploité les failles d’Ivanti.

Caitlin Condon, directrice de la veille sur les vulnérabilités chez Rapid7 et coauteur du rapport, a déclaré que les attaques d’Ivanti soulignaient une fois de plus comment des adversaires habiles pouvaient faire un grand nombre de victimes en une seule campagne avec des « zero-day » et des charges utiles personnalisées.

« J’ai beaucoup d’empathie pour [Ivanti]. Il y a tellement de technologies déployées que ce n’est pas un problème isolé. Les clients veulent la sécurité, bien sûr, mais ils ne veulent pas non plus que les opérations commerciales ou leurs process soient perturbés. Je pense que cela met les éditeurs de logiciels dans une situation difficile », explique Caitlin Condon.

Bien que les problèmes anciens non réglés restent d’actualité, les chercheurs de Rapid7 ont cité les nouvelles tendances en matière d’exploitation qu’ils ont observées lors d’événements de compromission de masse. Par exemple, les chercheurs se sont moins appuyés sur l’utilisation de « pots de miel » parce que toutes les failles qu’ils ont classées en 2023 ont été activement exploitées dans des environnements de production réels.

En outre, ils ont souligné que le paysage des menaces de l’année dernière a prouvé qu’une seule faille pouvait conduire à une attaque de grande envergure.

« Au lieu de suivre le schéma habituel “plusieurs attaquants, plusieurs cibles”, près d’un quart (23 %) des CVE de menaces généralisées sont issus d’attaques bien planifiées et hautement orchestrées de type “zero-day” dans lesquelles un seul adversaire a compromis des dizaines ou des centaines d’organisations en une seule fois, souvent en utilisant un outil personnalisé comme des exploits propriétaires et des portes dérobées », peut-on lire dans le rapport. « Il ne s’agit pas des cybermenaces de nos grands-parents, mais d’un écosystème cybercriminel mature et bien organisé doté de mécanismes de plus en plus sophistiqués pour obtenir un accès, établir une persistance et échapper à la détection. »

Toutefois, le rapport souligne que bon nombre des vulnérabilités utilisées dans les attaques généralisées étaient facilement exploitables et qu’elles s’appuyaient sur « l’injection de commandes ou des problèmes d’authentification inappropriés » plutôt que sur la corruption de la mémoire.

Caitlin Condon souligne que Rapid7 a observé que des acteurs plus avancés s’attaquaient à des causes profondes beaucoup plus simples en ce qui concerne les vulnérabilités des logiciels.

Alors que les acteurs de la menace exploitent ce que Rapid7 qualifie de « catégories de vulnérabilités de base », les entreprises ont encore du mal à lutter contre les attaques. Caitlin Condon exhorte les entreprises à effectuer des tests de pénétration et à examiner leurs logiciels pour y déceler les failles de base.

Et de préciser qu’« au cours des neuf derniers mois, le gouvernement a donné des conseils sur des sujets tels que les feuilles de route pour la sécurité des composants mémoire ou l’élimination des [vulnérabilités] liées aux injections SQL. Je pense que ce type d’orientation est bon, et nous ne disons pas qu’il ne faut pas le faire. Mais je pense que nous constatons une certaine disparité entre les éléments ciblés par les agences gouvernementales et le type de causes profondes que les attaquants utilisent si fréquemment ».

Les acteurs étatiques et les APT (menaces persistantes avancées)

Lors des attaques, les acteurs de la menace utilisent de plus en plus les vulnérabilités « zero-day » et les vulnérabilités connues des dispositifs de périphérie de réseau, tels que les VPN, pour obtenir un accès initial à une organisation victime. Dans de nombreux cas, ces dispositifs sont dépourvus de MFA, une norme que l’industrie encourage pourtant depuis des années.

Le rapport souligne que 36 % des vulnérabilités largement exploitées se sont produites dans les technologies de périmètre de réseau. Au cours des trois dernières années, plus de 60 % des vulnérabilités analysées par Rapid7 dans les appareils de réseau et de sécurité ont été exploitées en tant qu’attaques de type « zero day » », indique le rapport.

Le rapport « Cyber Claims Report 2024 » publié le mois dernier par Cyber Insurer Coalition a mis en évidence cette menace permanente. Il montre que les demandes d’indemnisation liées aux dispositifs de délimitation des réseaux de Cisco et de Fortinet ont explosé en 2023.

Rapid7 a également observé que les groupes de menaces persistantes avancées (APT) des États-nations ont été très actifs dans l’exploitation des vulnérabilités, entre janvier 2023 et février de cette année. L’éditeur de solutions de cybersécurité a identifié 188 campagnes individuelles que les chercheurs ont attribuées à des APT avec un degré de confiance moyen à élevé.

« Sur la base de notre analyse, nous avons conclu que parmi les 15 premiers groupes, 30 % des attaques attribuées aux groupes APT provenaient de campagnes soutenues par la Chine. Les campagnes menées par des groupes affiliés à la Russie arrivent juste derrière, représentant 26 % des campagnes menées par des adversaires parrainés par l’État, tandis que la Corée du Nord (14 %) et l’Iran (9 %) se classent aux troisième et quatrième rangs », peut-on lire dans le rapport.

Outre les groupes de menaces étatiques, les gangs de ransomwares ont également été très actifs. Rapid7 a recensé 5 600 cas de ransomware, signalés entre janvier 2023 et février de cette année, mais note que le nombre est probablement beaucoup plus élevé en raison d’un manque de signalement.

Alors que les acteurs du ransomware semblent avoir diminué le déploiement de logiciels malveillants et augmenté le vol de données et les activités d’extorsion, Rapid7 a également observé que les ransomwares « traditionnels » restaient très répandus. « La grande majorité des incidents liés aux ransomwares auxquels Rapid7 MDR (Managed Detection and Response) a répondu, au cours de l’année écoulée, subissaient le chiffrement, avec seul un petit nombre d’incidents s’étant soldés par une extorsion », peut-on lire dans le rapport.

Tout au long de l’année dernière, l’éditeur a averti que les acteurs du ransomware continuaient d’exploiter les applications publiques et d’utiliser des identifiants de compte valides pour obtenir un accès initial aux organisations victimes. Comme les années précédentes, 41 % des incidents observés par le service MDR de Rapid7 en 2023 sont dus à l’absence ou au non-respect de la protection MFA.

Patch silencieux

Selon le rapport, le fait que les fournisseurs corrigent silencieusement les vulnérabilités est un autre problème qui s’est avéré difficile pour les entreprises. Par exemple, en mars, Rapid7 a reproché à JetBrains d’avoir silencieusement corrigé une vulnérabilité de TeamCity qui a rapidement fait l’objet d’attaques à la suite d’un différend entre les deux entreprises concernant la divulgation de l’information.

« D’après notre expérience, il est de plus en plus fréquent que les fournisseurs corrigent silencieusement les problèmes, en ne publiant les avis et les descriptions des CVE que quelques jours ou semaines plus tard. Même dans ce cas, de plus en plus d’éditeurs semblent délibérément obscurcir les détails des vulnérabilités, refusant de publier les causes profondes et les informations sur les vecteurs d’attaque, en se fondant sur la croyance compréhensible, mais erronée que l’obscurité dissuade les adversaires et atténue le risque de réputation pour les producteurs de logiciels », indique le rapport.

Rapid7 ajoute avoir également observé une augmentation de la privatisation des informations sur les vulnérabilités et les exploits. Alors que les vendeurs et les fabricants publient généralement des avis de sécurité publics sur les vulnérabilités découvertes dans leurs produits, certaines entreprises sont passées à la diffusion privée de ces informations par le biais de notifications via courrier électronique ou de portails réservés aux clients, « à des fins lucratives ou autres ».

Caitlin Condon reconnaît que le problème des correctifs silencieux s’est aggravé au cours de l’année écoulée et qu’il a un impact négatif sur les organisations des utilisateurs finaux, parce qu’il passe outre le consentement éclairé sur les mises à jour. Elle souligne que de nombreuses organisations tentent bien de donner la priorité aux correctifs des vulnérabilités, mais que ce processus est plus difficile lorsque des données et des éléments contextuels cruciaux ne sont pas fournis. Certains estiment toutefois que la publication des correctifs et des détails techniques concernant les vulnérabilités critiques donne l’avantage aux attaquants.

Selon Caitlin Condon « il y a un problème de peur, ce qui est tout à fait compréhensible. Mais pour être clairs, nous ne recommandons ni n’approuvons les correctifs silencieux, car nous pensons que cela nuit aux personnes qui ont besoin de savoir que le correctif existe, au-delà des attaquants […]. Je pense que nous sommes dans une situation difficile en tant que communauté. La situation devrait encore s’aggraver avant de s’améliorer progressivement. »

Pour approfondir sur Menaces, Ransomwares, DDoS

-

![]()

L’approche « all inclusive » du Club Med dans la gestion des vulnérabilités

-

![]()

Rapid7 : la cybersécurité est bloquée dans les années 1980 alors que les menaces se multiplient

-

![]()

Fortinet : configurations et identifiants de 15 000 systèmes FortiGate publiés

-

![]()

Campagnes exploratoires en force brute contre les systèmes Citrix NetScaler