Shutter2U - stock.adobe.com

DragonForce : la montée en gamme d’un usurpateur de LockBit 3.0

L’enseigne de rançongiciel DragonForce compte parmi ceux qui, indépendamment de la franchise LockBit 3.0, en utilisent le ransomware, à partir d’un outillage divulgué en 2022. Mais ce nouveau venu se distingue fortement de ses pairs procédant de même.

Flashback : en septembre 2022, un builder de la franchise LockBit 3.0 est rendu public. Il s’agit de l’outil permettant de générer, pour une victime donnée, le rançongiciel ainsi que l’outil de déchiffrement associé.

Il aurait été divulgué par un ancien développeur de la franchise passablement remonté. À l’époque, celui-ci a affirmé à Azim Khodjibaev, des équipes Talos de Cisco, que les opérateurs de la franchise lui avaient refacturé les 50 000 $ versés à un tiers pour la découverte d’une faille dans le ransomware.

La marque de l’emploi de ce builder avait été observée lors de la cyberattaque menée contre le centre hospitalier de Versailles, fin 2022. La note de rançon déposée sous forme de fichier texte sur les machines compromises peut être personnalisée à la génération du ransomware LockBit, mais pas celle qui est imprimée.

Et justement, la note sortie des imprimantes de l’hôpital André Mignot comportait deux adresses de sites directement accessibles sur le Web, sans passer par Tor. Mais les noms de domaine correspondants, en .uz, ne sont pas utilisés depuis la fin mars 2022. La même marque a été constatée lors de la récente cyberattaque contre le centre hospitalier d’Armentières, trahissant l’utilisation dudit builder.

Récemment, les cyberattaques impliquant donc le rançongiciel LockBit, mais pas la franchise mafieuse éponyme, semblent s’être multipliées : les échantillons de malware trahissant le recours au builder sont très présents dans les bacs à sable d’analyse tels que VirusTotal.

Mais leur très grande majorité semble renvoyer à des acteurs malveillants plus ou moins isolés – ou cherchant à se faire des à-côtés en marge d’activités liées à une franchise. De fait, ils ne semblent s’appuyer sur aucune infrastructure particulière, proposant de négocier directement par e-mail, ou via les messageries chiffrées Tox et Session. Mais un acteur se distingue : DragonForce.

Le site vitrine de cet acteur est connue depuis la mi-décembre 2023. On lui connaît aujourd’hui quelques 45 victimes revendiquées. Selon Cyble, le groupe est effectivement apparu en novembre dernier.

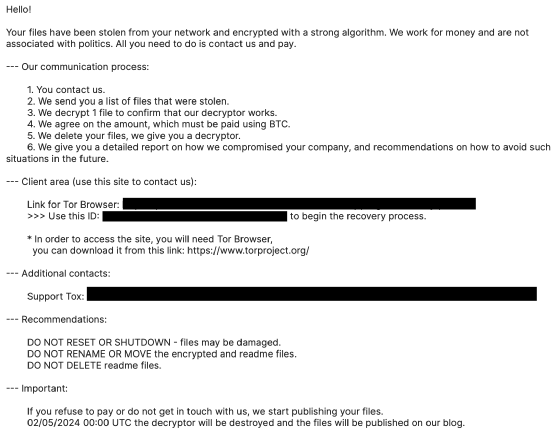

La note de rançon déposée à l’occasion du déclenchement du chiffrement contient, comme il se doit, les informations nécessaires pour engager la négociation. Avec, surprise, non seulement un identifiant Tox, mais aussi les données d’accès à une interface Web dédiée, accessible via Tor.

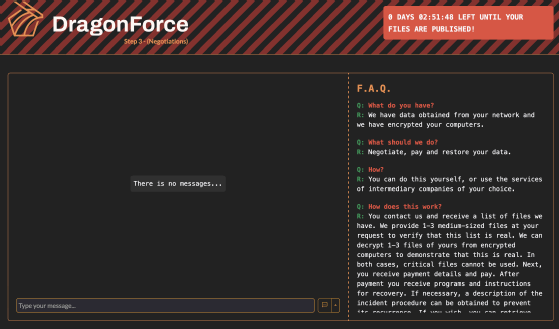

Ladite interface est relativement classique, avec un espace de dialogue d’un côté et, de l’autre, une liste de questions fréquentes et les réponses associées, le tout assorti d’un compte à rebours jusqu’au moment où les données volées lors de la cyberattaque seront divulguées.

Les cybercriminels de DragonForce promettent de fournir une liste des fichiers volés, proposant de déchiffrer un à 3 fichiers de taille moyenne pour faire la démonstration de leurs capacités : « les fichiers critiques ne peuvent pas être utilisés. Après cela, vous recevez les détails de paiement et payez. Après paiement, vous recevez les programmes et les instructions de restauration ».

A la manière d’Akira, notamment, ou encore de feu-Conti, DragonForce promet de fournir – « si nécessaire » - un rapport d’incident pour prévenir une nouvelle attaque. Et cas d’absence de paiement, la menace est classique : « toutes les informations sur l’incident seront rendues publiques », « ouvertement et gratuitement ».

Précision sur les modalités financières : un rabais de maximum 45 % sur la demande de rançon initiale pourra être éventuellement consenti ; c’est précisé blanc sur noir.

Comme il se doit, DragonForce dispose aussi de sa vitrine. Et si LockBit 3.0 s’est mis, occasionnellement, à diffuser les discussions avec ses victimes, DragonForce est déjà allé jusqu’à publier… les enregistrements audio de conversations téléphoniques avec les siennes.