peterschreiber.media - stock.ado

L’exploitation des vulnérabilités dans les brèches augmente de 180 % (rapport)

Verizon indique avoir examiné environ deux fois plus de violations pour l'édition 2024 de son Data Breach Investigations Report - 10 626 sur un total de 30 458 incidents répertoriés.

L'exploitation des vulnérabilités dans les brèches a augmenté de 180 %, soit presque le triple de l'année précédente, selon l'édition 2024 du Data Breach Investigations Report (rapport sur les enquêtes sur les brèches dans les données) de Verizon.

Le DBIR de Verizon, publié mercredi, est le rapport annuel du géant des télécommunications sur les tendances en matière de violation de données et sur l'activité cybercriminelle en général. Le rapport de 100 pages de cette année aborde des thèmes clés et des observations basées sur des données recueillies entre le 1er novembre 2022 et le 31 octobre 2023, notamment l'exploitation des vulnérabilités, l'extorsion de données et l'erreur humaine.

Verizon indique que ses chercheurs « ont constaté une augmentation substantielle des attaques impliquant l'exploitation de vulnérabilités en tant que chemin critique pour initier une brèche par rapport aux années précédentes ». Selon Verizon, ce pic conséquent est notamment dû à l'énorme campagne MoveIt Transfer de l'année dernière, perpétrée par un affidé du gang de cybercriminels Cl0p, ainsi qu'à d'autres campagnes impliquant des vulnérabilités de type 0day.

Selon le rapport, les chercheurs de Verizon ont établi un lien entre 1 567 notifications de violation et l'exploitation de la faille zero-day MoveIt Transfer. Les fournisseurs de solutions de cybersécurité ont estimé que plus de 2 000 clients dans le monde pourraient avoir été touchés.

« C'est le type de résultat auquel nous nous attendions dans le DBIR 2023 lorsque nous avons analysé l'impact des vulnérabilités de Log4j. Le scénario catastrophe prévu dans le dernier rapport s'est concrétisé cette année avec ce produit moins connu mais largement déployé », peut-on lire dans le rapport, qui cite le DBIR 2023 de Verizon.

David Hylender, directeur principal de la veille sur les menaces chez Verizon et responsable de l'équipe DBIR, a déclaré à la rédaction de TechTarget que ce pic reflétait à la fois l'influence de quelques campagnes clés et une évolution des gangs de ransomwares vers des campagnes d'extorsion de données uniquement.

« Il est certain que les chiffres ont été faussés par MoveIt. Il n'y a pas de doute là-dessus. Mais je pense que la tendance est également vraie, car Clop a été désigné comme responsable de MoveIt, et cette vulnérabilité leur a donné des victimes toutes prêtes », estime David Hylender. « Ils n'ont même plus besoin de chiffrer les données. Je serais surpris de ne pas voir ce genre de choses se poursuivre, car c'est très lucratif ».

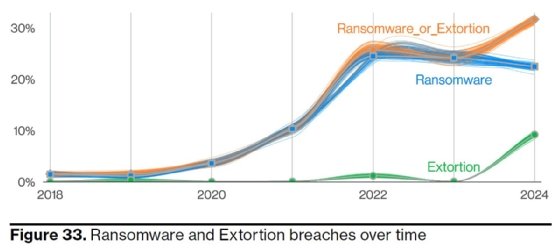

Verizon a constaté une légère diminution du nombre d'attaques traditionnelles avec ransomware signalées. Toutefois, si l'on inclut les attaques par extorsion de données sans chiffrement, qui sont souvent menées par des acteurs du secteur des rançongiciels, le nombre d'attaques a augmenté d'une année sur l'autre. Les ransomwares et les extorsions de données étaient présents dans 32 % des attaques signalées, et 92 % des secteurs d'activité ont considéré les ransomwares comme une menace majeure.

Quel que soit le type d'attaque perpétré par les gangs de ransomware, les chercheurs de Verizon ont lancé un avertissement aux fournisseurs comme Progress Software qui proposent des produits de transfert de fichiers managés. « En regardant dans notre boule de cristal, nous ne serions pas surpris de continuer à voir les vulnérabilités indédites largement exploitées par les groupes de ransomware », indique le rapport. « Si leur préférence pour les plateformes de transfert de fichiers se maintient, cela devrait inciter ces fournisseurs à vérifier leur code de très près pour détecter les vulnérabilités les plus courantes ».

L'ingénierie sociale et les bons côtés

Selon le DBIR de Verizon, 68 % des violations impliquent un élément humain, tel qu'une erreur humaine, le vol d'informations d'identification ou le fait de tomber dans le piège d'une attaque d'ingénierie sociale. En outre, le temps médian nécessaire aux victimes de phishing pour cliquer sur un lien est inférieur à 60 secondes, et plus de 40 % des attaques d'ingénierie sociale impliquent le pretexting - un type d'attaque largement associé à la compromission des courriels d'entreprise.

Bien que de nombreuses organisations et personnes soient victimes d'ingénierie sociale, certaines statistiques sont plus prometteuses. Par exemple, le rapport indique que, selon les données des exercices de sensibilisation à la sécurité fournies par les partenaires de Verizon, plus de 20 % des utilisateurs ont identifié et signalé des tentatives d'hameçonnage, y compris 11 % des utilisateurs qui ont cliqué sur un courriel d'hameçonnage. David Hylender note qu'il s'agit d'une augmentation notable d'une année sur l'autre.

Dans l'ensemble, il estime que l'importance continue des attaques avec ingénierie sociale ainsi que les statistiques plus positives, telles que l'augmentation des taux de signalement, reflètent une sorte de « course aux armements » entre les défenseurs et les acteurs malveillants, les deux parties s'améliorant constamment.

Selon lui, « les attaquants diversifient leur portefeuille. Ces groupes de ransomwares se diversifient ». Dès lors, « les défenseurs vont donc devoir intensifier leurs activités. Nous en avons parlé dans le rapport, notamment en choisissant plus judicieusement certains fournisseurs de sécurité. Il faut regarder comment ils assurent la sécurité au sein de leur organisation, comment ils s'approprient leur produit et en faire un facteur ».

Selon David Hylender, le DBIR de cette année représente de loin le plus grand nombre de violations répertoriées dans l'histoire du rapport de Verizon. Verizon a examiné 10 626 violations confirmées sur 30 458 incidents, ce qui représente environ le double du rapport précédent. Il attribue cette augmentation en partie au fait que de nouveaux contributeurs ont rejoint le rapport cette année. Mais il a ajouté qu'un grand nombre des attaques de MoveIt Transfer avaient été rendues publiques, ce qui a également contribué à l'augmentation du nombre d'incidents.

Suzanne Widup, ingénieur distingué en matière de renseignements sur les menaces chez Verizon Business, a déclaré à la rédaction de TechTarget qu'en tout état de cause, le nombre de violations ne représente que « la partie émergée de l'iceberg ».

« Nous savons qu'il s'agit d'un échantillon - représentatif. Mais nous savons qu'il y a beaucoup plus de choses qui ne sont pas révélées. Que ce soit parce que les attaques ne sont pas accessibles au public ou parce qu'une organisation ne signale même pas une attaque en vertu des lois en vigueur », a-t-elle déclaré. « Nous savons que de nombreux pays n'exigent aucune divulgation. Il est évident qu'il s'agit de la partie émergée de l'iceberg ».