Alex - stock.adobe.com

Cybersécurité : les demandes d’indemnisation liées à certains équipements réseau ont augmenté

L’assureur spécialisé en cyber, Coalition, invite les entreprises à faire preuve de prudence lorsqu’elles utilisent certaines solutions Cisco et Fortinet : les attaquants les ciblent tout particulièrement et les exploitent de plus en plus comme vecteur d’attaque pour obtenir un accès initial.

Les entreprises qui utilisent des solutions spécifiques servant de passerelles réseau, notamment des produits Cisco et Fortinet, ont été confrontées à des risques de sécurité plus importants l’année dernière. Et la tendance devrait se poursuivre en 2024, selon le dernier rapport Cyber de Coalition.

L’assureur vient de publier son « 2024 Cyber Claims Report » qui analyse notamment les demandes d’indemnisation soumises par les assurés de l’ensemble des États-Unis. Si les ransomwares, les compromissions de courriels professionnels et les attaques frauduleuses par transfert de fonds sont restés des menaces prévalentes, les passerelles vulnérables – les composants matériels ou logiciels en bordure du cœur de réseau – ont également été l’un des principaux moteurs de l’augmentation de 13 % de l’ensemble des demandes d’indemnisation d’une année sur l’autre, entre 2022 et 2023. En outre, la gravité des sinistres a augmenté de 10 %, entraînant une perte moyenne de 100 000 dollars pour les assurés de Coalition.

Les dispositifs de sécurité, tels que les pare-feu, les réseaux privés virtuels (VPN) et les routeurs, sont des éléments courants des dispositifs de sécurité. Toutefois, Coalition a constaté que certains produits présentaient un risque accru pour les entreprises par rapport à d’autres. Coalition a averti que les attaquants ciblent fréquemment les passerelles, parce qu’elles sont par essence plus ouvertes et « essentielles aux opérations commerciales » – par nature orientées vers l’extérieur – et qu’elles sécurisent l’accès à distance, devenu un enjeu RH fort.

C’est pourquoi l’assureur a exhorté les entreprises à mieux connaître les vulnérabilités signalées dans les dispositifs périphériques déployés pour la sécurité du réseau et à veiller à ce que ces dispositifs ne soient pas trop exposés à Internet dans son ensemble.

Ainsi si Coalition admet que « les pare-feu, les réseaux privés virtuels et d’autres dispositifs peuvent contribuer à réduire le risque cyber », il ajoute que « toutefois, les dispositifs liés dont les vulnérabilités sont connues augmentent la probabilité qu’une entreprise subisse un sinistre cyber ».

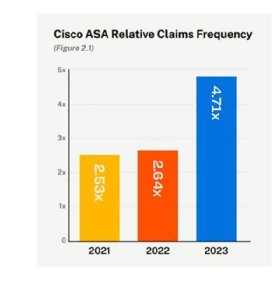

Le rapport met en exergue les solutions proposées par deux entreprises en particulier : Cisco et Fortinet – des leaders en matière d’équipements réseau – sur une partie de leur portefeuille. Tout d’abord, Coalition a découvert un lien entre la fréquence des réclamations et les entreprises qui utilisaient des appareils Cisco Adaptive Security Appliance (ASA), destinés à sécuriser l’accès à distance et qui offrent une combinaison de fonctionnalités de pare-feu, d’antivirus, de prévention des intrusions et de VPN.

Coalition constate que les dispositifs ASA représentaient un risque accru pour la sécurité des entreprises en raison de vulnérabilités répétées dans les produits, mais surtout du fait que les entreprises n’adhèrent pas aux meilleures pratiques. Le mois dernier, la CISA – agence américaine de cybersécurité – a révélé que les opérateurs du groupe Akira (ransomware) avaient extorqué 42 M$ à plus de 250 victimes depuis qu’il a été observé pour la première fois il y a un an, avec de nombreuses attaques impliquant l’exploitation de deux vulnérabilités distinctes de Cisco.

Les deux failles affectaient les logiciels ASA et Firepower Threat Defense de Cisco. Mais l’une d’entre elles a été divulguée et corrigée pour la première fois en 2020, ce qui a mis en évidence la difficulté pour les entreprises d’appliquer les correctifs en temps voulu. Selon la CISA, les opérateurs d’Akira ont exploité les failles pour compromettre les dispositifs sans protection MFA (authentification multifacteur) et obtenir un accès initial aux organisations victimes.

« Les entreprises dont les appareils Cisco ASA sont exposés à Internet ont presque cinq fois plus de chances de subir un sinistre en 2023 », selon Coalition

À titre de comparaison, la fréquence des réclamations liées aux dispositifs Cisco ASA est restée stable, environ 2,5 fois supérieure à celle des autres dispositifs de délimitation en 2021 et 2022.

Par ailleurs, les entreprises disposant d’appareils Fortinet exposés à Internet sont deux fois plus susceptibles de soumettre une plainte – une statistique qui est restée constante de 2021 à 2023, selon Coalition, qui souligne que les attaquants ciblent les appareils Fortinet pour le « niveau d’accès privilégié qui peut être obtenu en les compromettant ».

En juin, Fortinet a averti que des attaquants, dont Volt Typhoon, pourraient avoir exploité une faille critique de Fortinet SSL VPN répertoriée sous le nom de CVE-2024-27997. Alors que le rapport de Coalition ne porte que sur les menaces de 2023, la CISA a déjà ajouté deux vulnérabilités Fortinet à son catalogue des vulnérabilités exploitées connues cette année.

Shelley Ma, responsable de la réponse aux incidents chez Coalition, explique que les solutions de délimitation de Cisco et Fortinet ne sont pas les seuls produits qui attirent les acteurs de la menace, notant que les pare-feu SonicWall et le serveur Microsoft Exchange sont également fréquemment ciblés.

Le RDP, une présence imminente

Une autre menace liée aux périphériques est le Remote Desktop Protocol (RDP), une fonction de communication à distance intégrée à Microsoft Windows, exposée sur Internet. « Après une baisse en 2022, le risque associé au RDP a augmenté en 2023. Les assurés utilisant le RDP exposé sur Internet étaient 2,5 fois plus susceptibles de subir un sinistre en 2023 », peut-on lire dans le rapport.

Coalition n’est pas le seul fournisseur à avoir observé cette tendance. Sophos a publié au début du mois son « Active Adversary Report of 1H 2024 », qui révèle que 90 % des attaques auxquelles l’éditeur de solutions de sécurité a répondu en 2023 impliquaient une utilisation abusive de RDP – une tendance constante au cours des dernières années.

Shelley Ma s’est expliquée sur la menace omniprésente du RDP, qu’elle a observée de première main : « Nous [Coalition] avons enregistré une hausse de près de 60 % des adresses IP uniques recherchant des RDP ouverts au cours de l’année écoulée, ce qui suggère une tendance croissante des attaquants à cibler ces points d’entrée », a-t-elle déclaré. « Je travaille dans le secteur depuis 2014 et les RDP ne disparaissent jamais. À l’époque, 90 à 95 % des ransomwares étaient dus à des RDP, et à ce jour, les RDP sont toujours présents, ce qui me surprend honnêtement. Même si l’industrie dans son ensemble s’est améliorée, le RDP est toujours un problème ».

Elle a attribué les risques RDP en partie au fait que les entreprises oublient parfois l’existence d’un point d’entrée parce qu’il s’exécute dans un ancien serveur. En outre, les RDP peuvent être scannés et détectés lorsque les équipes de sécurité exposent temporairement les instances pour faciliter la migration d’une plate-forme à une autre. Dans d’autres cas, une entreprise peut acquérir ou fusionner avec une autre organisation et ne pas savoir qu’il existe des instances RDP ouvertes dans l’infrastructure.

Lorsqu’elle alerte les assurés, Coalition considère que les risques liés au RDP sont critiques, et les notifications ont donc tendance à être plus agressives. Cependant, l’obtention de réponses peut dépendre de la personnalité du personnel informatique.

Outre le RDP, les ransomwares sont restés une menace constante l’année dernière. Coalition a constaté que la fréquence des ransomwares a augmenté de 15 % d’une année sur l’autre, sous l’effet d’un regain d’activité au cours du premier semestre 2023.

En ce qui concerne le second semestre 2023, Coalition a observé que la fréquence, la gravité et les demandes de ransomware ont diminué. Le rapport attribue le succès des efforts d’application de la loi aux fluctuations des niveaux d’activité des ransomwares tout au long de l’année. Par exemple, en décembre, le ministère de la Justice a annoncé que le FBI avait démantelé le gang du ransomware BlackCat/Alphv.

Coalition s’oppose à l’interdiction du paiement des rançons

Le rapport se concentre également sur le paiement des ransomwares, un sujet controversé ces derniers temps, car l’activité des ransomwares et le nombre de victimes ont atteint des records historiques en 2023. Coalition a constaté que la demande moyenne de rançon a augmenté de 36 % pour atteindre une moyenne de près de 1,4 million de dollars en 2023.

Certains professionnels de l’informatique affirment que le fait de céder aux demandes d’extorsion alimente les opérations des groupes de ransomware et devrait être interdit. D’autres estiment que le paiement devrait être une décision commerciale, car les attaques portent atteinte aux opérations, à l’économie et à la réputation des victimes.

« Si le paiement de toutes les rançons n’est pas la solution, une interdiction générale n’est pas réaliste. Les partisans d’une interdiction du paiement des ransomwares affirment souvent que les cyberassureurs font partie du problème, suggérant qu’ils paient des rançons comme moyen facile de s’en sortir, ou qu’ils considèrent l’assurance comme un substitut aux investissements en matière de sécurité », indique le rapport. « Les assureurs subissent souvent des coûts d’incident plus élevés que la demande de rançon initiale, en dépensant plus pour la réponse à la crise et les dépenses de récupération. »

Le rapport révèle que 40 % des assurés de Coalition ayant subi une attaque par ransomware l’année dernière ont payé. Mais Coalition a également réussi à négocier avec les acteurs de la menace une réduction du montant initial. L’assureur a négocié des demandes de réduction de 64 % en moyenne en 2023.

Selon Shelley Ma, les stratégies de négociation font appel à la psychologie, à la théorie des jeux et à différents principes mathématiques. Cela devient encore plus difficile maintenant que les attaquants ont apparemment adopté l’IA dans leurs pratiques. Lors des communications avec les acteurs de la menace, par exemple, Shelley Ma a remarqué une amélioration significative du vocabulaire utilisé.

« Si l’on compare les communications par courrier électronique d’un certain acteur en 2016 à celles d’aujourd’hui, on ne peut même pas dire qu’il s’agit de la même chose », a-t-elle déclaré.

Shelley Ma a également observé comment les attaquants utilisent l’IA pour synthétiser de grandes quantités de données beaucoup plus rapidement. Lors de l’exfiltration de centaines de gigaoctets de données, il peut être impossible pour les acteurs de la menace d’examiner et de déterminer exactement ce qui est encapsulé. Or, selon Shelley Ma, les outils d’intelligence artificielle permettent d’accélérer le processus, ce qui alimente les risques d’extorsion de données.

Les assaillants peuvent désormais dire : « Nous savons que vous avez des relations d’affaires avec les entreprises X, Y et Z. Nous savons combien vous gagnez sur la base du grand livre comptable ». Ils peuvent parcourir les données avec une grande facilité et les traduire dans leur langue maternelle. C’est un outil puissant ».