Ransomware : opération de police majeure contre LockBit

Baptisée Cronos, une opération de police internationale, incluant la Gendarmerie Nationale, a conduit à la saisie du cœur de l’infrastructure de la franchise mafieuse LockBit 3.0, la nuit dernière.

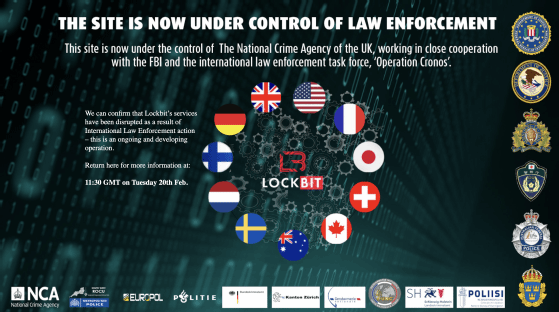

C’est autour de 22h, dans la soirée de ce 19 février, qu’est tombée la nouvelle : le site vitrine de LockBit 3.0 et ses miroirs n’étaient plus accessibles, ainsi que le portail servant aux négociations. A la place, une image, avec un message : « ce site est maintenant sous le contrôle des forces de l’ordre ».

Au milieu de l’image trône le logo de la franchise mafieuse encerclé des drapeaux des pays impliqués (tout un symbole) : États-Unis, France, Japon, Suisse, Canada, Australie, Suède, Pays-Bas, Finlande, Allemagne, et Royaume-Uni. Pour l’Hexagone, c’est la Gendarmerie Nationale qui est mentionnée.

L’opération est baptisée Cronos. Difficile de ne pas y voir un autre symbole : une référence, relevée par Allan Liska, de Recorded Future, au mythe de la castration d’Ouranos par Cronos [même si la référence peut être à double tranchant, N.D.L.R.].

Tous les sites et services de la franchise mafieuse LockBit 3.0 ne sont pas tombés, mais l’essentiel apparaît avoir été saisi : le site vitrine et ses miroirs, où étaient annoncées les victimes et la divulgation de leurs données, ainsi que le système de négociation en ligne et le backend dédié aux affidés.

Là, un message personnel, partagé par le collectif VX Underground, attend ces derniers : « les forces de l’ordre ont pris le contrôle de la plateforme Lockbit et obtenu toutes les informations qui s’y trouvent. Ces informations concernent le groupe Lockbit et vous, leur affidé. Nous avons le code source, les détails des victimes que vous avez attaquées, la somme d’argent extorquée, les données volées, les chats, et bien d’autres choses encore. Vous pouvez remercier Lockbitsupp et son infrastructure défectueuse pour cette situation… nous pourrions être en contact avec vous très bientôt ».

Interrogé par VX Underground, le porte-parole de la franchise (Lockbitsupp) indique que « le FBI a bousillé des serveurs utilisant PHP ; les serveurs de secours sans PHP n’ont pas été touchés ».

Qu’attendre de cette opération ?

Si l’infrastructure de la franchise a été compromise en profondeur, il y a bon espoir que les forces de l’ordre aient mis la main sur les clés de déchiffrement des victimes. De quoi aider celles n’ayant pas cédé au chantage à recouvrer les données que leurs sauvegardes ne leur auraient pas permis de récupérer.

Si les forces de l’ordre ont bien mis la main sur les informations relatives à toutes les rançons payées, elles vont pouvoir renforcer leurs dossiers en rapprochant étroitement victimes et affidés au travers du suivi des flux financiers. Un suivi qui aidera à identifier pleinement certains affidés, à lancer des poursuites, voire à recouvrer tout ou partie de rançons versées.

Il y a toutefois fort à parier que, dans un premier temps, de nombreux affidés migrent vers d’autres programmes de ransomware en mode service, ou tout simplement renforcent leurs liens avec ceux avec qui ils travaillent déjà.

Les opérateurs de la franchise LockBit 3.0 pourraient en tout cas peiner à reconstruire une confiance déjà émoussée par un scandale fin janvier.

La franchise LockBit, devenue 3,0 en juin 2022, est connue pour quelque 2 500 revendications de cyberattaques à travers le monde, dont certaines plus que fantaisistes. Elle a déjà eu affaire à la Justice, jusqu’à récemment.

Contrairement à ses règles affichées, la franchise LockBit s’est par le passé attaquée à des établissements de santé ; d’un hôpital pour enfants au Canada aux cliniques Elsan, en passant bien sûr par le Centre Hospitalier Sud-Francilien.

Plus récemment, en France, la franchise a notamment été impliquée dans les cyberattaques contre l’ESN Coaxis et le département du Loiret.

Si son rançongiciel a été utilisé contre le centre hospitalier de Versailles, fin 2022, et celui d’Armentières tout récemment, la franchise n’y est vraisemblablement pour rien : c’est un logiciel permettant de générer le ransomware, le builder, qui apparaît avoir été utilisé dans les deux cas ; il avait été divulgué publiquement en septembre 2022.