Montri - stock.adobe.com

Enseignement supérieur : fin d’année sous la menace des infostealers

Les dernières semaines ont été marquées par un nombre record de détections d’ordinateurs compromis par infostealer dans la communauté de l’enseignement supérieur et de la recherche.

Comme un air de déjà-vu. Comme en 2021 et 2022, la communauté de l’enseignement supérieur et de la recherche s’apprête à aborder les fêtes de fin d’année sous l’ombre de la menace de cyberattaques.

Il y a deux ans, le fonctionnaire de sécurité des systèmes d’information (FSSI) de l’enseignement supérieur, de la recherche et de l’innovation, alertait de « tentatives de compromission particulièrement ciblées vers notre communauté. C’est une menace très active ».

L’an dernier, une vigilance renforcée était demandée après une série de cyberattaques, parfois jusqu’au déclenchement d’un rançongiciel, comme à Toulouse INP avec Avos. L’inquiétude était d’autant plus grande que les détections d’ordinateurs compromis par infostealer se multipliaient.

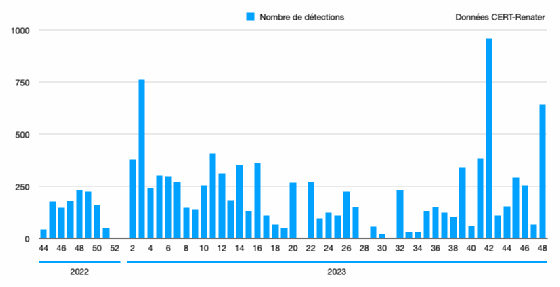

Fin 2022, le CERT Renater faisait état de détections d’infostealers dépassant difficilement les 200 chaque semaine. Reste que durant la semaine du 4 novembre 2022, « un serveur du type VMware Horizon a été compromis probablement suite au vol des identifiants d’un compte administrateur présent sur ce serveur ».

De là, un assaillant avait pu « lancer des attaques sur les réseaux internes de l’établissement concerné, permettant de cibler plusieurs réseaux de type Active Directory ». L’attaque s’est soldée par « la diffusion d’un ransomware sur la totalité du domaine. Heureusement, les nombreuses actions de remédiation qui ont été prises en urgence par l’équipe sécurité ont permis de circonscrire l’attaque ».

Un pic du nombre de détections de compromissions par infostealer pouvait avoir été passé début 2023, mais la menace s’est maintenue à un niveau élevé toute l’année. Elle s’est même avérée explosive à deux reprises.

Durant la semaine du 13 octobre, 958 compromissions par infostealer ont été détectées. Le CERT Renater rapporte le cas de deux incidents de cette nature s’étant soldés par le déclenchement du ransomware Stop/Djvu : « les traces d’infection […] ont permis de confirmer que l’utilisateur a bien téléchargé un premier Loader (peut-être PrivateLoader ou SmokeLoader) qui a ensuite permis de télécharger une panoplie de malwares incluant Amadey, Raccoon, RisePro Stealer, Stealc… Ils ont permis d’exfiltrer de nombreux documents et de nombreuses données d’identification ».

Deux semaines plus tard, c’est « une trace de compromission suite à l’infection et au vol des identifiants de connexion d’un utilisateur par [l’infostealer] Fakeupdates/Clearfake » qui a été détectée sur un site. De là, il semble y avoir eu « exfiltration de données suite à l’utilisation des outils malveillants Cobalt Strike, Mimikatz et autres… ».

L’histoire s’est toutefois bien terminée : « fort heureusement les RSSIs sont intervenus juste à temps dès la détection de l’infection par le Trojan FakeUpdates » et « ont “immédiatement” changé tous les identifiants et mis en quarantaine le poste de l’utilisateur ».

Après une accalmie, la menace s’est à nouveau fortement manifestée durant la semaine du 24 novembre, avec 640 détections rapportées.

Mais ce n’est pas tout. L’automne a notamment été marqué par un nombre non négligeable de compromissions de routeurs Cisco avec l’exploitation de la vulnérabilité CVE-2023-20198.

Celle-ci a été dévoilée le 16 octobre et avant même le 19, 31 cas étaient détectés sur le périmètre du CERT Renater. La semaine suivante, deux de plus étaient identifiés, et autant durant la semaine du 27 octobre. Quatre sont venus allonger la liste début novembre.