Ransomware : quand MountLocker cachait un Conti

Il est admis qu’un acteur de l’enseigne mafieuse Conti s’est mis à QuantumLocker au printemps 2022. Mais des négociations de l’automne 2020 suggèrent qu’un lien existait déjà à l’automne 2020.

Début mai 2022, les équipes de renseignement sur les menaces de Microsoft publient un billet de blog sur l’écosystème du ransomware en mode service. Elles y font référence à un acteur malveillant désigné DEV-0230. Il s’agirait de « l’un des plus prolifiques » affidés de la franchise mafieuse Conti. Il aurait été à l’origine des documents de formation du groupe. Mais à compter du 23 avril 2022, cet acteur serait passé à un autre rançongiciel : QuantumLocker. De quoi tourner la page, alors que la prise de position de Conti en faveur de la Russie, à la suite de son invasion de l’Ukraine, avait marqué le début de la fin pour la petite entreprise mafieuse.

À écouter le défunt Vitali Kremez, fondateur d’AdvIntel, derrière DEV-0230 se cache en fait une partie de l’équipe numéro 2 de Conti. L’équipe 3 aurait disparu à l’occasion de l’implosion du groupe, tandis l’équipe numéro 1, historique et héritière de Ryuk, ouvrait de nouvelles enseignes : Black Basta, Karakurt, et Blackbyte.

Apparu en juillet 2021, Quantum Locker est le successeur de MountLocker, lancé en septembre 2020 – selon Cybereason ; BlackBerry mise plutôt sur juillet 2020. Entre les deux se sont succédé Astro Locker (mars 2021) et Xing Locker (mai 2021). Ces quatre rançongiciels sont alternativement désignés en accolant les deux parties de leur nom ou en les séparant.

L’analyse des propriétés stylistiques de négociations récemment rendues publiques suggère qu’un acteur lié à Conti était déjà impliqué dans des cyberattaques conduites avec MountLocker à l’automne 2020.

Calvin So, analyste en renseignement sur les menaces, a appliqué la stylométrie à plusieurs négociations impliquant différentes familles de ransomware. Ses premières analyses ont fait ressortir des traces, dans les échanges entre victime et cybercriminel, suggérant un lien entre BlackMatter et Hive – ou du moins la migration de certains acteurs d’une franchise à l’autre.

Pour son second tour d’analyses, Calvin So a pu étudier des négociations impliquant notamment REvil, Conti et MountLocker avant qu’elles n’aient été rendues publiques.

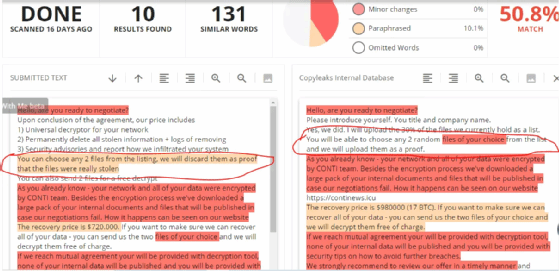

La surprise vient d’une conversation démarrée en octobre 2020 à la suite d’une cyberattaque menée avec MountLocker. Les analyses de Calvin So font ressortir un niveau de similarités étonnamment élevé avec des négociations impliquant… Conti et survenant à la même période.

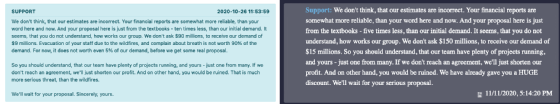

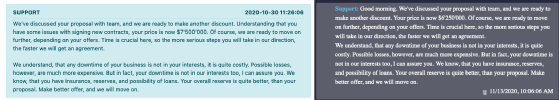

À y regarder de plus près, les passages présentant ces similarités affichent plus que des ressemblances : il s’agit clairement de copier/coller suivant le même script.

Côté Conti, la période sur laquelle des éléments de langage récurrents sont observés s’étend bien au-delà de l’automne 2020. Mais les exemples de négociation impliquant MountLocker sont rares, bien plus que ceux liés à Conti.

Les similarités observées tendent toutefois fortement à conforter l’idée d’une relation durable entre un sous-groupe de Conti et la franchise MountLocker, plus tôt même que cela n’avait été jusqu’ici établi.