Getty Images/Blend Images

Atlassian pousse Jira dans le grand bain du DevSecOps

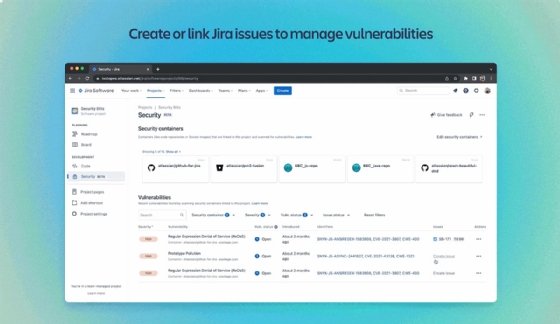

Les données de gestion des vulnérabilités des partenaires d’Atlassian font surface dans un nouvel onglet Security in Jira pour ses clients cloud, ouvrant la voie à une éventuelle expédition de l’éditeur sur le marché DevSecOps.

Les utilisateurs d’Atlassian Jira Software Cloud disposent désormais d’une option gratuite pour intégrer leur flux DevSecOps avec la sortie cette semaine de Security in Jira.

Dans cet onglet optionnel de l’interface de Jira Software Cloud, l’éditeur permet l’intégration des outils de gestion des vulnérabilités de sécurité de cinq partenaires : Snyk (SCA, SAST, scans de conteneurs), Mend.io (SCA, SAST), Lacework (CNAPP), StackHawk (testing, DAST) et JFrog (SCA, analyse de la supply chain logicielle).

Security in Jira : des intégrations précâblées accessibles sans surcoût

Atlassian prévoit de développer d’autres partenariats qui pourraient enrichir les versions futures de Security in Jira.

Les données provenant des outils des partenaires et introduites dans Security in Jira permettront aux équipes DevSecOps de filtrer et de trier les vulnérabilités de sécurité de leurs logiciels au sein de leurs flux de travail existants. Les intégrations, via l’API Atlassian Open DevOps, lieront automatiquement les issues Jira aux vulnérabilités et rempliront ces cartes avec des détails de sécurité ou affecteront des membres de l’équipe pour y répondre.

Les utilisateurs d’Atlassian Jira peuvent déjà relier des outils tiers à l’aide d’Open DevOps via les onglets de déploiements et de versions. Désormais, les partenaires de Security in Jira voient leurs données préintégrées dans l’onglet de sécurité distinct, sans que les utilisateurs aient à réaliser d’intégrations spécifiques, selon Suzie Prince, responsable des produits DevOps chez Atlassian.

« Il s’agit d’étendre la portée de Jira Software pour intégrer la sécurité dans une expérience native de planification Agile au service des équipes de développement logiciels » vante Suzie Prince. « S’ils utilisent un ou plusieurs [outils partenaires], ils pourront combiner les données surfacées pour fournir une vue holistique de toutes les vulnérabilités qui ont un impact sur un projet particulier… soit au niveau du code, soit [dans] les issues créées au moment de l’exécution ».

Cette mise à jour d’Atlassian reflète une tendance plus large dans les pratiques DevSecOps des entreprises, qui lie de plus en plus les préoccupations de sécurité au processus de planification et de conception des logiciels, rappelle Katie Norton, analyste chez IDC.

« Dans notre enquête DevSecOps de cette année, le nombre d’organisations ayant indiqué qu’elles intégraient la sécurité dans les phases de planification et de conception du cycle de vie logiciel a considérablement augmenté », déclare-t-elle. « Jira est évidemment un outil populaire dans ces phases du développement. Aussi, dans notre [analyse] des parts de marché, Atlassian est en deuxième position derrière Microsoft, grâce à Jira. La remontée des informations de sécurité [dans l’outil] est donc utile ».

Dans l’enquête « DevSecOps Adoption, Tools and Techniques 2023 » d’IDC, 28,3 % des répondants ont déclaré qu’ils incorporaient d’abord les notions de sécurité applicative dans la phase de planification du développement logiciel, une progression importante par rapport aux 16,3 % recensés lors de l’enquête précédente, et 41,2 % ont déclaré qu’ils l’incorporaient d’abord dans la phase de conception, contre 15,6 % des répondants en 2022.

DevSecOps : Atlassian prépare le terrain

La sécurité de la chaîne d’approvisionnement des logiciels a également été un sujet brûlant pour les éditeurs DevSecOps au cours de l’année dernière, notamment chez GitHub et GitLab.

La génération de SBOM (Software Bill of Material) ne fait pas partie de Security in Jira, mais Atlassian envisage de proposer cette option, selon Suzie Prince. De même, l’éditeur imagine également de potentielles connexions avec d’autres étapes du processus de déploiement des logiciels à travers son outil Bitbucket. Bitbucket s’intègre déjà à Snyk dans le cadre d’un partenariat existant entre les deux éditeurs.

Atlassian Jira Software Cloud propose un onglet permettant aux clients de demander des intégrations supplémentaires avec des outils tiers de gestion des vulnérabilités et de sécurité, évoque Suzie Prince.

La disponibilité de Security in Jira s’inscrit dans le cadre d’une campagne de sécurité plus large menée par Atlassian. L’éditeur a par ailleurs dévoilé un outil de détection des menaces en version bêta, une nouvelle politique de correction des vulnérabilités open source en amont et le remplacement de son Chief Trust Officer, après la multiplication entre 2021 et 2023 de la détection et l’exploitation de failles dans les logiciels Atlassian.

Pour renforcer la valeur de Security in Jira, les prochaines versions pourraient aussi inclure une partie de la priorisation par Atlassian des vulnérabilités apparues dans les outils partenaires en fonction du contexte de l’entreprise, suggère Katie Norton.

L’une des principales difficultés des entreprises est de hiérarchiser les priorités, affirme-t-elle. « Atlassian a la possibilité unique d’ajouter un contexte métier aux données qu’il recueille. Mieux que quiconque dans l’espace DevOps et DevSecOps, l’éditeur a un lien profond avec les activités qui se déroulent plus largement au sein d’une organisation ».

Atlassian pourrait envisager d’étendre ses fonctionnalités DevSecOps en dehors de Jira Software, poursuit-elle. La sécurité dans Jira chevauche certains outils tiers d’orchestration et de coordination de la sécurité des applications qui alimentent aussi Jira en informations, mais de plus en plus, l’outil se connecte aux flux de travail des développeurs via des pull requests. Une capacité qu’Atlassian pourrait vouloir étendre dans le cadre de futures intégrations DevSecOps. C’est déjà par ce biais que les outils de Snyk peuvent interagir avec BitBucket.

« Parfois, des éléments peuvent être poussés dans Jira et rester dans un backlog pendant un certain temps avant d’être traités », évoque Katie Norton. « Avec les pulls requests, en particulier celles des outils qui génèrent un correctif, un humain n’a plus qu’à l’accepter… c’est le moyen le plus rapide de traiter ces sujets liés à la sécurité ».

L’inconvénient, c’est qu’il n’est pas aussi simple de vérifier l’intégrité des pull requests que celles des workflows Jira, estime-t-elle.

« Lorsqu’il est question de problèmes de sécurité plus importants qui nécessitent une coordination organisationnelle beaucoup plus poussée entre les différentes unités, les équipes et les rôles, il semble plus judicieux d’intégrer une partie de ces données dans Jira », avance Katie Norton.