Infostealers : l’explosion invisible

La menace que représentent les logiciels malveillants dérobeurs de données d'identification explose, sans que cela ne soit pleinement visible. Les chiffres hebdomadaires du CERT de Renater aident toutefois à mettre en lumière l’ampleur du phénomène.

Début décembre 2022, le ministère de l’Enseignement supérieur et de la Recherche active la cellule opérationnelle de crise cyber (COCC) embarquant notamment l’Agence nationale de la sécurité des systèmes d’information (Anssi) et le CERT-Renater. La raison ? Depuis plusieurs mois, les détections de compromissions d’ordinateurs personnels et postes de travail par des logiciels malveillants dérobeurs de données, des infostealers, se multiplient.

Ces détections sont souvent annonciatrices de cyberattaques avec rançongiciel à venir. Alors, face à la menace des intrusions à renfort d’identifiants compromis, il a été demandé aux recteurs d’académies et directeurs d’établissements d’enseignement supérieur et de recherche, notamment, d’assurer durant les vacances scolaires de Noël une permanence des équipes informatiques « afin de prendre en compte et traiter » en moins de deux heures tout signalement transmis par les services du haut fonctionnaire de défense et de sécurité du ministère de l’Éducation nationale, de l’Enseignement supérieur et de la Recherche.

Une menace longtemps en bruit de fond

Fin novembre 2022, une note de France Universités fait le point sur la menace, tout en éclairant sur le risque que font peser les infostealers, en illustrant avec l’attaque subie par Toulouse INP au mois de septembre précédent, et ayant débouché sur le déclenchement du rançongiciel AvosLocker.

La note de France Universités fait état de « près d’une dizaine de cas avérés de rançongiciels en 2022 dans la communauté » de l’enseignement supérieur, tout en tempérant : « la plupart de ces compromissions ont été stoppées à temps ».

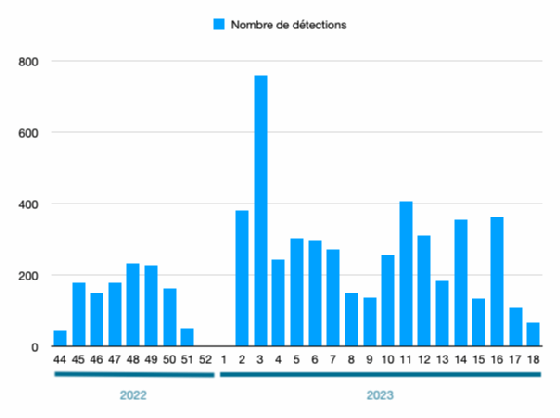

Mais elle reprend les chiffres du CERT Renater sur les détections d’infostealers. Ils sont éloquents : au premier semestre de 2022, le nombre de détections oscillait entre 100 et 200 par mois, avec un pic exceptionnel à près de 300 en mars. Mais à partir de la rentrée, c’est l’explosion : près de 600 détections en septembre, plus de 600 en octobre, et déjà 400 à mi-novembre. Mais le pire était à venir.

Une véritable explosion début 2023

Le CERT Renater produit chiffres et analyses de manière hebdomadaire, archivés par Aix-Marseille Université. Fin 2022, les détections d’infostealers dépassaient difficilement les 200 chaque semaine. Lors de la seconde semaine de 2023, près de 400 détections sont enregistrées, avec une « campagne massive d’infection par le stealer FakeUpdates (aussi nommé SocGholish) ». La semaine suivante, elles seront plus de 750. Depuis, cette menace continue de se maintenir à un niveau élevé, avec des conséquences parfois bien concrètes.

Durant la semaine du 4 novembre 2022, « un serveur du type VMware Horizon a été compromis probablementsuite au vol des identifiants d'un compte administrateur présent sur ce serveur ». De là, un assaillant a pu « lancer des attaques sur les réseaux internes de l'établissement concerné, permettant de cibler plusieurs réseaux de type Active Directory ». L’attaque s’est soldée par « la diffusion d'un ransomware sur la totalité du domaine. Heureusement les nombreuses actions de remédiation qui ont été prises en urgence par l'équipe sécurité ont permis de circonscrire l'attaque ».

L’histoire se répète la semaine suivante : « suite à la compromission d'une machine personnelle d'un utilisateur, ayant probablement conduit au vol de ses identifiants, un intrus a utilisé le compte de connexion RDP de cet utilisateur pour lancer des attaques internes à partir de l'applicatif RDP du serveur "Apache Guacamole" de l'organisme ».

Des compromissions en série

De là, « l'intrus a pu lancer discrètement des scans internes en ciblant spécifiquement les systèmes de type Active Directory (AD) ». L’attaque aurait été « circonscrite juste avant que l'intrus ne réussisse à élever ses privilèges et à prendre le contrôle sur le serveur Active Directory (AD) ».

Rebelote durant la semaine du 18 novembre avec « l'exploitation frauduleuse des données de connexion d'un compte utilisateur légitime, probablement volées par un de cesstealers qui pullulent actuellement, pour obtenir un premier accès au réseau de l'établissement via un logicielde gestion d'accès Guacamole ».

La semaine suivante, une nouvelle intrusion est signalée : « l'origine exacte de cette compromission [n’est] pas encore formellement établie » lors de la publication du bulletin hebdomadaire, mais « on présume qu'au départ les identifiants d'un utilisateur ont été volés ».

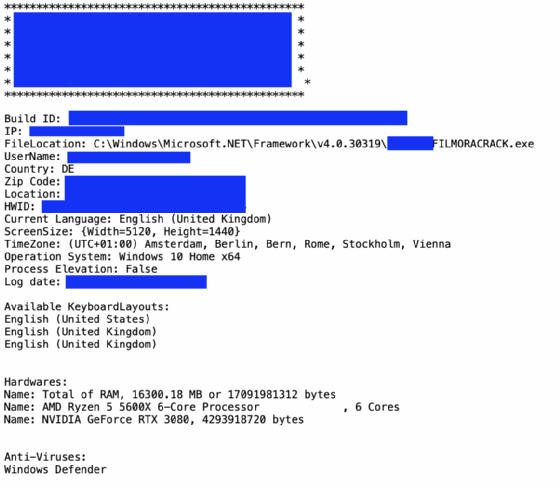

Les bulletins des deux semaines font également état de tels incidents. Et cela continue en 2023. Ainsi, durant la semaine du 3 février, « un serveur Web Moodle a été victime d'une intrusion suite au vol du mot de passe d'un utilisateur ». Celui-ci « avait été dérobé via le malware "Bluefox Stealer" sur le poste personnel d'un étudiant plusieurs semaines avant ». Il avait été installé « suite à l'installation d'un logiciel en version "craquée" de traitement du son "FL Studio" récupérée sur un site non officiel ».

Un scénario bien huilé

Début mars, c’est « un serveur RDS "de bureau à distance" » dont la compromission a été découverte : « les intrus ont utilisé les identifiants du compte VPN de l'administrateur local qui avaient été volés préalablement. Une fois le serveur compromis, les intrus ont utilisé l'outil ScreenConnect pour se connecter via un tunnel chiffré ». L’équipe réseau à détecté l’intrusion grâce à la constatation de « traces d'accès illicites sur le contrôleur de domaine Active Directory ».

La semaine suivante, c’est au tour d’un serveur RDP : « les intrus ont utilisé les identifiants d'un compte préalablement volé par l'intermédiaire d'une infection par un Trojan "Info-Stealer" ».

Rebelote enfin durant la première semaine d’avril : « 51 postes d'un groupe d'étudiants appartenant au même département de formation ont été infectés par le Trojan info-stealer "FakeUpdates" ». Là, « l'origine de l'infection semble être l'utilisation d'une messagerie hébergée par Google qui n’était pas administrée par la DSI. Les étudiants ont probablement échangé entre eux un formulaire infecté de type "Google Form" ou "Google Docs" ou reçu une fausse Alerte "Google Alert" ».

Une menace répandue

La transparence du monde de l’enseignement supérieur et de la recherche donne un éclairage précieux sur la menace. Celle du monde de la santé montre, si c’était nécessaire, que le phénomène est très loin d’être isolé. Ainsi, l’Agence du numérique en santé a relevé des détections des infostealers RedLine et Vidar en octobre 2022.

La moisson des infostealers – on parle de logs – est effroyablement touffue. Quelques dizaines de groupes Telegram, au moins, leur sont consacrés. Certains logs sont vendus, quand d’autres sont diffusés gratuitement. Et ne serait-ce que pour ce second cas, les volumes sont considérables.

Il faut ainsi compter avec des archives de plusieurs centaines de méga-octets, voire dépassant le giga-octet, distribuées ainsi chaque jour dans ces groupes. Qu’est-ce que cela représente ? Des données dérobées sur des milliers d’ordinateurs personnels ou postes de travail.

Pour une seule machine, un log peut peser un peu plus de 2 Mo ou juste quelques centaines de kilo-octets, selon les données dérobées. A la clé, des identifiants de comptes majoritairement personnels, mais souvent également professionnels.