Ransomware : quand les attaquants s’attachent à négocier à huis clos

Historiquement, les victimes de cyberattaque avec ransomware semblaient les plus attachées à la discrétion des échanges avec leurs bourreaux. Des franchises telles que BianLian, Royal et Money Message semblent désormais s’en soucier également.

Pour de nombreux rançongiciels opérés par des attaquants aux prétentions financières limitées, la négociation par e-mail ou via la messagerie sécurisée Tox, voire Session, n’est pas rare. C’est moins fréquent avec des groupes plus professionnels, dotés d’une importante infrastructure IT de gestion de la relation « client » comme feu Hive, Conti ou encore LockBit 3.0.

Avec ces groupes, les discussions se font essentiellement, voire exclusivement, dans des interfaces Web dédiées, connectées à un backend spécialisé. Le cas échéant, les cybercriminels sont même capables d’ouvrir de nouveaux salons de discussion en cas de soupçon d’intrusion dans le premier. Nous l’avons constaté avec Ragnar Locker, Conti, ou encore Akira et Hunters International.

Les détails d’accès au salon de négociation sont fournis dans la note de rançon, déposée après le chiffrement des fichiers sur les machines compromises. Ces détails sont historiquement codés en dur dans l’exécutable de chiffrement : mettre la main sur un échantillon suffit à obtenir ces données. La pratique est historiquement répandue, notamment chez les analystes et chercheurs en cybersécurité, comme le montre le projet Ransomch.at. Certains cybercriminels semblent l’avoir bien compris.

Le ransomware Money Message, découvert courant mars 2023, compte parmi ceux-là. L’exécutable ne manque pas de données : on peut notamment en extraire des identifiants de comptes utilisateurs pour les domaines Active Directory des victimes. Ils étaient en clair dans les premiers échantillons et sont désormais encodés en base 64. La note de rançon l’est également.

Mais les opérateurs de Money Message semblent générer un onion Tor unique pour chaque victime, et à la durée de vie limitée : passé un temps, il n’est plus possible de s’appuyer sur la note de rançon pour accéder à l’éventuelle négociation. D’où l’importance, pour la victime, de contrôler la diffusion des échantillons d’exécutable collectés sur les systèmes attaqués.

La franchise Royal semble également s’être attachée à renforcer la confidentialité des échanges : les échantillons collectés ne contiennent aucune donnée susceptible de permettre à un tiers d’accéder à l’éventuelle négociation.

L’identifiant unique de la victime – une clé alphanumérique à 32 caractères dans le cas de Royal – n’est pas codé en dur dans l’exécutable chargé du chiffrement : c’est un argument passé à l’exécutable pour son lancement. Elle est utilisée pour construire l’URL Tor conduisant à la négociation, et qui sera fournie dans la note de rançon.

Dès lors, un échantillon de Royal seul ne permet en rien d’accéder à l’éventuelle négociation : seule une personne ayant accès à la note de rançon est susceptible de faire « fuiter » les informations le permettant. Une façon supplémentaire, pour les opérateurs de Royal, de renforcer la confidentialité des échanges avec leurs victimes.

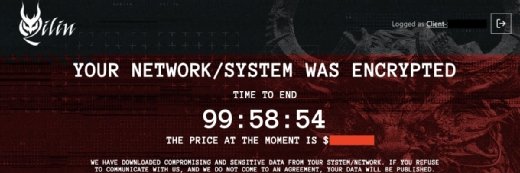

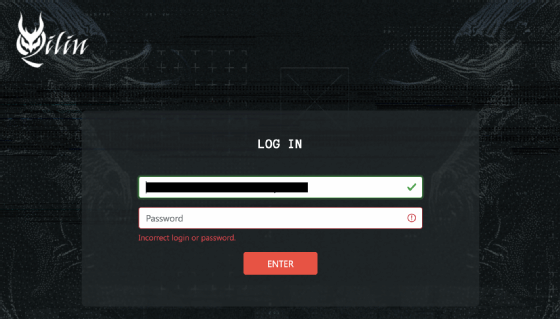

Cela vaut également pour Qilin (Agenda) pour lequel l’examen d’un échantillon ne permet d’accéder qu’au condensat du mot de passe spécifique à une victime et qui doit être fourni pour lancer l’exécution du ransomware. Les échantillons sont toutefois susceptibles de contenir des identifiants de comptes de l’infrastructure de la victime.

Le groupe BianLian semble quant à lui privilégier simplement la messagerie chiffrée Tox pour communiquer avec ses victimes, tout en proposant l’e-mail comme alternative. Connu depuis l’été 2022, ce groupe a notamment publié, fin avril 2023, une revendication de cyberattaque contre le groupe Etic, spécialiste de l’externalisation des métiers de service aux entreprises. Le groupe 8base a adopté les mêmes moyens de communication, de même que les utilisateurs du rançongiciel Cactus.

Quant aux opérateurs de l’enseigne Play, ils apparaissent privilégier le courriel, tout simplement. Ceux de la franchise Rhysida ont une autre approche. Le négociateur doit ainsi montrer patte blanche, en fournissant le nom de l’organisation concernée ainsi que celui du domaine Active Directory. Mais ce n’est pas tout : à cela s’ajoute la liste des comptes administrateurs du domaine, ainsi qu’une adresse mail de contact.

Certaines enseignes proposent, voire forcent, la création d’un mot de passe pour protéger les échanges – toujours dans une interface Web – d’intrus qui auraient obtenu les détails contenus dans la note de rançon. Les premières constatations suggèrent que c’est le cas pour LockBit, avec la nouvelle version 5.0 de sa franchise. Mais attention : cela ne garantit en rien qu’une éventuelle négociation ne sera pas divulguée, après son échec en particulier, par les cybercriminels. Des affidés de la franchise LockBit l’ont fait par le passé ; d’autres de l’enseigne DragonForce également.

Publication initiale le 21 avril 2023, mise à jour le 3 octobre 2023, le 22 février 2024, le 28 mai 2024, le 20 septembre 2024, puis le 17 septembre 2025.