ryanking999 - stock.adobe.com

ESXiArgs : le ransomware revient avec une nouvelle version

Une nouvelle mouture d’ESXiArgs est distribuée en masse depuis ce mercredi 8 février. Elle tente de rendre caduques les méthodes de récupération établies pour la version précédente. Les serveurs VMware ESXi déjà touchés lors de la première vague de cyberattaques du 3 février 2023 ne sont pas à l’abri d’une réinfection.

Comme le rapportent nos confrères de Bleeping Computer, une nouvelle version du rançongiciel ESXiArgs est actuellement distribuée par les auteurs de la campagne qui fait des ravages depuis bientôt une semaine sur certains serveurs VMware ESXi directement accessibles via Internet.

Cette nouvelle version s’appuie sur un script d’exécution du composant de chiffrement modifié : le nouveau script Shell a été ajusté pour rendre caduques les méthodes de récupération des données affectées trouvées auparavant et automatisées, notamment, par la CISA.

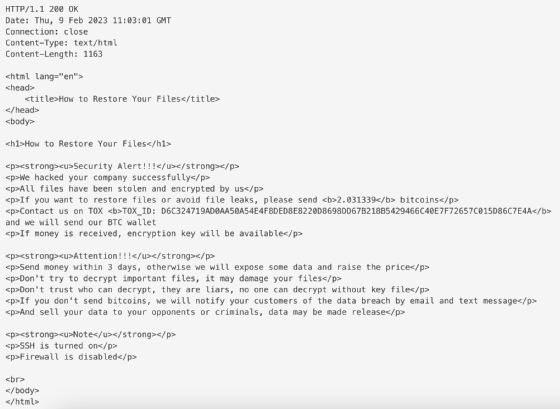

La note de rançon affichée par cette nouvelle version d’ESXiArgs ne mentionne plus d’adresse de paiement : cette dernière ne sera fournie qu’après prise de contact avec l’assaillant, via la messagerie instantanée chiffrée Tox. L’identifiant de l’assaillant n’a pas changé.

Le moteur de recherche spécialisé Onyphe a observé, pour la première fois, la nouvelle note de rançon sur un serveur compromis hébergé chez LeaseWeb aux Pays-Bas, ce 8 février 2023, peu après 17h. Une minute plus tard, un second était découvert chez ScaleWay. Onyphe compte – à l’heure où sont publiées ces lignes – plus de 130 serveurs affectés par cette relance de la campagne de cyberattaques, dont plus de 25 chez OVHcloud.

Selon les données de Shodan analysées par Jack Cable de l’homologue américain de l’Agence nationale de la sécurité des systèmes d’information (Anssi) – la CISA –, près de 900 adresses IP à travers le monde affichent désormais la nouvelle note de rançon. Surtout, 90 % d’entre elles sont, selon lui, des réinfections. Sur des serveurs, donc, qui n’ont vraisemblablement pas été mis à l’isolement après la première vague du 3 février.

De nouveaux témoignages sur les forums de Bleeping Computing font apparaître des victimes pour lesquelles le service OpenSLP n’était pas actif ; laissant à suspecter soit l’exploitation d’une autre vulnérabilité que celle principalement supposée (initialement), soit une compromission initiale bien antérieure au déclenchement de la campagne ESXiArgs.

De quoi conforter l’hypothèse d’une opération de longue haleine, impliquant potentiellement une porte dérobée déposée plus tôt. Mais aussi d’inviter les exploitants de serveurs ESXi, directement exposés sur Internet et n’ayant pas encore été touchés par ESXiArgs, à faire preuve de la plus grande prudence.