ESXiArgs : une campagne de longue date ayant volé en éclats ?

Certains éléments de l’infrastructure utilisée pour lancer les cyberattaques en fin de semaine dernière étaient déjà actifs au mois de janvier. Des serveurs touchés avec ESXiArgs avaient déjà été frappés par ransomware au mois d’octobre 2022.

La campagne de cyberattaques contre des serveurs ESXi découverte brutalement ce vendredi 3 février pourrait avoir commencé bien plus tôt, mais dans la discrétion, et sous la forme d’une opération de ransomware avec double extorsion. Plusieurs indices le suggèrent.

Il y a tout d’abord deux serveurs ESXi victimes du ransomware qu’il convient désormais d’appeler ESXiArgs, aux adresses IP suivantes :

- 54.36.48[.]148

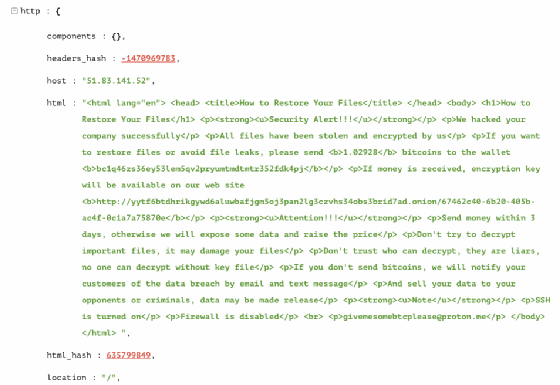

- 51.83.141[.]52

Les données des moteurs de recherche spécialisés Onyphe et Shodan sont formelles : avant le 3 février, ils affichaient déjà une demande de rançon. Celle-ci ressemblait comme deux gouttes d’eau à celle observée chez les victimes de la campagne ESXiArgs, à quelques différences près :

- un montant demandé moitié moindre, autour de 1 btc ;

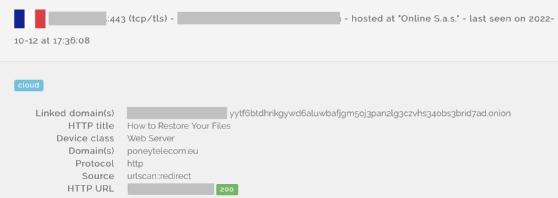

- un lien vers une page Web sur un site Tor yytf6btdhrikgywd6aluwbafjgm5oj3pan2lg3czvhs34obs3brid7ad[.]onion ;

- une adresse e-mail ;

- pas d’identifiant pour la messagerie instantanée chiffrée Tox.

À la suite de la campagne ESXiArgs, les deux serveurs considérés affichaient la nouvelle demande rançon, celle découverte avec effroi par les autres victimes de la campagne. C’est toujours le cas à l’heure où nous publions ces lignes.

Germán Fernández, chercheur au sein de CronUp, a trouvé les traces d’une note de rançon mentionnant ce nœud Tor remontant au 18 octobre 2022.

Les scanners d’Onyphe l’avaient observé pour la première fois le 12 octobre, et pour la dernière fois le 20 janvier 2023.

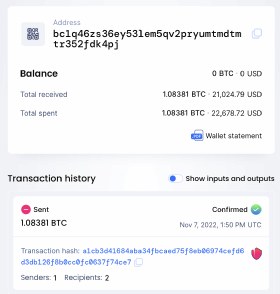

La somme correspondant à la rançon demandée, pour l’un des deux serveurs, a été versée le 14 octobre à l’adresse bc1q46zs36ey53lem5qv2pryumtmdtmtr352fdk4pj. À l’automne dernier, ce sont 12 serveurs ESXi compromis de la sorte qui ont été observés par Onyphe.

Des traces d’activité réseau significatives

De son côté, Tehtris s’est penché sur le trafic réseau ayant visé, depuis le 1er janvier, le port 427 associé au service OpenSLP affecté par la vulnérabilité CVE-2021-21974 fortement suspectée d’avoir été exploitée dans le cadre de la campagne ESXiArgs.

Le Français a observé des pics de trafic les 10 et 24 janvier 2023, avant d’autres, plus marqués encore, début février. Il produit une liste des 10 adresses IP dont est venu le plus gros du trafic réseau en question. Parmi elles, au moins 4 étaient déjà connues et répertoriées dans des listes publiques de marqueurs techniques associés à la campagne ESXiArgs. De quoi confirmer la qualité des observations de Tehtris.

Selon plusieurs sources concordantes, l’exécution d’un script Python a été constatée sur certains serveurs compromis, sans que plus de détails nous aient été fournis à son sujet.

Mais le script Shell utilisé pour exécuter le maliciel de chiffrement d’ESXiArgs contient une référence à un autre script, écrit en Python, dont le nom rappelle une porte dérobée pour serveurs ESXi, découverte en octobre 2022 par les Threat Labs de Juniper, et documentée en décembre dernier.

Un attaquant doublé par un autre ?

Ces observations confortent l’hypothèse d’une campagne d’attaques cherchant à exploiter la vulnérabilité CVE-2021-21974 en amont du déclenchement massif d’ESXiArgs.

Elles laissent par ailleurs à suspecter un lien avec une campagne de compromission antérieure, à moins que l’acteur impliqué dans la campagne ESXiArgs n’ait également exploité une porte dérobée déjà déposée – et potentiellement utilisée dans certains cas – par un autre acteur malveillant. Lequel pourrait s’être fait doubler par un associé.