icetray - Fotolia

ProxyNotShell : de nombreux serveurs Exchange encore vulnérables

Une nouvelle chaîne d’exploitation utilisant l’une des vulnérabilités ProxyNotShell contourne les mesures de prévention de Microsoft concernant l’URL Rewrite depuis septembre et met les serveurs Exchange en danger.

Selon la fondation Shadowserver, organisme à but non lucratif spécialisé dans la cybersécurité, environ 60 000 adresses IP exposant des instances de serveurs Exchange sont toujours affectées par la vulnérabilité ProxyNotShell, référencée CVE-2022-41082.

ProxyNotShell fait référence à une paire de vulnérabilités de type d’Exchange Server, divulguées pour la première fois en septembre, qui ont été enchaînées par des acteurs malveillants dans une série d’attaques ciblées. L’une des failles, CVE-2022-41040, est un défaut de falsification de requête côté serveur, et l’autre, CVE-2022-41082, est un bogue d’exécution de code à distance. Le nom ProxyNotShell est une référence à ProxyShell, une série de failles désormais célèbres divulguées en 2021.

Microsoft n’a pas appliqué de correctif à ProxyNotShell avant son Patch Tuesday de novembre. Jusque-là, la société a exhorté les clients à atténuer les vulnérabilités, en appliquant les instructions URL Rewrite pour le point de terminaison Autodiscover au centre de la chaîne d’exploitation.

Cependant, CrowdStrike a publié le mois dernier un billet de blog révélant qu’une nouvelle chaîne d’exploitation, appelée « OWASSRF », contourne les mesures d’atténuation de Microsoft. OWASSRF combine le bogue ProxyNotShell CVE-2022-41082 avec la faille d’élévation de privilèges CVE-2022-41080. Elle a été utilisée dans plusieurs attaques avec le ransomware Play ces dernières semaines.

CrowdStrike appelle les organisations à appliquer le correctif du Patch Tuesday de novembre. OWASSRF est considéré comme particulièrement dangereux, car il affecte les organisations qui ont appliqué des mesures d’atténuation en pensant que le correctif de ProxyNotShell n’était pas nécessaire. CrowdStrike et Rapid7 ont tous deux observé une augmentation des compromissions de serveurs Exchange pour lesquelles OWASSRF était la cause présumée.

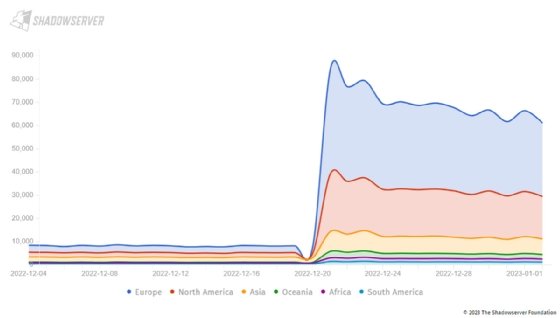

Shadowserver, un organisme de cybersécurité à but non lucratif qui se consacre à la collecte et à l’analyse de données, a analysé les adresses IP des instances de Microsoft Exchange Server susceptibles d’être vulnérables à CVE-2022-41082. Le 21 décembre, le lendemain de la publication de la recherche de CrowdStrike, Shadowserver a trouvé 83 946 adresses IP vulnérables. Au 2 janvier, ce nombre est tombé à 60 865.

Piotr Kijewski, PDG de Shadowserver, a déclaré à la rédaction de TechTarget que la nouvelle chaîne d’exploitation n’a pas atteint un niveau de sensibilisation comparable à d’autres problèmes de sécurité récents concernant Exchange.

« Je pense personnellement que ce problème est un peu moins connu et que l’application des correctifs est donc plus lente », a-t-il déclaré. « Les messages précédents sur ce problème se concentraient initialement sur les mesures d’atténuation, qui se sont avérées insuffisantes. Les derniers correctifs apportés par [Microsoft], le 8 novembre, n’ont pas fait l’objet d’autant d’attention qu’ils auraient dû l’être ».

Piotr Kijewski ajoute qu’en raison de la manière dont le scanner Exchange de Shadowserver est configuré, il est peu probable qu’un grand nombre des instances Exchange vulnérables repérées soient des leurres, des honeypots, mis en place par des chercheurs.

« Le scanner Exchange est construit à partir de trois scans et de quatre scripts de traitement qui extraient différentes vulnérabilités et informations », a-t-il déclaré. « Le premier [scan] est une requête HEAD et les deux autres sont des requêtes GET sur lesquelles nous nous attendons à devoir suivre des redirections. Il faudrait donc qu’il s’agisse de véritables instances configurées comme des honeypots, pour que nous puissions collecter des informations sur elles, ce qui signifie que, par définition, nous sommes susceptibles d’en capter moins ».