Getty Images

Hôpital de Corbeil-Essonnes : une discussion inhabituelle sans négociation perceptible

La divulgation de données volées lors de la cyberattaque contre le centre hospitalier Sud-Francilien a commencé, quand bien même la discussion avec l’assaillant a visé, initialement, à le convaincre de renoncer à son chantage.

Avec 24h de retard sur le calendrier initialement prévu, les données volées lors de la cyberattaque contre le centre hospitalier Sud-Francilien (CHSF), à Corbeil-Essonnes, ont commencé à être divulguées le vendredi 23 septembre.

Il s’agit d’une archive compressée de plus de 11 Go qui est présentée, sur la vitrine de la franchise LockBit 3.0, comme n’étant qu’un premier lot. Dans un communiqué de presse notamment partagé sur Twitter, Medhy Zeghouf, président du conseil de surveillance du CHSF confirme la fuite, précisant toutefois que « l’attaque semble avoir été circonscrite aux serveurs virtuels et à seulement 10 % de l’espace de stockage de l’hôpital qui réalise bien sûr des sauvegardes régulières ».

Reste que parmi les données compromises, il faut compter notamment avec « des données administratives dont le [numéro de sécurité sociale] », et des « données de santé telles que des comptes-rendus d’examen et en particulier des dossiers externes d’anatomocytopathologie, de radiologie, de laboratoires d’analyse ».

Le vol de données a eu lieu avant le déclenchement du ransomware, survenu fin août. Selon des éléments de l’enquête technique conduite par l’Agence nationale de la sécurité des systèmes d’information (Anssi), l’assaillant n’a pas manqué de temps pour cela : la cyberattaque a effectivement commencé autour du 10 août.

Ce que nous apprend la discussion entre la victime et l’attaquant

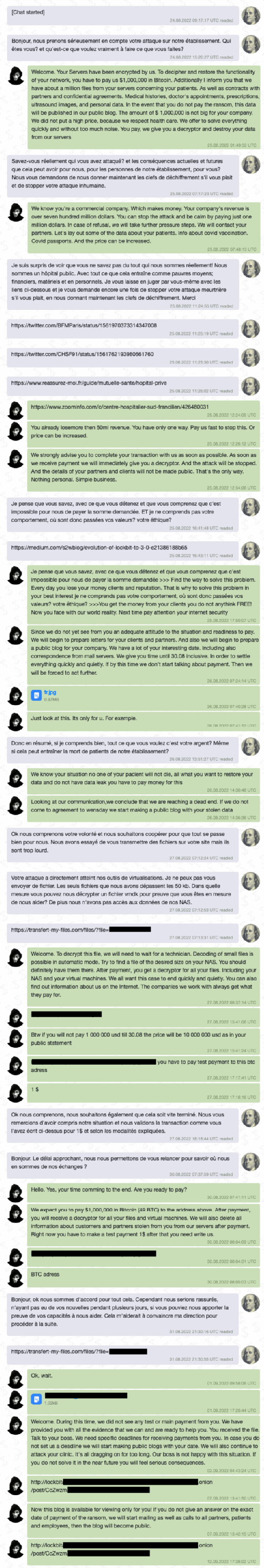

Nous avons pu accéder à la conversation engagée, le 24 août, par un représentant de la victime avec les cyberdélinquants liés à franchise mafieuse LockBit 3.0. La divulgation des données volées ayant commencé et la victime ayant manifestement décidé de rompre le contact le 31 août, nous avons décidé de publier ici l’échange, dans son intégralité (cliquez sur l’image ci-dessous pour y accéder).

Cet échange s’avère porteur de nombreux enseignements :

- Le dialogue a été engagé le 24 août. Cette date n’est guère surprenante : avant cela, la franchise LockBit 3.0 était confrontée à une intense campagne d’attaque en déni de service distribué (DDoS), rendant très difficilement joignables ses vitrines ainsi que ses serveurs Web de tchat.

- L’interlocuteur, côté victime, s’est exprimé exclusivement en français, ce qui est très inhabituel. Généralement, c’est l’anglais qui est utilisé dans les négociations.

- La rançon demandée a été indiquée le 25 août, et fixée à 1 million de dollars.

- Les attaquants suivaient ce qui était publié dans la presse. Le 27 août, ils ont menacé de revoir leurs exigences à la hausse, 10 millions de dollars, faute de paiement avant le 30 août. Cette menace n’a pas été mise à exécution.

- La victime a essayé de convaincre les cyberdélinquants qu’ils avaient frappé un hôpital public. Ceux-ci n’ont pas compris – ou pas voulu comprendre – que le CHSF n’est pas un organisme à but lucratif.

- La victime n’a pas cherché à évaluer la quantité et la nature des données volées par l’attaquant, comme c’est souvent le cas lors des premiers échanges en cas de cyberattaque avec rançongiciel.

- Les efforts semblent s’être concentrés sur l’accès à certaines données chiffrées potentiellement utiles pour l’analyse de la cyberattaque et la reconstruction, non sans un succès certain.

- Le dernier message de l’interlocuteur côté victime est daté du 31 août. Après cette date, l’attaquant a tenté de maintenir une certaine pression pour réengager la discussion, en vain.

- Aucun paiement ne semble être survenu, selon le suivi des données de paiement fournies à plusieurs reprises durant la discussion.

Des zones d’ombre

Pour autant, dans ce dossier, plusieurs zones d’ombre persistent :

- Le 22 août, nos confrères de RMC évoquent une rançon demandée de 10 millions de dollars, « dans un message ». Ce que l’on appelle les « notes de rançon », déposées automatiquement lors du chiffrement par le ransomware LockBit Black, ne mentionne pas de montant. Ni la chronologie des événements ni la négociation que nous avons pu consulter ne confortent l’affirmation reprise par nos confrères.

- Le 31 août, nos confrères du Parisien évoquent de leur côté une négociation menée par le GIGN, « par mails » qui aurait permis de faire baisser la rançon demandée à 1 million de dollars. Le 27 août, une source nous a fait la même confidence. Mais nous avons choisi de l’ignorer, car, là encore, la négociation suivie sur les serveurs de tchat de LockBit 3.0 contredisait ces allégations.

Y a-t-il eu des négociations parallèles ? Il n’est pas possible de l’exclure, même si la gendarmerie, en charge de cette affaire, recommande d’éviter ce type de pratique. En outre, les opérateurs de LockBit sont plus connus pour refuser le dialogue par mail que le contraire.

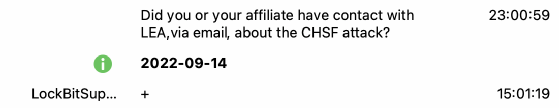

Afin d’essayer d’en avoir le cœur net, nous avons sollicité directement, via Tox, les opérateurs de la franchise LockBit 3.0 en leur demandant si, dans le cadre de l’attaque du CHSF, des échanges avec les forces de l’ordre étaient survenus par courriel. Et de nous affirmer, le 14 septembre, que cela avait été le cas. Mais cela ne signifie pas que ce soit vrai.

Les opérateurs de la franchise et son affidé responsable de la cyberattaque contre le CHSF ont un autre compte à rebours, non public celui-ci : le 9 octobre, vers 23h30 heure de Paris, ils détruiront les clés susceptibles de permettre de déchiffrer les éléments qu’ils ont chiffrés dans le système d’information du centre hospitalier.