Getty Images/iStockphoto

Centre hospitalier Sud-Francilien : un attaquant patient, mais sans compassion

La discussion entre l’affidé de la franchise LockBit 3.0 et un interlocuteur pour le centre hospitalier Sud-Francilien fait ressortir à tout le moins, une incompréhension, sinon de la mauvaise foi, voire de l’indifférence.

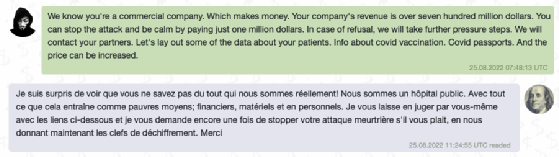

Mauvaise foi, incompréhension, ou indifférence ? La discussion engagée entre l’affidé de la franchise LockBit 3.0 et un interlocuteur pour le centre hospitalier Sud-Francilien, à Corbeille-Essonnes, que LeMagIT a pu consulter, fait ressortir un cybercriminel convaincu d’avoir affaire à une entreprise commerciale, comme une clinique privée, et non pas à un hôpital public. Et cela malgré l’insistance de sa victime.

La discussion a commencé le 24 août, en français du côté de la victime : « bonjour, nous prenons sérieusement en compte votre attaque sur notre établissement. Qui êtes-vous ? Et qu’est-ce que vous voulez vraiment à faire ce que vous faites ? [sic] »

C’est là que l’attaquant a formulé sa demande de rançon : 1 million de dollars, en bitcoin, non pas 10 millions comme cela a été indiqué précédemment par plusieurs de nos confrères. Pour l’affidé, ce montant « n’est pas trop gros pour votre entreprise [sic]. Nous n’avons pas fixé un prix élevé parce que nous respectons la santé ».

Côté victime, le soupçon d’une incompréhension sur sa nature réelle apparaît aussitôt : « savez-vous réellement qui vous avez attaqué ? Et les conséquences actuelles et futures que cela peut avoir pour nous, pour les personnes de notre établissement, pour vous ? » Les clés de déchiffrement sont demandées dans la foulée.

Persuadé d’avoir frappé une organisation à but lucratif…

Mais l’assaillant semble convaincu d’avoir frappé « une entreprise commerciale », « qui fait de l’argent ». Côté victime, l’interlocuteur insiste : « je suis surpris de voir que vous ne savez pas du tout qui nous sommes réellement ! Nous sommes un hôpital public. Avec tout ce que cela entraîne comme pauvres moyens, financiers, matériels et en personnels ». Et de fournir quelques liens pour appuyer son propos.

En réponse, l’affidé avance le lien vers la page ZoomInfo du centre hospitalier. Sa simple existence est susceptible de l’avoir induit en erreur, mais ce service est régulièrement utilisé par les cybercriminels pour montrer et évaluer des cibles. Les courtiers en accès initiaux l’utilisent également pour mettre en valeur les accès qu’ils ont en boutique.

Et l’attaquant insiste, relançant la discussion sur le terrain du chiffre d’affaires, des pertes d’exploitation, et de la réputation, convaincu, semble-t-il, d’avoir touché une entreprise commerciale comme une autre. À moins que cela ne soit que mauvaise foi… pour éviter de s’attirer les foudres des opérateurs de la franchise.

… Ou simplement de mauvaise foi ?

Car LockBit 3.0 fixe des réserves à ses affidés pour les attaques contre les cibles dans le secteur de la santé, mais pas d’interdiction généralisée. Ainsi, peut-on lire sur la vitrine de la franchise, « il est interdit de chiffrer les établissements où l’endommagement des fichiers pourrait entraîner la mort, comme les centres de cardiologie, les services de neurochirurgie, les maternités et autres, c’est-à-dire les établissements où des interventions chirurgicales sur des équipements de haute technologie utilisant des ordinateurs peuvent être effectuées ».

Cependant, « il est permis de voler des données dans n’importe quel établissement médical sans les chiffrer, car elles peuvent constituer un secret médical et doivent être strictement protégées conformément à la loi. Si vous n’arrivez pas à déterminer si une organisation médicale particulière peut être attaquée ou non, contactez le service d’assistance ».

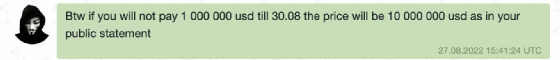

Mais dans le cas du CHSF, le cybercriminel est convaincu : « nous connaissons votre situation, aucun de vos patients ne va mourir ». Le montant avancé initialement de 10 millions de dollars apparaîtra dans la conversation le lendemain de cette affirmation, le 27 août, comme une menace : « si vous ne payez pas 1 000 000 $ d’ici au 30 août, le prix sera de 10 000 000 $ comme dans votre déclaration publique ».

Voire indifférent

Ferme et bien décidé à essayer de se faire payer, l’attaquant a tout de même accédé à quelques demandes, notamment le déchiffrement d’un fichier trop volumineux pour être traité automatiquement par l’interface Web de discussion, limitée à 50 ko. Mais le 2 septembre, il s’est fait pressant, indiquant que tout cela « prend trop de temps. Mon boss n’est pas content de cette situation ». Il aura toutefois attendu le 7 septembre pour présenter la revendication qu’il s’apprête à publier. Une semaine après le dernier message de sa victime. Et pas question, dans cette prérevendication, de demander 10 millions de dollars. C’est toujours 1 million de dollars, que ce soit pour le téléchargement ou la destruction des données volées.

Joint par la rédaction dès le 26 août, le service de communication du centre hospitalier Sud-Francilien n’a pas souhaité faire de commentaire et a transmis nos questions à l’Agence nationale de la sécurité des systèmes d’information (Anssi), qui n’est pas revenue vers nous. Le 2 septembre, un porte-parole du C3N de la gendarmerie nationale, au service d’information et de relations publiques des armées (Sirpa), s’est refusé à tout commentaire.

Le directeur du CHSF a pour sa part précédemment confié à nos confrères de l’AFP qu’« aucun établissement n’a payé et ne paiera » la rançon, du fait de son statut d’établissement public. Selon les éléments de la discussion suivie par LeMagIT, aucune rançon n’a été payée. Tout au plus un interlocuteur pour la victime a-t-il pu donner l’impression, le 27 août, qu’un paiement allait survenir, vraisemblablement pour retarder quelque peu la revendication de l’attaque.

La veille, le ministre de la Santé, François Braun, avait assuré : « la santé des Français ne sera pas prise en otage ». Et d’annoncer le déblocage de 20 millions d’euros additionnels pour améliorer la posture de sécurité des établissements de santé.