Ransomware : Mandiant n’est pas tombé dans les filets de LockBit

Une revendication de cyberattaque contre Mandiant a été publiée hier sur la vitrine de LockBit. Elle s’avère n’être qu’un coup de communication pour mieux réfuter certaines récentes allégations du spécialiste de la cybersécurité.

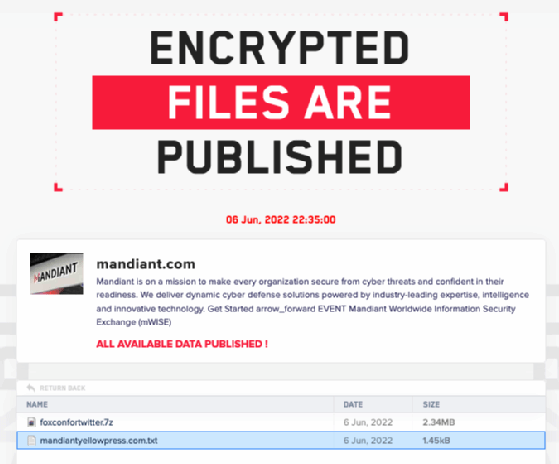

La nouvelle est tombée ce lundi 6 juin, à quelques heures de l’ouverture de l’édition 2022 de la conférence RSA qui se déroule cette semaine à San Francisco : LockBit a épinglé Mandiant sur la page d’accueil de son site vitrine. Ces cyberdélinquants auraient-ils réussi à piéger ce spécialiste de la cybersécurité, racheté récemment par Google ? Non.

Tout indique à ce stade que les opérateurs de la franchise mafieuse LockBit – ou au moins l’un de ses affidés – se sont offert un joli coup de communication.

Sollicité par nos confrères de Bleeping Computer, Mark Karayan, directeur principal de la communication marketing de Mandiant, a indiqué que l’entreprise est « au courant de ces revendications associées à LockBit ». Et d’indiquer que, « à ce stade, nous ne disposons d’aucun indice appuyant leurs allégations. Nous continuerons à suivre l’évolution de la situation ».

Ce n’est pas la première fois qu’une revendication publiée sur le site vitrine de LockBit se révèle être fausse. Fin janvier y était ainsi mentionné le ministère français de la Justice. Las, les fichiers divulgués par le groupe de cybermalfaiteurs suggéraient une cyberattaque menée en fait contre un cabinet d’avocats du Calvados.

Avant cela, début décembre 2021, un affidé LockBit 2.0 avait revendiqué une cyberattaque avec vol de données contre Schneider Electric. L’intéressé avait réfuté ces affirmations. À juste titre : l’examen des données divulguées avait montré qu’elles provenaient de chez Vestas, spécialiste danois de l’éolien, attaqué précédemment.

Mais de quoi retourne-t-il cette fois-ci, avec Mandiant ? La revendication publiée sur le site vitrine de LockBit a rapidement été assortie de deux fichiers : une déclaration et une archive contenant quelques images. Des éléments éclairants.

La déclaration évoque la récente cyberattaque contre Foxconn au Mexique. Mais elle adresse surtout la question d’éventuels liens entre LockBit et EvilCorp. C’est là que Mandiant entre en scène.

Le 2 juin, Mandiant a publié un rapport de renseignement sur les menaces selon lequel un acteur – ou un groupe –, identifié par la référence UNC2165, « passe à LockBit pour échapper aux sanctions ».

Qui est UNC2165 ? Selon le rapport, cette entité est active depuis au moins 2019. Surtout, elle présente « de nombreux recouvrements avec le groupe publiquement connu comme EvilCorp ». Ce groupe est associé aux ransomwares BitPaymer, DoppelPaymer, WastedLocker ou encore Hades.

C’est sur la base de ces recouvrements que les équipes de Mandiant « estiment, avec un haut niveau de confiance » qu’UNC2165 et EvilCorp ont choisi de passer à LockBit pour se faire plus furtifs et… échapper à certaines sanctions de la justice américaine.

De fait, rappelle Mandiant, EvilCorp fait l’objet de sanctions américaines depuis décembre 2019. Et « après une recommandation d’octobre 2020 » par les autorités des États-Unis, « il y a eu cessation des activités de WastedLocker et l’émergence de multiples variants de ransomware étroitement liés dans une succession relativement rapide ».

Lockbit ransomware group has "released" the Mandiant "ransom". The "leaked material" is a note from Lockbit refuting the recent accusations of being tied to DoJ sanctioned Maksim Yakubets (i.e. EvilCorp)

— vx-underground (@vxunderground) June 6, 2022

Image 1. Lockbit statement

Image 2 - 4. Lockbit statement supplied images pic.twitter.com/nQSjR90Q9P

La déclaration de LockBit vise explicitement ces conclusions de Mandiant : « notre groupe n’a rien à voir avec EvilCorp », peut-on y lire ; « nous sommes de véritables pirates underground du darknet, et n’avons rien à faire avec la politique ou des services de renseignement tels que le FSB, le FBI, etc. ». Et d’ajouter que « nous sommes un groupe multinational ; notre programme partenaires [sic] inclut non seulement des Russes, mais aussi des Américains, Chinois, Iraniens, Ukrainiens, et de nombreuses autres nations ».

De quoi rappeler la stratégie de dilution adoptée, selon AdvIntel, par une autre franchise de ransomware : Conti. Selon Yelisey Boguslavskiy, des tentatives sont en cours pour « effacer » la marque Conti. Celles-ci visent à éviter que des victimes ne se refusent à céder aux exigences d’affidés du groupe de peur d’enfreindre les sanctions en vigueur contre la Russie.

Pour l’expert, « lorsqu’une entreprise paie Hive ou tout autre groupe allié à Conti, elle risque de soutenir involontairement un groupe pro-guerre, et pro-Poutine ».

Pour approfondir sur Menaces, Ransomwares, DDoS

-

![]()

Cybercriminalité : le trésor américain impose des sanctions à un hébergeur « bulletproof »

-

![]()

Campagne Salesloft : Zscaler, Palo Alto, Cloudflare et BeyondTrust allongent la liste des victimes

-

![]()

Anssi : les vulnérabilités Ivanti Cloud Service Access ont fait des victimes en France

-

![]()

Cybermenaces : tout savoir sur Scattered Spider