Ransomware : ce que les négociations dévoilent des attaquants

Pour l’infiltration et le vol de données, les cyberdélinquants ont des habitudes, de véritables signatures contribuant à l’attribution des attaques. Cela vaut également pour leur manière de conduire les négociations. Exemples.

« Nous n’avons pas reçu de demande de rançon ». De nombreuses victimes de rançongiciel formulent publiquement cette affirmation. Mais elle est à tout le moins trompeuse. De fait, les ransomwares déposent généralement une note d’information sur les systèmes chiffrés par leurs opérateurs. Cette note ne contient très généralement pas de demande de rançon explicite, mais des informations destinées à engager la discussion, la négociation. En suivant ces indications, la victime – ou les tiers impliqués dans la réponse à incident – accède à une page Web où l’attendent ses agresseurs pour parler argent. C’est là qu’est formulée la demande de rançon.

Depuis le second semestre 2020, nous avons suivi plus de 140 négociations suivant une cyberattaque avec ransomware. Celles-ci s’avèrent parfois très éclairantes sur les assaillants, bien plus qu’ils ne l’imaginent probablement. Illustration avec la franchise Conti.

BreachQuest, Check Point et de nombreux autres, se sont penchés sur les fuites d’échanges internes à la franchise, pour déduire l’organisation du groupe. Le premier est allé jusqu’à en établir un organigramme faisant ressortir trois équipes gérant les cyberattaques de bout en bout. Mais les négociations suggéraient déjà une telle organisation.

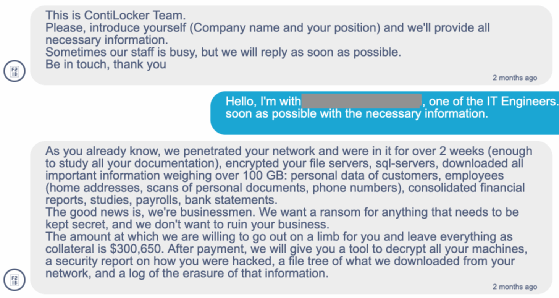

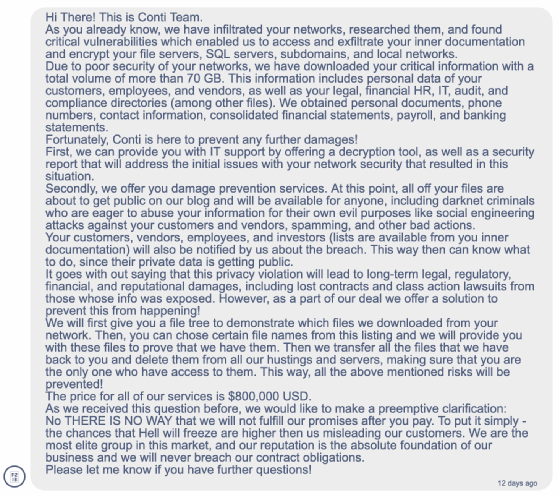

La franchise Conti s’est montrée extrêmement structurée, organisée, et méthodique. Certaines « habitudes » de négociation font ressortir certaines équipes. Ainsi, l’une d’entre elles avait l’habitude d’engager la conversation en lançant « This is ContiLocker Team » avant d’avancer « As you already know, we penetrated your network and were in it for over X weeks ». L’exact même script ressort dans 17 négociations que nous avons suivies. Celles d’Exagrid et du système de santé irlandais ont été engagées suivant un schéma comparable, avec quelques variations à la marge. Celle du Britannique Fat Face, ainsi que deux autres victimes antérieures, semble avoir servi de base historique au script.

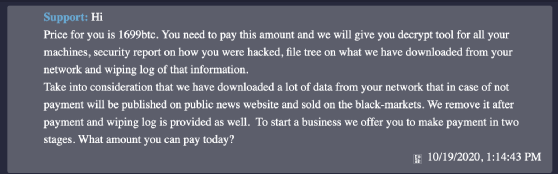

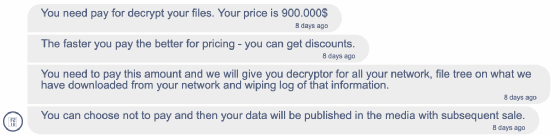

Un script différent semble avoir été suivi pour au moins 8 négociations que nous avons pu suivre, de quoi suggérer qu’une autre équipe était à la manœuvre. Mais ce genre de segmentation apparaissait déjà avant. À l’automne 2020, plusieurs négociations commencent par « Price for you is XXXX btc » suivi de « You need to pay this amount and we will give you decrypt tool for all your machines, security report on how you were hacked ». Nous avons suivi trois cas représentatifs de ce script.

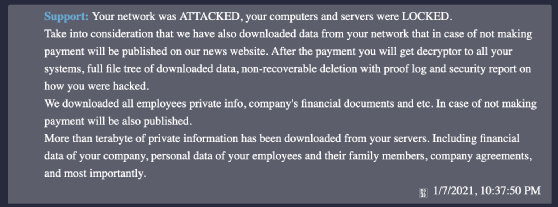

Quelques autres, en juillet 2021, suivent une logique différente, avec une négociation entamée par « Your network was ATTACKED, your computers and servers were LOCKED ». De quoi suggérer le travail d’une autre équipe. Mais il y a peut-être plus significatif encore.

Un membre de la nébuleuse Conti s’est distingué par un tic de langage dans plusieurs négociations : « You need pay for decrypt your files ». En outre, à chaque fois il proposait un échantillon des données volées dans un proofpack 7zip protégé systématiquement par le même mot de passe. En cas de paiement de la rançon demandée, il suivait systématiquement le même processus : un fichier présentant la liste des données dérobées et un journal d’effacement de celles-ci, les deux nommés toujours suivant la même convention.

Surprise au premier trimestre 2021, un acteur de la nébuleuse REvil avait des pratiques comparables : il a utilisé le même mot de passe pour fournir les échantillons de données volées de trois victimes. Ce mot de passe n’est pas apparu dans les autres négociations que nous avons pu suivre. De quoi suggérer qu’il s’agit du même assaillant. Parmi ses victimes supposées figuraient Acer et le Français Asteelflash, ainsi que deux banques – l’une en Asie et l’autre en Afrique du Nord – dont les noms n’ont jamais été affichés dans la vitrine de REvil.

Récemment, Prodaft indiquait avoir découvert des données dérobées à des victimes de REvil sur les serveurs de sauvegarde de Conti. De quoi conforter ces analyses.