mehaniq41 - stock.adobe.com

France : la menace des rançongiciels se maintient à un niveau élevé

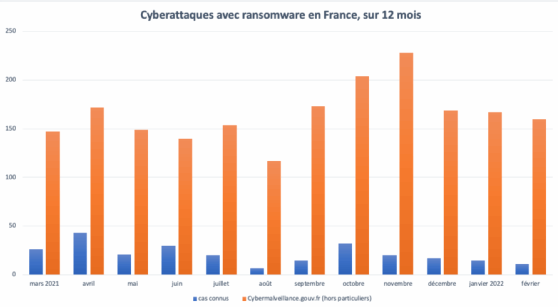

Le niveau d’agressivité des assaillants reste comparable à celui observé en décembre et janvier. C’est moins qu’au cœur de l’automne dernier, mais autant qu’au premier semestre 2021.

Si la reprise des activités offensives s’est fait sentir, en février, dans le monde entier, sur le front des ransomwares, c’est moins vrai en France où selon les données du GIP Acyma, qui opère le portail Cybermalveillance.gouv.fr, elle s’établit à un niveau comparable à ceux des mois de décembre 2021 et janvier 2022.

Ainsi, le GIP fait état d’un nombre de demandes d’assistance très proche de ceux de janvier et décembre derniers : 160 en février, contre 167 en janvier 2022, contre 169 en décembre 2021. Cela correspond aux niveaux recensés en avril et juillet 2021. Ces chiffres sont donc inférieurs à ceux d’octobre et novembre derniers, mais ils restent supérieurs à ceux des mois de février, mars, mai, juin ou encore août 2021. Autrement dit : la menace semble moins importante qu’au début de l’automne dernier, mais elle ne recule pas véritablement ; elle semble plus s’être stabilisée, au moins temporairement.

En février 2022, la répartition entre entreprises, d’un côté, et administrations et collectivités territoriales, de l’autre, renvoie à celle observée en décembre 2021, avec 126 victimes pour les premières, et 34 pour la seconde catégorie. Mais l’observabilité reste limitée avec seulement 11 victimes identifiées le mois dernier, dans l’Hexagone.

Chez Synetis, Antoine Coutant, responsable de la practice Audits SSI et CERT, relève que « les activités de réponse à incident du CERT Synetis furent relativement calmes début février ». Mais par la suite, « ça s’est notablement accéléré à partir de la mi-février ». Avec un point à souligner sur l’importance de la détection : « le CERT Synetis a permis d’arrêter un attaquant lors de sa phase de reconnaissance sur le SI d’une ex-future victime ».

De son côté, Laurent Besset, directeur Cyberdéfense d’I-Tracing, fait état d’un mois « relativement calme » sur le front des ransomwares : « nous avons répondu à 8 attaques dont 4 “graves” ». Et de préciser : « Blackcat[Alphv] confirme son arrivée dans notre top 3, toujours avec Lockbit et Dahrma ».

Quant à Charles Dagouat, responsable du Cert XMCO, il relève « l’apparition de très faible montant de rançons exigées au travers du déploiement du ransomware-as-a-Service (Raas) Sugar. D’après les premiers éléments à disposition, le montant de la rançon découlerait du nombre de fichiers chiffrés et ne dépasserait pas la centaine d’euros ».

Les Conti dans la tourmente

Comme nous et beaucoup d’autres, les équipes d’I-Tracing ont commencé à se pencher sur les fuites de données liées aux activités du gang Conti. Laurent Besset fait également le parallèle avec une PME : « le groupe Conti s’apparente à une entreprise de petite-moyenne taille avec plusieurs départements avec chacun leur propre budget, les horaires du personnel et une direction expérimentée. Il existe aussi un département de Ressources Humaines chargé de s’entretenir avec de potentiels nouveaux employés. Le nombre de salariés simultanés est estimé jusqu’à environ 60 personnes, mais le groupe semblait rencontrer des difficultés à fidéliser ses salariés ». Et de souligner que certaines données confirment les liens avec TrickBot.

Ces fuites et autres tensions internes soulèvent d’importantes questions sur l’avenir de la franchise : « il n’est pas clair si le groupe ressurgira avec un rebranding dans le futur, mais cette fuite a eu un effet dévastateur. Cependant, la facilité avec laquelle il est possible de récupérer le code source même chiffré rend probable une vague de Conti dans les prochains mois qui sera provoquée par les personnes ayant récupéré le code source et souhaitant se lancer dans le business du ransomware ». Et Laurent Besset de rappeler l’exemple de Mirai.

Les équipes du CERT XMCO se sont également penchées sur les fuites de données liées à Conti. Et Charles Dagouat d’expliquer que « nous avons identifié des données liées à deux de nos clients, chez qui, heureusement, l’attaque avait déjà été identifiée et traitée il y a quelques mois ».

Incertitudes géopolitiques

La guerre en Ukraine est clairement dans les esprits. Antoine Coutant rappelle que « les acteurs étatiques européens ont rehaussé leur niveau d’alerte en anticipation d’attaques d’acteurs prorusses en direction du secteur privé ou des entités d’intérêt vital ». Et de souligner que « des hacktivistes conduisent des attaques de déni de service et de vol d’informations, aussi bien contre des entités russes qu’ukrainiennes ». Et certains acteurs du ransomware n’ont pas manqué de prendre position, parfois à leurs dépens, à l’instar de Conti.

Pour Charles Dagouat, « l’invasion russe en Ukraine a eu l’effet d’un séisme dans le monde des ransomwares avec la prise de position de certains groupes qui ont soutenu un camp ou l’autre ».

Laurent Besset évoque pour sa part le cas de clients d’I-Tracing présents dans la région : pas de « tsunami », mais « on commence à sentir que la pression s’intensifie sur ces systèmes d’information. Cela se traduit par une majoration notable du nombre de compromissions d’actif suite à un phishing ou du drive-by, principalement détectées avec les EDR. Difficile d’affirmer avec certitude qui il y a derrière, mais le phénomène est suffisamment important pour ressortir dans les statistiques ».

Toujours les accès initiaux

Enfin, Charles Dagouat revient sur l’attaque subie par le groupe AON : celle-ci « fait notamment suite à l’opération ransomware ayant visé l’assureur CNA en 2021 par le groupe Evil Corp. Après investigations, nous avons effectivement retrouvé trace de la vente d’un compte par un initial-access broker donnant accès au SI en date du 8 février 2022 ».

Si c’était nécessaire, cet exemple rappelle le rôle clé des courtiers en accès initiaux dans le monde de la cyberdélinquance. Certaines fuites montrant la manière dont le groupe Conti préparait ses attaques l’ont également fortement souligné.