Ransomware : l’évasif AvosLocker s’attaque à son tour à ESXi

Les opérateurs de la franchise de ransomware AvosLocker revendiquent le support des systèmes Linux et ESXi depuis l’automne dernier. Mais le premier échantillon correspondant vient seulement d’être découvert.

Les premières victimes revendiquées par la franchise de ransomware AvosLocker l’ont été au mois de juillet 2020. À fin décembre, elles étaient près d’une cinquantaine. Les opérateurs de la franchise ont commencé à promouvoir les versions Linux et ESXi de leur outil de chiffrement à l’automne dernier. Mais le premier échantillon correspondant vient seulement d’être observé. Il est accessible à la communauté des chercheurs en sécurité informatique depuis ce 10 janvier.

Selon nos sources, la franchise AvosLocker rencontre un succès croissant, à l’instar de Hive. Mais les versions Windows d’AvosLocker présentent un niveau de maquillage particulièrement élevé et multiplient les mécanismes destinés à éviter la détection. De fait, les échantillons publiquement identifiés comme AvosLocker apparaissent encore rares, du moins par rapport à d’autres franchises de rançongiciel en mode service.

Fin décembre 2020, les équipes de Sophos ont alerté sur une technique utilisée pour le déploiement d’AvosLocker sous Windows : modifier la configuration de démarrage en mode sans échec pour installer et utiliser l’outil d’administration à distance AnyDesk, ou encore Chisel.

L’outil PDQ Deploy a également été utilisé dans des déploiements d’AvosLocker. Avec lui, l’attaquant exécute un script chargé d’empêcher le lancement d’outils de protection de l’hôte tels que ceux de Symantec, VMware Carbon Black, Blackberry Cylance, ou encore Sophos, avant de redémarrer la machine visée en mode sans échec.

Les équipes de Sophos évoquaient alors déjà la version Linux d’AvosLocker visant les hôtes ESXi « en tuant les machines virtuelles puis en chiffrant les fichiers associés ».

AvosLocker advertising their latest variants (avos2 / avoslinux) pic.twitter.com/4a1Sb8XQqJ

— панкейк (@pancak3lullz) October 29, 2021

AvosLocker n’est pas le seul ransomware à pouvoir toucher les environnements virtualisés VMware ESXi. Cela vaut également pour BlackCat, et Hive. Avant eux, Revil/Sodinokibi, DarkSide, BlackMatter, Conti ou encore Babuk et RansomExx avaient compris toute la valeur qu’ils pouvaient retirer en s’attaquant à ces environnements.

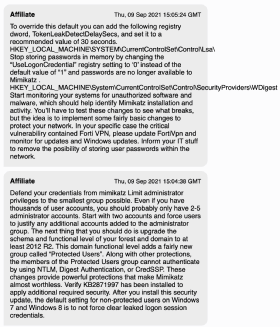

Courant septembre, nous avons trouvé un échange entre un affidé de la franchise AvosLocker et sa victime. Celui-ci a révélé avoir exploité des vulnérabilités affectant le serveur Exchange pour son intrusion initiale. Mais il a multiplié les conseils détaillés pour améliorer la sécurité du système d’information. Au menu, bien sûr, l’application des correctifs disponibles pour les vulnérabilités les plus fréquemment utilisées comme vecteur d’intrusion, mais également la mise en œuvre de l’authentification à double facteur, l’utilisation de SentinelOne pour protéger les hôtes du réseau, ou des outils de Datto pour les sauvegardes.

Loin de décrier Veeam, l’assaillant est allé jusqu’à expliquer comme isoler les sauvegardes pour éviter leur destruction. Le cyber-délinquant a même pris la peine de formuler des conseils pour empêcher la collecte d’identifiants d’administration Windows avec Mimikatz.